Les ordinateurs ont toujours été un champ de bataille. La bataille éternelle du piratage et de la protection a commencé avec l'apparition du premier PC de masse et se poursuivra aussi longtemps que l'humanité existera. Les premiers hackers étaient des chercheurs à la recherche de moyens d'optimiser l'informatique, de trouver des modes de fonctionnement plus efficaces et de tirer le meilleur parti des maigres capacités des ordinateurs. Ensuite, il n'y avait pas de terme «hacker», les gens qui se livraient au «hacking» seraient désormais appelés programmeurs système et programmeurs de microcontrôleurs, battant toujours pour chaque octet supplémentaire et écrivant à un niveau bas.

Il est difficile de dire quand le divertissement est devenu malveillant puis égoïste. Au départ, la corruption de données ou de matériel ne faisait pas de profit, car l'écriture de virus était le lot des particuliers, des amateurs dans le bon sens du terme, des gens sans recherche de profit.

Le réseau a tout changé ...

Prérequis pour EDR

Pendant très longtemps, les virus informatiques étaient des programmes extrêmement spécifiques. Ils ont dû survivre dans les conditions très exiguës d'ordinateurs faibles avec des ressources limitées, les auteurs des virus étaient des gourous de l'assemblage, ils connaissaient parfaitement toutes les subtilités des ordinateurs à un bas niveau. Mais les ordinateurs sont devenus plus puissants, ils étaient connectés par un réseau, et tout cela sentait l'argent. Le piratage a été mis en service, maintenant c'est une entreprise sérieuse et importante, les vulnérabilités sont vendues pour beaucoup d'argent, le trafic principal des réseaux informatiques est DDoS. La défense contre les attaques est également devenue une grosse affaire. Il est révolu le temps où les logiciels antivirus étaient achetés sur des disquettes et ne protégeaient qu'un seul ordinateur. Même les concepts mêmes de «virus» et d '«antivirus» deviennent déjà obsolètes, des organisations entières deviennent la cible d'attaques, et ce n'est plus un seul enthousiaste.

Mais les programmes attaquants sont restés spécifiques pendant longtemps, ils pouvaient être reconnus par leurs signatures caractéristiques, leurs comportements et leur vecteur d'attaque. Les antivirus fonctionnant selon les anciens principes du «dosovskiy» étaient assez efficaces, l'analyse heuristique vous permet de trouver rapidement des virus cryptés et polymorphes. Les spécialistes de la sécurité ont développé de nouvelles méthodes de protection basées sur une analyse complète des différents signes d'activité malveillante, tels que: trafic réseau atypique, activité suspecte des comptes utilisateurs, présence de programmes suspects sur les ordinateurs, etc. Les systèmes SIEM (Security Information and Event Management) identifient les ordinateurs infectés en analysant les journaux de réseau d'entreprise. Et les systèmes locaux EPP (Endpoint Protection Platform) maintient l'ordre sur le lieu de travail des employés selon le principe de l'antivirus et du pare-feu classiques.

Il semblerait que tout soit sous contrôle, mais le problème venait de l'autre côté.

Kevin dans sa jeunesse, photo du poste de police

Depuis le célèbre Kevin Mitnick- L'ingénierie sociale classique n'est pas seulement utilisée avec succès jusqu'à présent, mais se développe également en phase avec le temps. Vous n'avez plus besoin d'appeler vous-même tous les numéros appartenant à l'entreprise pour trouver un employé imprudent qui acceptera d'ouvrir la porte ou de saisir la commande dont le cambrioleur a besoin. Le script le plus simple enverra des dizaines de milliers de faux e-mails, le bot frappera les messageries instantanées et les réseaux sociaux, et les sites de phishing collecteront une riche récolte de mots de passe. Une telle attaque n'a pas de signatures spéciales et ne peut pas être retracée dans les journaux du pare-feu. Un programme hautement spécialisé écrit pour les mesures de sécurité spécifiques d'une entreprise présélectionnée sera également adopté par l'antivirus sans déclencher d'alarme.

Plus récemment, en 2013, Symantec a enquêté sur les activités d'un groupe de hackers appelé Thrip... Leurs actions ont été très fructueuses précisément parce qu'ils n'ont pratiquement pas utilisé le "logiciel hacker" traditionnel, qui laisse des traces familières et est bien connu des systèmes de sécurité modernes. Ces pirates utilisent l'ingénierie sociale pour infiltrer une organisation. Pour obtenir les privilèges d'administrateur, l'utilitaire habituel est modifié une fois, sans exposer la même signature dans différents hacks. De plus, de tels programmes ou scripts sont utilisés très brièvement puis s'effacent sans laisser de traces, ou pire, ils n'existent que dans la RAM, n'écrivant jamais leur code dans des fichiers, ne stockant des données dans le registre et appelant le PowerShell standard à fonctionner. exe ou wmic.exe, qui ne déclenchent pas l'alarme pour les antivirus conventionnels. Après être entré dans le système, les utilitaires les plus courants sont utilisés,qui sont autorisées par les politiques de sécurité. Par exemple, Thrip a utilisé un programme de test de pénétration modifié pour pénétrer Mimikatz , «conçu pour apprendre le C et expérimenter la sécurité Windows», puis pour contrôler à distance les ordinateurs compromis, ils ont utilisé l'utilitaire PsExec de Microsoft du package PsTools et un autre programme totalement légal, LogMeIn . Pour voler des données, ils ont utilisé non pas des logiciels espions rusés, mais le client FTP WinSCP le plus courant .

Une telle activité est presque invisible pour des outils tels que SIEM et EPP.

Comment fonctionne EDR

Dans le même 2013, Anton Chuvakin (un spécialiste russe de la sécurité informatique diplômé de la Faculté de physique de l'Université d'État de Moscou, travaillant à l'étranger) a proposé de désigner une nouvelle catégorie d'outils pour prévenir les attaques de pirates et les a appelés ETDR (Endpoint Threat Detection & Response), plus tard l'abréviation EDR est devenue généralement acceptée. ... Endpoint fait référence à un serveur, une station de travail de bureau, un ordinateur portable et un smartphone.

Anton Chuvakin En

quoi l'EDR diffère-t-il des autres méthodes de protection plus traditionnelles?

La principale différence entre EDR et SIEM réside dans l'utilisation des données locales et des événements de journalisation qui se produisent sur un ordinateur spécifique. SIEM surveille le trafic réseau mondial dans une organisation, faire en sorte que ce système collecte des données à partir de chaque ordinateur individuel est très coûteux et nécessite trop d'énergie.

En fait, il s'agit d'un développement logique des antivirus et des systèmes EPP habituels qui surveillent les activités de trafic suspectes et recherchent les programmes malveillants connus. Mais si les antivirus détectent les logiciels malveillants au moment de leur lancement, les outils EDR vont plus loin.

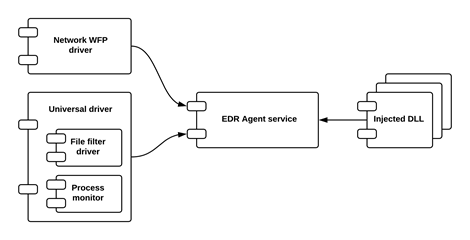

Tout système EDR se compose de plusieurs modules typiques, dont l'interaction peut être démontée à l'aide de l'exemple d'EDR de Comodo Cybersecurity, qui a publié le code source d' Open EDR partager:

- Bibliothèque principale - un cadre de base qui contient les fonctions principales et est le noyau du système;

- Service d'agent EDR - l'application EDR elle-même;

- Process Monitor - bibliothèque de DLL qui est injectée dans divers processus pour intercepter les appels d'API et les outils pour travailler avec;

- Pilote de filtre de fichiers - un mini-filtre de système de fichiers qui intercepte les demandes d'E / S du système de fichiers, surveille l'accès au registre, assure la protection des composants et des paramètres EDR, etc.

- Moniteur de réseau - composant pour surveiller l'activité du réseau;

Des paramètres flexibles permettent de filtrer les fausses alarmes et d'ajuster le système à un réseau spécifique de l'organisation, et le cœur du système est enterré à un niveau très profond à l'aide de «technologies de piratage» telles que Rootkit.

En plus de la signature et de l'analyse heuristique, EDR analyse en permanence le système pour IoC (Indicator of Compromise) et IoA (Indicators of Attack) , traquant certains signes pouvant indiquer une tentative d'intrusion: e-mails de phishing, accès à des IP suspectes -adresses, suivi des hachages de fichiers malveillants, valeurs de registre, etc.

Il semble que tout cela ne soit pas très différent de l'antivirus et du pare-feu habituels? Pas vraiment.

L'intelligence artificielle est sur ses gardes

L'organisation à but non lucratif MITER Corp a accumulé un large éventail de données à partir des journaux d'analyse des réseaux d'entreprise et des points de terminaison collectés lors de la pénétration d'intrus dans les systèmes, ainsi que des tests de pénétration et de ses propres recherches, en les systématisant et en identifiant les principales tactiques d'attaque. La première version de la base de données a été présentée en 2013, chaque année, elle s'est enrichie et complétée.

Threat Intelligence fait référence à l'analyse des données EDR scannées lorsqu'elles sont comparées à des tactiques d'attaquant connues. Lorsqu'il est positivement corrélé avec les modèles MITRE ATT & CK, le système déclenchera une alarme et, si nécessaire, peut encapsuler la menace dans un bac à sable et déconnecter les machines suspectes du réseau informatique. Dans le même temps, la collecte de journaux très détaillés et systématisés permet aux ingénieurs de sécurité de trouver rapidement une faille lors de la détection du fait que des intrus pénètrent dans le système et une enquête plus approfondie sur l'incident.

Récemment, la société britannique Micro Focus International a présenté un rapport sur les tendances actuelles en matière de sécurité de l'information. L'enquête en 15 points a été envoyée à plusieurs centaines de professionnels de différents pays. Il s'est avéré que 90% utilisent la base MITRE ATT & CK et 93% utilisent les technologies AI et ML.

L'analyse des données alimentée par l'IA vous amène au niveau suivant, de l'intelligence des menaces à la chasse aux menaces. Les professionnels de la sécurité simulent une variété d'attaques sur l'infrastructure de leur entreprise, identifient à l'avance les vulnérabilités et prennent des mesures pour les renforcer.

L'analyse du comportement des employés est un autre vecteur des applications d'IA en sécurité.

Une cartographie de l'activité habituelle dans le compte du salarié est établie, selon laquelle son trafic et ses programmes de fonctionnement sont plus ou moins les mêmes jour après jour. Et s'il s'avère soudainement qu'il s'est connecté tard dans la nuit, qu'il lance un logiciel atypique pour lui et tente d'accéder à une adresse inconnue sur Internet, le système va sonner l'alarme et peut bloquer le compte.

L'avenir est proche

L'écrivain canadien de science-fiction Peter Watts, dans sa sombre trilogie Rifters, qui se déroule dans un proche avenir, décrit une «musculature» - un gel intelligent composé de cellules nerveuses du cortex cérébral, cultivées sur un substrat artificiel. Les scientifiques ont appris à y établir des connexions, comme celles du cerveau humain, et à créer sur sa base des bio-ordinateurs hautes performances, supérieurs en puissance aux réseaux neuronaux informatiques. La principale intrigue de la trilogie est liée aux particularités de la «pensée» de tels appareils, mais je ne vous parlerai que d'un seul domaine de leur application.

À l'avenir, les virus informatiques et les attaques de réseau ont tellement bloqué tous les canaux d'information que l'Internet, dans notre compréhension moderne, a cessé d'exister. Puis, en tant qu'antivirus, ils ont adopté des «gels intelligents», qui ne pouvaient être trompés par un simple cryptage et un polymorphisme, ils ont suivi les schémas de piratage à la volée et les ont immédiatement arrêtés. Cette mesure a complètement débarrassé les réseaux informatiques de ces menaces.

Qui sait. Peut-être que des bases de données comme celle que MITRE et l'apprentissage automatique collectent élimineront les virus sur Internet plus rapidement que Peter Watts ne l'imaginait? Cependant, les cybercriminels peuvent également utiliser les technologies d'IA. De plus, il est prouvé qu'ils les maîtrisent déjà ...