Nous découvrons comment et où obtenir une signature électronique à l'aide de l'exemple du cryptosystème RSA.

Contenu

introduction

Définitions et notation

Description du cryptosystème RSA

Systèmes cryptographiques asymétriques

Générer des clés

Cryptage et décryptage

Réception de la signature de message via RSA

Signature électronique de documents

Conclusion

introduction

Vous avez sûrement rencontré un concept tel que la «signature électronique». Si vous vous tournez vers la loi fédérale , vous pouvez trouver la définition suivante:

« - , ( ) , »

, , , , - , . , , .

, , . , (DSA, 34.10-2012, RSA-PSS ..), .

, , RSA, , 1978 . . , .

, :

– ,

– ,

– , ()

– , .

– .

– .

a b , 1.

φ(n) – , , n .

, , . , .

, , RSA, ,

. :

. ( ). , , . , , , . , , . , RSA.

. , , , , "" . : ? ? ? .

. y=f(x), x, x . , y=f(x, k), x, k x y , k – .

:

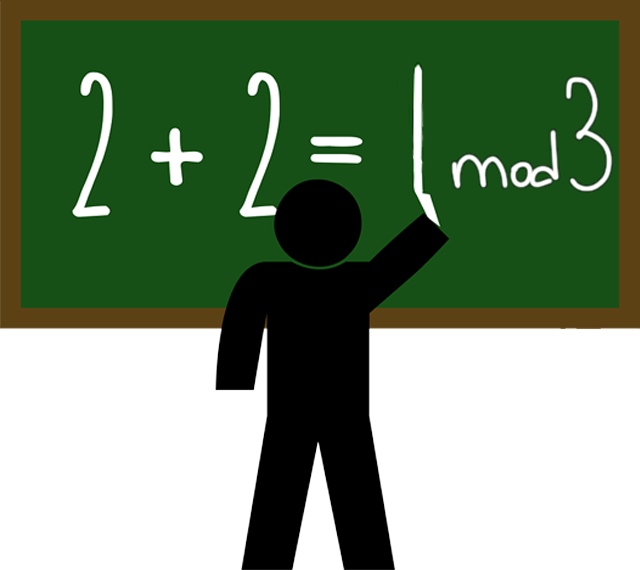

φ(n) – n. , , . , , . c, m, n, e, d.

. c m. . , m , c – . c e, m, n, . (e, n) . .

. d , m c. , .

, , – . n , :

p q – . n :

n . , d , e. p q, , . n. , n ( ), , n ( , RSA, n 2048 ).

. e:

d:

, , .

. (e, n), d, .

, ...

m (m ∈ [1, n − 1]). , e n. :

, . , c ∈ [1, n − 1], m. , d:

, m ≡ m′ . , () , , .

:

:

, m ≡ m′ :

:

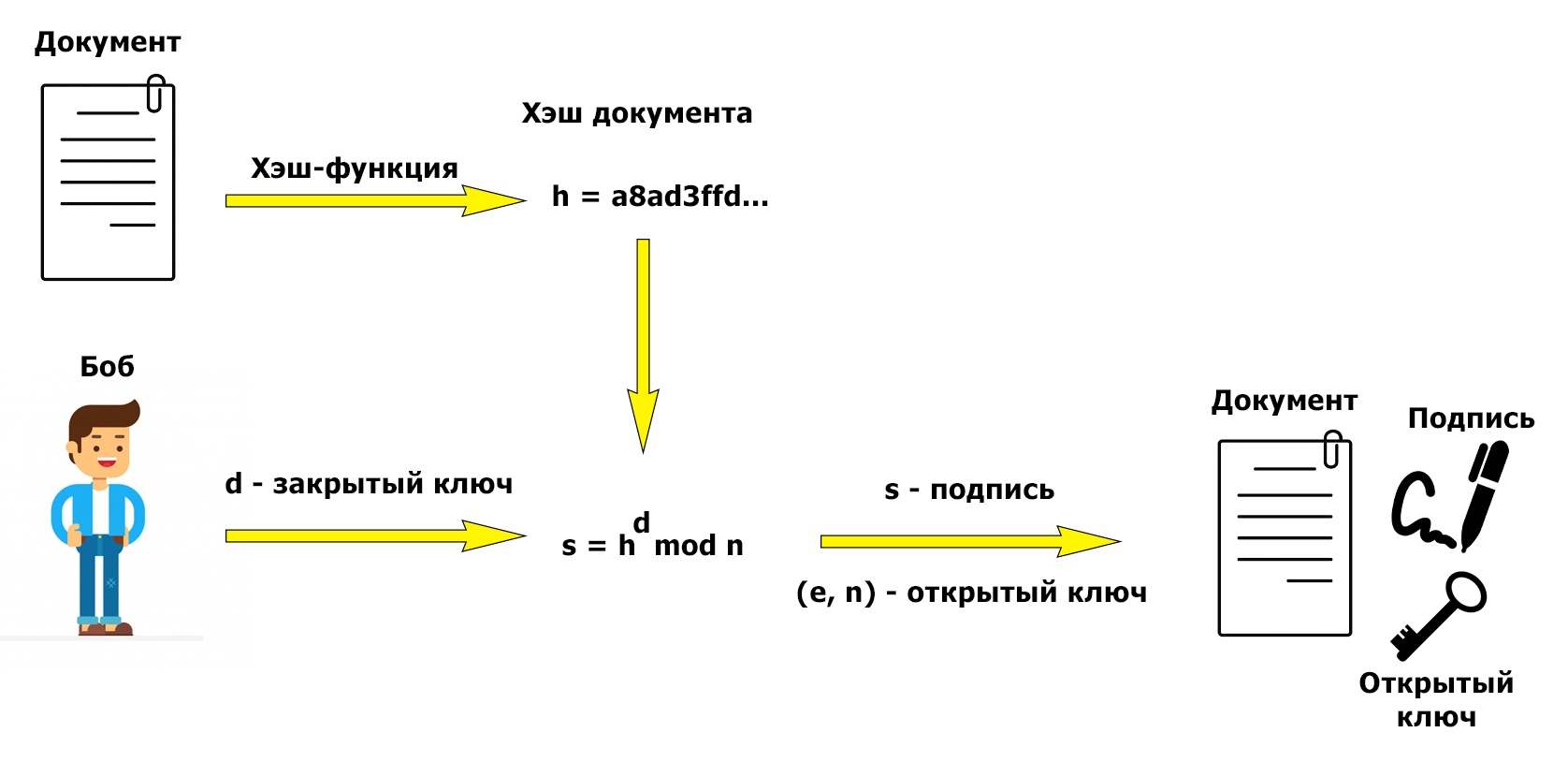

, m . (e, n) d, , . d , . "" m d:

. , , , . , m, s (e, n). , s e:

, m ≡ m′, .

" "!

, "". – . , , - ( , -, ). , - ( ) , .

, . :

:

, , , . , , . , , .

, , , . " " -, .

!

Handbook of Applied Cryptography by A. Menezes, P. van Oorschot and S. Vanstone

: . / . . , . . , . . , . . ; . . . . – .: , 2016

. . - — .: , 2006.

NIST Special Publication 800-57 Part 3 Revision 1

.. . – .: -, 2010. -