Comme vous le savez déjà, les activités d'Acronis se concentrent aujourd'hui dans le domaine de la cyberdéfense globale. C'est pourquoi nous fournissons non seulement une protection directe des données, mais étudions également les menaces et vulnérabilités possibles. Le centre de sécurité propriétaire d'Acronis CPOC analyse le trafic mondial et nos experts étudient divers produits - logiciels et matériels.

L'une de ces études a été suivie par le RSSI Acronis Kevin Reed, le chercheur en sécurité Alex Koshelev et le chercheur principal en sécurité Ravikant Tiwari. Nos gars ont découvert 4 vulnérabilités dans les produits GeoVision qui permettent d'accéder aux dispositifs de sécurité - caméras IP et scanners d'empreintes digitales.

Lors d'un audit de sécurité de routine, une porte dérobée a été trouvée avec des droits d'administrateur pour gérer les appareils, ainsi que des faits de réutilisation des mêmes clés cryptographiques pour l'authentification via le protocole SSH. De plus, les attaquants avaient la possibilité d'accéder aux journaux système sur l'appareil sans aucune authentification. La vulnérabilité la plus dangereuse est le manque de protection contre les débordements de mémoire tampon, à la suite de quoi un attaquant pourrait prendre le contrôle total de l'appareil.

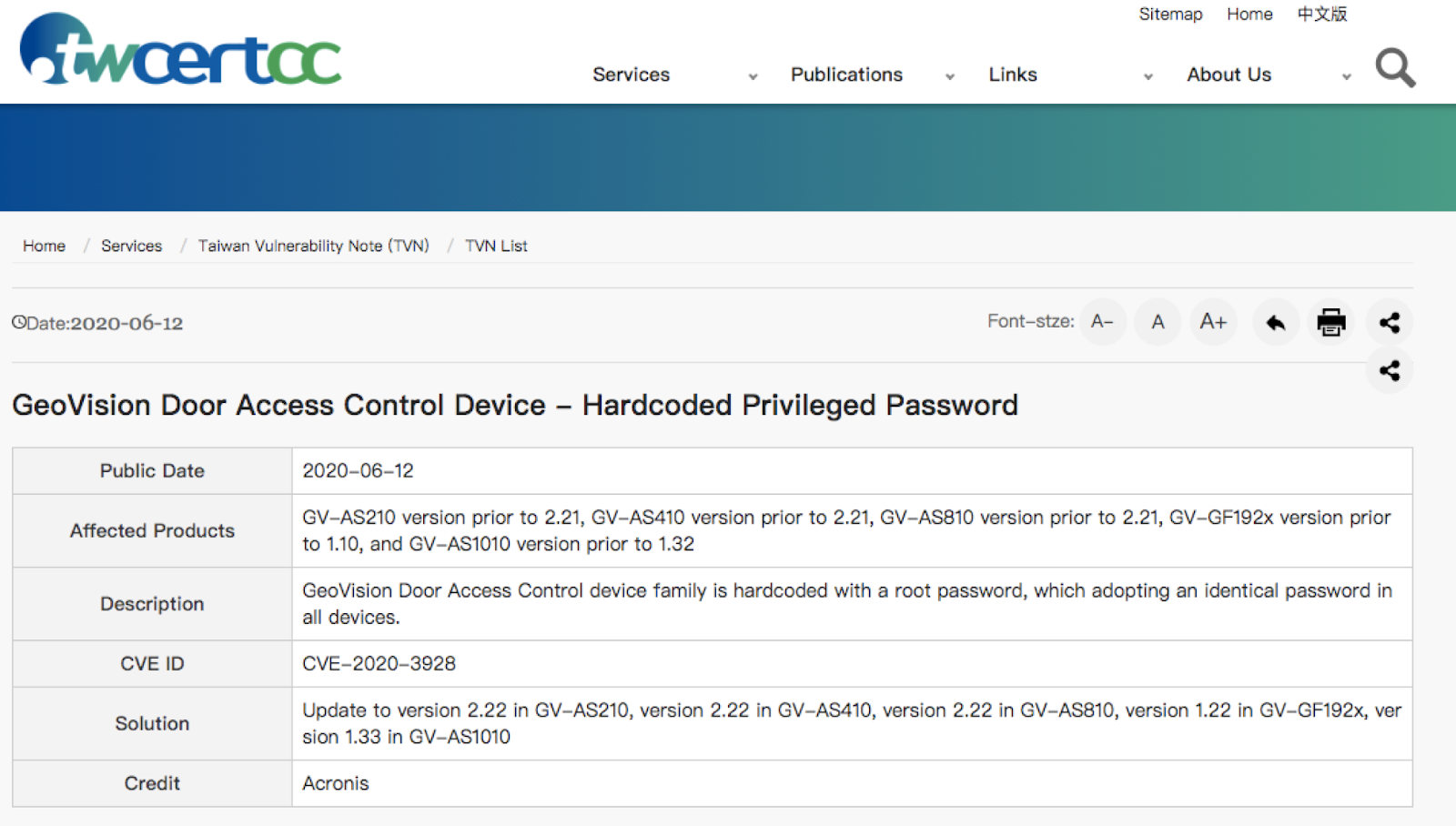

Le pire, c'est que les vulnérabilités ont été découvertes en août 2019 et, conformément aux normes éthiques, nous en avons informé le fabricant et avons commencé à attendre la publication de correctifs pour résoudre ces problèmes. Cependant, le fabricant, pour une raison quelconque, a décidé de ne pas se précipiter pour le réparer.

- 2019 GeoVision

- 2019 90-

- 2019, , Singapore Computer Emergency Response Team (SingCERT). , SingCERT TWCERT

- 2020 4 , … . GeoVision

- TWCERT , GeoVision - .

30.06.2020

Quels appareils ont été affectés

Les vulnérabilités détectées affectent au moins six modèles d'appareils, notamment des scanners d'empreintes digitales, des scanners de cartes d'accès et des dispositifs de contrôle pour les systèmes de contrôle d'accès. Ce sont des milliers de systèmes de sécurité déjà installés et utilisés qui peuvent être facilement compromis par les fraudeurs et les cybercriminels.

Les chercheurs d'Acronis ont étudié un appareil fourni par une société basée à Singapour (notre CPOC est situé à Singapour). Mais les appareils potentiellement piratés ont déjà été inclus dans la liste de Shodan, et vous pouvez consulter le tracker Shodan sur la distribution des appareils dangereux dans différentes régions du monde.

Détails techniques

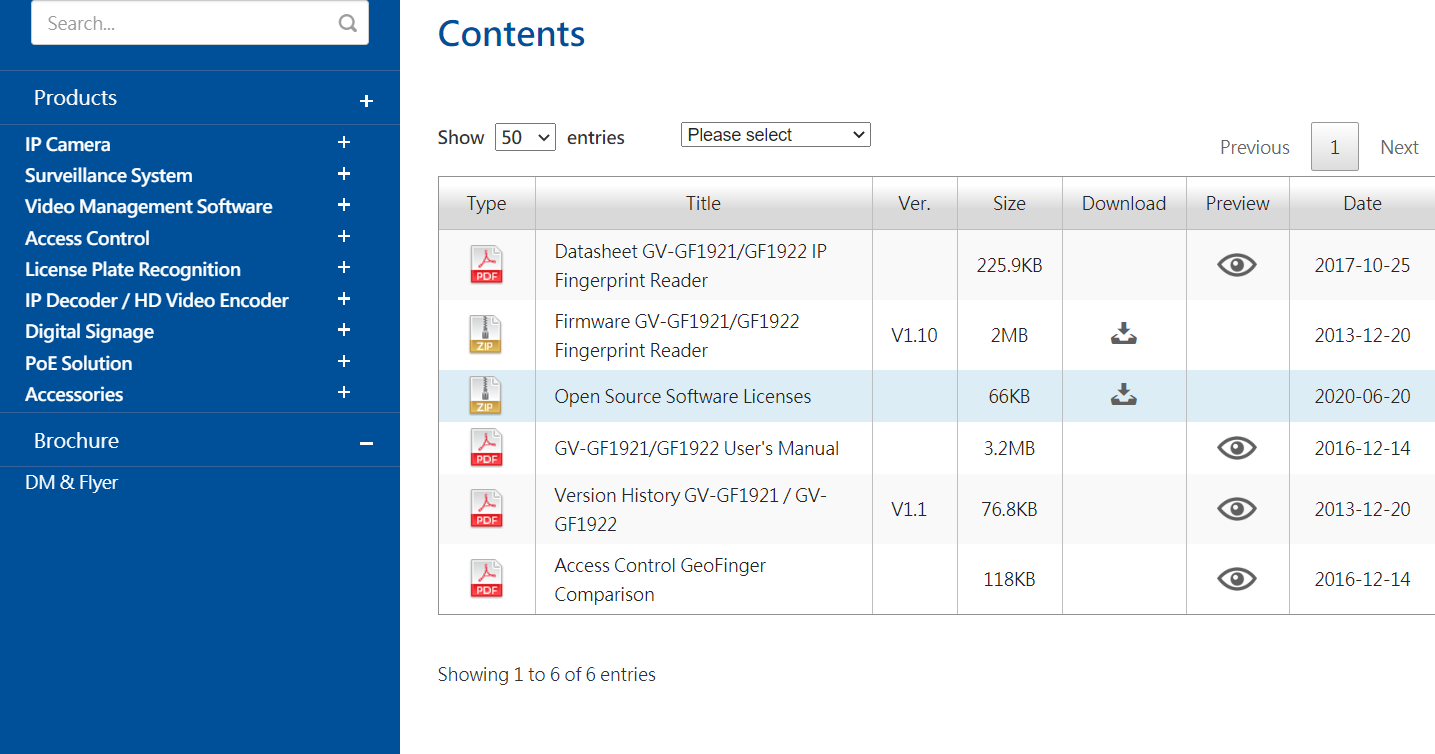

Si vous utilisez des appareils GeoVision dans votre travail, vous devez faire attention aux versions de firmware suivantes, pour lesquelles la présence de vulnérabilités a été confirmée:

1. Disponibilité d'un identifiant et d'un mot de passe standard non documentés pour les produits GeoVision (CVE ID CVE-2020-3928 )

Vous pouvez vous connecter à distance avec un nom d'utilisateur et un mot de passe standard aux appareils GeoVision avec le micrologiciel suivant:

- GV-AS210 ( http://classic.geovision.com.tw/english/Prod_GVAS210.asp ) versions 2.20, 2.21

- GV-AS410 ( http://classic.geovision.com.tw/english/Prod_GVAS410.asp ) versions 2.20, 2.21

- GV-AS810 ( http://classic.geovision.com.tw/english/Prod_GVAS810.asp ) version 2.20, 2.21

- GV-GF192x ( http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922 ) version 1.10

- GV-AS1010 ( http://www.geovision.com.tw/product/GV-AS1010 ) version 1.32

Par défaut, le serveur SSH ne fonctionne pas sur ces appareils. Cependant, la console de gestion des appareils possède une URL masquée [https: //%3cip.of.the.device%3e/isshd.htm]. Si vous suivez ce lien, le service Dropbear SSH sera lancé sur le port 8009

Oui, pour faire une demande d'URL, vous devez connaître le mot de passe de la console de gestion des appareils. Mais comme la paire standard pour les appareils GeoVision (admin: admin) n'est le plus souvent pas modifiée, il n'est pas difficile d'obtenir les droits root pour gérer l'appareil.

2. Clés cryptographiques standard (ID CVE CVE-2020-3929 )

Une variété de firmwares pour les produits GeoVision utilisent des clés cryptographiques standard codées en dur pour les connexions SSH et HTTP:

- GV-AS210 ( http://classic.geovision.com.tw/english/Prod_GVAS210.asp ) versions 2.20, 2.21

- GV-AS410 ( http://classic.geovision.com.tw/english/Prod_GVAS410.asp ) versions 2.20, 2.21

- GV-AS810 ( http://classic.geovision.com.tw/english/Prod_GVAS810.asp ) version 2.20, 2.21

- GV-GF192x ( http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922 ) version 1.10

- GV-AS1010 ( http://www.geovision.com.tw/product/GV-AS1010 ) version 1.32

Étant donné que n'importe qui peut obtenir une clé cryptographique, il existe un risque d'attaques de type Man in the Middle.

3. Le danger de fuite d'informations (CVE ID CVE-2020-3930 )

La version 1.10 du micrologiciel GV-GF192x GF192x ( http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922 ) vous permet d'accéder aux protocoles via une interface Web sans aucune complexité. L'autorisation de consulter les journaux n'est pas fournie. Pour ce faire, suivez simplement les liens suivants:

[http://%3cip.of.the.device%3e/messages.txt] [http://%3cip.of.the.device%3e/messages.old.txt]

Il est également très probable qu'une faille de sécurité similaire soit caractéristique d'autres appareils. Bien sûr, vous pouvez supposer que la lecture des protocoles ne constitue pas une grande menace. Mais en présence de multiples vulnérabilités, étudier le fonctionnement de l'appareil permet de planifier une attaque le plus efficacement possible.

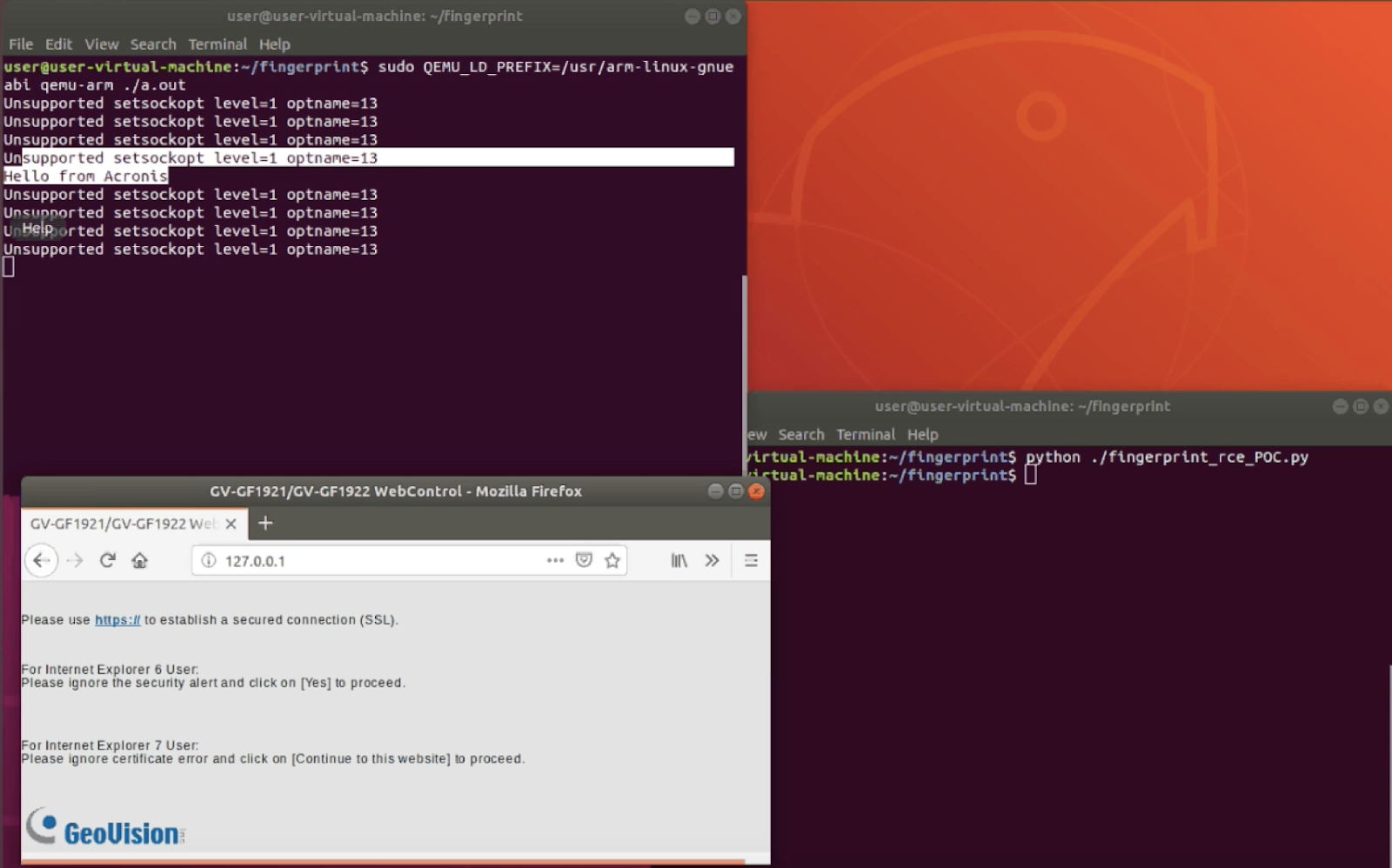

4. Débordement de la mémoire tampon, permettant un accès complet à l'appareil

La version 1.10 du micrologiciel GV-GF192x ( http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922 ) ouvre la possibilité d'exécuter du code arbitraire sur l'appareil. Dans le même temps, on soupçonne que la même vulnérabilité peut être trouvée dans le micrologiciel d'un autre fabricant.

Si vous accédez à / usr / bin / port80 (SHA256: 5B531E50CFA347BBE3B9C667F8D802CDECC6B1CD270719DAC5ECE4CE33696D3A), vous pouvez installer votre propre micrologiciel pour compromettre votre système de sécurité ou installer des logiciels espions. Cela ne nécessite aucune authentification.

Cette vulnérabilité a été notée 10/10 par CVSS, car elle vous permet de prendre le contrôle total de l'appareil, de reprogrammer les protocoles et d'exécuter des commandes personnalisées.

L'exploit permet à l'utilisateur de déborder de la mémoire tampon fournie pour l'en-tête Host. De cette façon, vous pouvez remplacer la structure responsable de l'allocation de mémoire. Et si un attaquant change de pointeur dans cette structure, il peut soumettre son propre code pour exécution. Par exemple, cette action pourrait ressembler à ceci.

“Host: “ + free_space + pointer_to_new_heap(only first free bytes!) + “\r\n” + our_list_of_chunks + free_space.Au lieu de "l'espace libre", vous pouvez placer votre propre code (nos chercheurs ont utilisé la deuxième partie de l'espace libre en mémoire. Par conséquent, une partie de la commande

(“Host: “ + free_space + pointer_to_new_heap(only first free bytes!)pénètre dans le tampon g_Host et les pointeurs vers les commandes suivantes sont remplacés.

Est-ce vraiment dangereux?

Étant donné que nous parlons de ces appareils IoT qui devraient être responsables de la sécurité des personnes, les vulnérabilités découvertes exposent réellement les utilisateurs à des risques. Que peut-on faire avec les appareils GeoVision si ces vulnérabilités sont exploitées?

- Ouvrez à distance les portes des espaces clos sans cartes d'accès

- Installer des chevaux de Troie et surveiller divers trafics réseau

- Suivez les utilisateurs et volez leurs données biométriques tout en restant complètement inaperçus

- Utilisez des empreintes digitales volées pour accéder à d'autres portes

- Effectuer des transactions et prendre des mesures au nom de la victime à l'aide de la biométrie

Le manque de volonté de publier les mises à jour le plus rapidement possible provoque un malentendu parmi les experts en sécurité de l'information. Cela prouve une fois de plus que même les appareils IoT conçus pour la sécurité ne garantissent pas une véritable protection. Et plus les appareils intelligents (et les portes dérobées potentielles) apparaissent dans notre environnement, plus le besoin d'une cyberdéfense complète, qui comprend la lutte contre les cinq vecteurs de menaces , devient grand .