Un nouveau type d'attaque

Récemment devenu très populaire "Attaque différée" (de l'anglais. "Retardé les attaques d'empoisonnement" ). L'essentiel est le suivant: l'attaquant envoie un e-mail avec un lien normal, ce qui n'est pas malveillant au moment de la vérification de l'e-mail, mais bientôt l'attaquant modifie le site où ce lien utilisateur redirige. En conséquence, l'utilisateur, en cliquant sur le lien soi-disant «normal», accède à une ressource de phishing ou à un site malveillant où des logiciels malveillants sont téléchargés en arrière-plan et l'utilisateur est infecté. La magie est qu'au moment où la lettre est vérifiée par les modules NGFW, la lettre est légitime et contourne tous les niveaux de protection sans aucun problème. Dans cet article, nous verrons comment Check Point fait face à cette menace et quels paramètres doivent être définis.

Protection des e-mails contre «Check Point»

La fonctionnalité NGFW «Check Point Security Gateway» inclut la fonctionnalité de protection du courrier et d'émulation des pièces jointes dans le bac à sable grâce au Mail Transfer Agent (MTA).

Ceci est illustré schématiquement dans la figure ci-dessous:

La fonctionnalité MTA est réduite aux options suivantes:

- Envoyer des pièces jointes pour émulation vers le bac à sable (lame Threat Emulation);

- Décryptage des messages cryptés en utilisant SSL / TLS (MitM standard avec un certificat uniquement pour SMTPS);

- Vérifier les liens dans la lettre pour le phishing ou la redirection vers des ressources malveillantes;

- Suppression des pièces jointes malveillantes et envoi d'e-mails sécurisés.

Résolution du problème des "attaques retardées"

La manière de combattre ce type d'attaque s'appelle la protection d'URL au moment du clic . Dans ce cas, Check Point Security Gateway redirige à chaque fois les demandes de tous les liens via son service de vérification de la réputation des URL cloud et inspecte les sites Web pour détecter le phishing, les logiciels malveillants et autres éléments suspects avant de l'ouvrir à l'utilisateur.

Si le site Web ou le fichier accessible via le lien est malveillant, l'accès à la ressource sera bloqué. Sinon, l'utilisateur ouvrira le site Web avec succès.

Avantages de la protection des URL au moment des clics:

Base de données d'URL constamment mise à jour - « Check Point Threat Intelligence » (service d'analyse du cloud) est mis à jour toutes les secondes avec de nouveaux indicateurs de compromission, de modèles et d'autres mesures qui permettent de détecter de nouvelles ressources malveillantes à grande vitesse.

Prévention des «attaques différées» - un système relativement nouveau pour contourner le MTA n'est plus valide car les liens sont vérifiés à chaque fois qu'ils sont cliqués.

Inspection de tous les liens - en règle générale, les liens qui ne sont pas explicitement indiqués (par exemple, un bouton de réinitialisation du mot de passe ou un bouton "se désabonner des actualités") ne sont pas vérifiés par le MTA. La fonction de protection des URL en un clic clique sur tous les liens du message et des pièces jointes.

Cette fonction n'est pas encore intégrée au MTA, elle est fournie dans EA (Early Availability). Cependant, cette option peut être activée sur la ligne de commande.

Activation de la protection des URL au moment du clic:

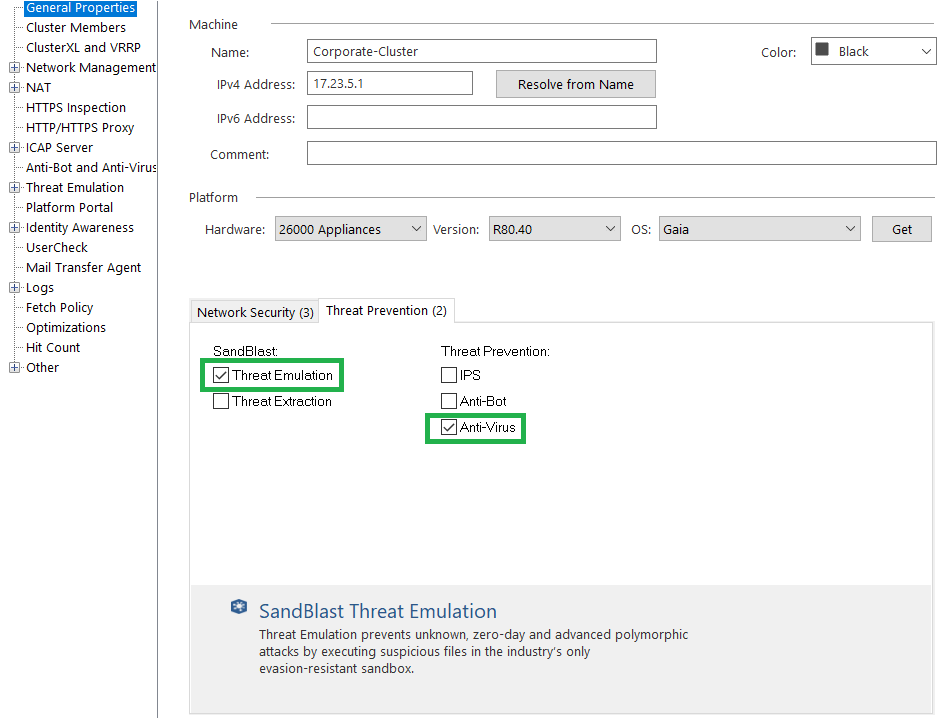

1. Assurez-vous que les lames antivirus et émulation des menaces sont activées sur la passerelle MTA.

2. Installez le dernier «moteur MTA» (mise à jour MTA) sur la passerelle. La dernière version de MTA est actuellement sous la version R80.30 - Take 37. Les informations et instructions d'installation des mises à jour MTA sont disponibles ici .

3. Ouvrez l'accès SSH à la passerelle et passez en mode expert.

4. Entrez la commande vi $ FWDIR / conf / mail_security_config

5. Tout en bas du fichier, ajoutez une nouvelle section [click_time_url]

6. Sous cette section, ajoutez la ligne (voir capture d'écran ci-dessous): enabled = 1

7. Enregistrez les modifications et quittez l'éditeur: wq

Remarque: si vous avez un cluster, suivez les étapes ci-dessus sur les deux nœuds.

8. Dans SmartConsole, définissez la stratégie de prévention des menaces sur Security Gateway / Cluster.

Remarque: Afin de désactiver cette option dans le fichier $ FWDIR / conf / mail_security_config, modifiez la ligne enabled = 1 à enabled = 0. Installez ensuite la stratégie de prévention des menaces sur la passerelle / le cluster de sécurité.

L'activation de l'option de protection des URL au moment du clic peut être personnalisée:

- Exclure des destinataires spécifiques par leur e-mail

- Activer uniquement pour certains destinataires par leur email

- Exclure des domaines spécifiques par e-mail

- Modifier les liens explicites dans le corps de l'e-mail

- Intégrer des URL d'origine dans des liens AIT modifiés

- Personnaliser les pages bloquées

- Coller les URL d'origine sur les pages bloquées

Exclure des destinataires spécifiques par leur email

1. Connectez-vous à la passerelle de sécurité MTA.

2. Créez le fichier suivant: appuyez sur $ FWDIR / conf / mta_click_time_exclude_recipient_list

3. Dans ce fichier, saisissez les e-mails des employés que vous souhaitez exclure de ce paramètre. Chaque nouvelle entrée de courrier commence par une nouvelle ligne sans espaces. Par exemple:

destinataire1@mondomaine.com

destinataire2@mondomaine.com

4. Ouvrez le fichier vi $ FWDIR / conf / mail_security_config dans l'éditeur

5. Dans la section [click_time_url], ajoutez la ligne suivante: mode = exclude

6. Si vous avez un cluster, suivez les étapes de les deux nœuds.

7. Installez la stratégie Threat Prevention sur la passerelle ou le cluster.

Activation de l'option de protection des URL au moment du clic pour des destinataires spécifiques uniquement

1. Connectez-vous à la passerelle de sécurité MTA.

2. Créez le fichier suivant: appuyez sur $ FWDIR / conf / mta_click_time_allowed_recipient_list

3. Dans ce fichier, saisissez les e-mails des employés pour lesquels vous souhaitez activer cette option MTA. Chaque nouvelle entrée de courrier commence par une nouvelle ligne sans espaces. Par exemple:

destinataire1@mondomaine.com

destinataire2@mondomaine.com

4. Ouvrez le fichier vi $ FWDIR / conf / mail_security_config

5 dans l'éditeur . Ajoutez la ligne suivante dans la section [click_time_url]: mode = allowed

6. Si vous avez un cluster, procédez comme suit les deux nœuds.

7. Installez la stratégie de prévention des menaces sur la passerelle ou le cluster.

Exclusion de domaines spécifiques de la protection des URL au moment des clics

1. Connectez-vous à la passerelle de sécurité MTA.

2. Créez le fichier suivant: touchez $ FWDIR / conf / mta_click_time_url_white_list

3. Dans ce fichier, entrez les domaines que vous souhaitez exclure de ce paramètre. Chaque nouveau domaine commence par une nouvelle ligne sans espaces. R80.20 prend en charge les expressions régulières. Par exemple :.

* Domain1.com. *

. * Domain2.com. *

4. Si vous disposez d'un cluster, suivez les étapes sur les deux nœuds.

5. Installez la stratégie de prévention des menaces sur la passerelle ou le cluster.

Modification (réécriture) des liens explicites dans le corps des e-mails

Les liens, qui sont présentés sous la forme d'hyperliens (par exemple, un merveilleux document), sont relayés par le MTA, où la redirection va vers leur ressource et le lien est sûr. Cependant, il existe des liens comme www.mydocument.com/download et ils ne sont pas modifiés par défaut. Pour rendre la configuration plus sûre, procédez comme suit:

1. Connectez-vous à MTA Security Gateway.

2. Ouvrez le fichier vi $ FWDIR / conf / mail_security_config dans l'éditeur

3. Sous la section [click_time_url], ajoutez la ligne suivante: enforce_text_links = 1

4. Si vous avez un cluster, suivez les étapes sur les deux nœuds.

5. Installez la stratégie de prévention des menaces sur la passerelle ou le cluster.

D'autres options sont également configurées en plus par sk162618.

Récemment, des collègues du bureau moscovite de Check Point ont publié un merveilleux webinaire sur les nouvelles fonctionnalités de Threat Emulation (sandboxes) et MTA.

Au lieu d'une conclusion

Dans un proche avenir, nous prévoyons plusieurs autres publications techniques sur divers produits de sécurité de l'information. Si ce sujet vous intéresse, restez à l'affût des mises à jour sur nos chaînes ( Telegram , Facebook , VK , TS Solution Blog )!