Les cybercriminels détournent les routeurs puis les utilisent pour vendre des services d'anonymisation, des proxies et organiser des attaques DDoS. De plus, plusieurs botnets se battent pour la possession d'appareils zombies. Une nouvelle recherche de Trend Micro révèle comment cette guerre se déroule et dans cet article, nous partagerons les détails les plus importants.

Selon les experts, en 2020, le nombre d'appareils IoT connectés à Internet dépassera 31 milliards de pièces . Chacun de ces dispositifs contient un système d'exploitation avec une pile réseau et un ensemble de programmes pour effectuer des tâches de base. Les appareils IoT les plus fonctionnels sont les routeurs. Habituellement, leur firmware est une version légère de Linux qui est rarement mise à jour par les propriétaires d'appareils. De nombreux appareils se retrouvent avec un mot de passe fourni par le fournisseur, qui, combiné aux vulnérabilités non corrigées de l'ancien Linux, rend les routeurs idéaux pour le piratage et la connexion à un botnet.

Pourquoi les botnets sont nécessaires

Une armée de dizaines de milliers d'appareils peut être utilisée à des fins différentes. Les plus courants sont les proxys anonymes et les attaques DDoS. Ces deux domaines vous permettent d'obtenir des revenus sérieux avec une monétisation compétente. Plus un réseau possède d'appareils, plus il a de puissance potentielle et plus il rapporte d'argent à ses propriétaires. Par conséquent, les cybercriminels se font concurrence pour détourner autant de routeurs que possible.

Comment se produit l'infection

Les données collectées montrent que le plus grand nombre d'infections se produit à l'aide d'attaques par force brute et de ports telnet ouverts.

Les attaques directes par force brute sont effectuées à l'aide d'un script spécial et sont très efficaces, car de nombreux routeurs se connectent à Internet avec un mot de passe par défaut. La force brute du mot de passe peut également être l'une des fonctions d'un botnet, de sorte que la capture de nouveaux appareils est assez rapide.

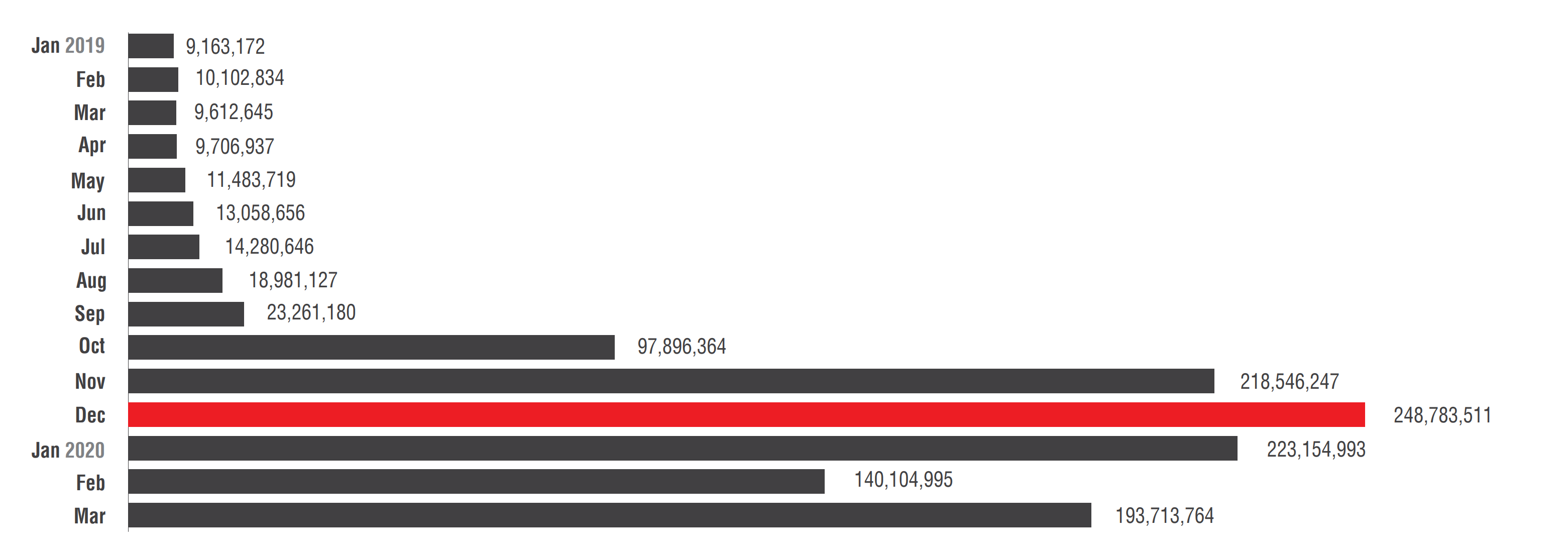

Le nombre d'attaques par force brute sur les routeurs en 2019-2020. Source (ci-après, sauf indication contraire): Trend Micro

Selon la télémétrie de Trend Micro, les tentatives de connexion par force brute pour se connecter aux routeurs ont augmenté régulièrement en 2019. Au début, la croissance a été graduelle, mais depuis octobre, les chiffres ont fortement augmenté.

Le deuxième outil le plus populaire pour étendre la portée des botnets IoT consiste à casser le protocole telnet. Bien que telnet ne soit pas aussi largement utilisé aujourd'hui que par le passé et qu'il ne soit même pas recommandé, de nombreux appareils IoT l'utilisent toujours pour fournir un accès à distance. Les sessions Telnet ne sont pas chiffrées, ce qui permet à un attaquant ou à un botnet d'intercepter facilement les informations d'identification de l'utilisateur et d'autres informations. En conséquence, les botnets peuvent utiliser les données obtenues à partir du protocole telnet pour une extension ultérieure.

Tenter d'ouvrir une session telnet avec d'autres périphériques n'est pas un comportement normal du routeur et peut indiquer une tentative d'infection. Dans nos recherches, nous avons utilisé cette métrique comme indicateur du nombre de routeurs infectés.

Données de télémétrie Trend Micro de juillet 2019 à avril 2020. Barres noires - le nombre de tentatives de connexion telnet, graphique bleu - les sources de ces tentatives

À son apogée, les sources de trafic malveillant étaient jusqu'à 16 mille appareils par semaine, après quoi ce nombre a diminué, ce qui a coïncidé avec l'arrêt partiel de l'un des botnets les plus puissants, DoubleGuns .

Nous avons constaté qu'il existe trois principales bases de code de botnet qui sont les plus couramment utilisées par les cybergroupes et les script kiddies: Mirai, Kaiten et QBot. Leurs codes sont accessibles au public, de sorte que tout escroc technophile peut facilement télécharger le code, le modifier et le recompiler pour détourner des routeurs afin de créer un botnet. Ainsi, les codes de ces trois botnets sont les principales cyberarmes dans la guerre en cours sur les routeurs.

Mirai

Il s'agit du code le plus couramment utilisé pour créer des botnets. Mirai a été lancé fin 2016 et a immédiatement changé le paysage des menaces IoT. Mirai a été créé en tant qu'outil d'attaque DDoS.

La première attaque Mirai était une attaque contre les serveurs de jeux Minecraft hébergés par le fournisseur de services Internet OVH. La puissance d'attaque, qui a débuté le 19 septembre 2016, était de 799 Gbps. Le botnet se composait de 145 000 appareils.

Une autre démonstration des capacités du botnet a été une attaque DDoS à 665 Gbps sur le site Web Krebs on Security le 20 septembre 2016. Le fournisseur de CDN Akamai, incapable de faire face à l'attaque, a simplement désactivé le site, qui a fini par «mentir» pendant quatre jours. L'attaque elle-même a duré 77 heures et a impliqué 24 000 routeurs détournés.

La plus grande campagne Mirai a étél'attaque du 12 octobre 2016 contre le fournisseur DNS Dyn , qui fournissait des services à Netflix, Reddit, Twitter et d'autres entreprises. Selon les experts, la puissance d'attaque dépassait les capacités de toutes les solutions de sécurité disponibles. À cette époque, il y avait plus de 11 millions d'appareils dans le Mirai.

La publication du code source de Mirai a changé le monde pour toujours. L'opportunité de se créer un bâton DDoS pour les représailles contre les concurrents et la location s'est avérée si attrayante que de nombreuses fourches Mirai sont immédiatement apparues avec des capacités supplémentaires sous la forme d'exploits supplémentaires pour pirater les routeurs, ainsi que du code pour effacer les appareils compromis des concurrents.

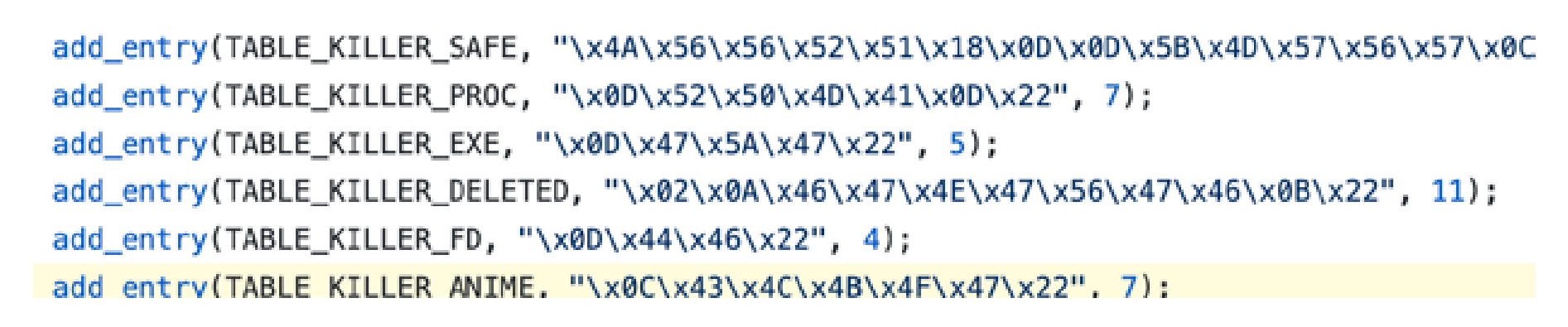

Fragments du code de Mirai pour détruire son rival Malware Anime. Ici, Mirai utilise la fonction système Linux kill () pour envoyer le signal SIG_KILL (9) aux processus concurrents.

Kaiten / Tsunami

Ce botnet n'est pas aussi connu que Mirai, bien qu'il puisse être considéré comme l'un des plus anciens. Ses sources sont dans le domaine public depuis 2001. L'interaction avec les serveurs de contrôle est réalisée à l'aide du protocole IRC (Internet Relay Chat). Les adresses des serveurs sont écrites dans le code source Kaiten, qui peut être compilé pour les architectures SH4, PowerPC, MIPSel, MIPS et ARM.

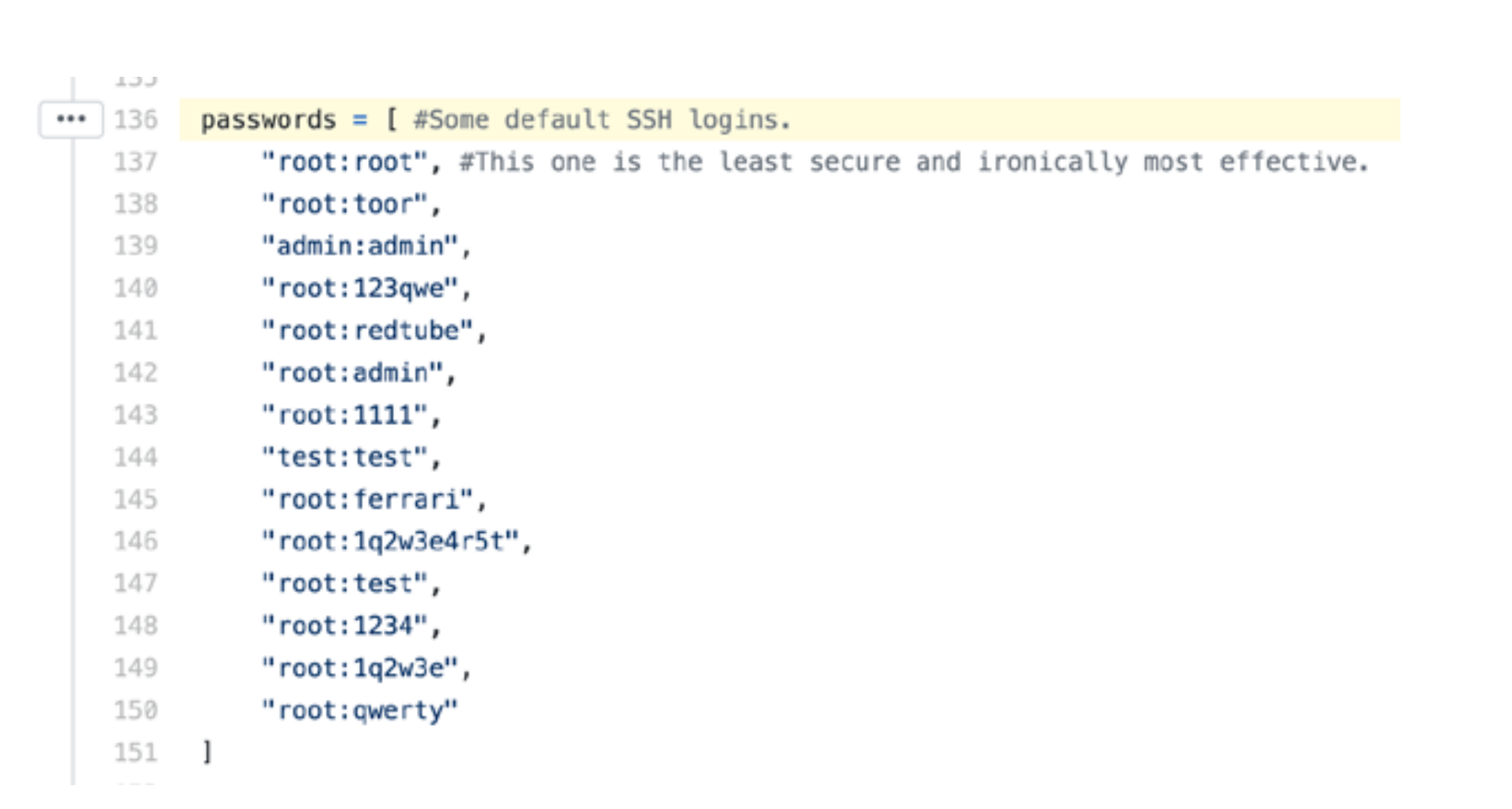

La recherche et l'infection des périphériques sont effectuées à l'aide d'un script Python qui recherche les ports telnet ouverts, puis tente de s'y connecter, forçant les mots de passe. La force brute commence par les mots de passe les plus courants contenus dans le corps du script:

Liste des mots de passe les plus dangereux et les plus courants dans le corps du script Kaiten

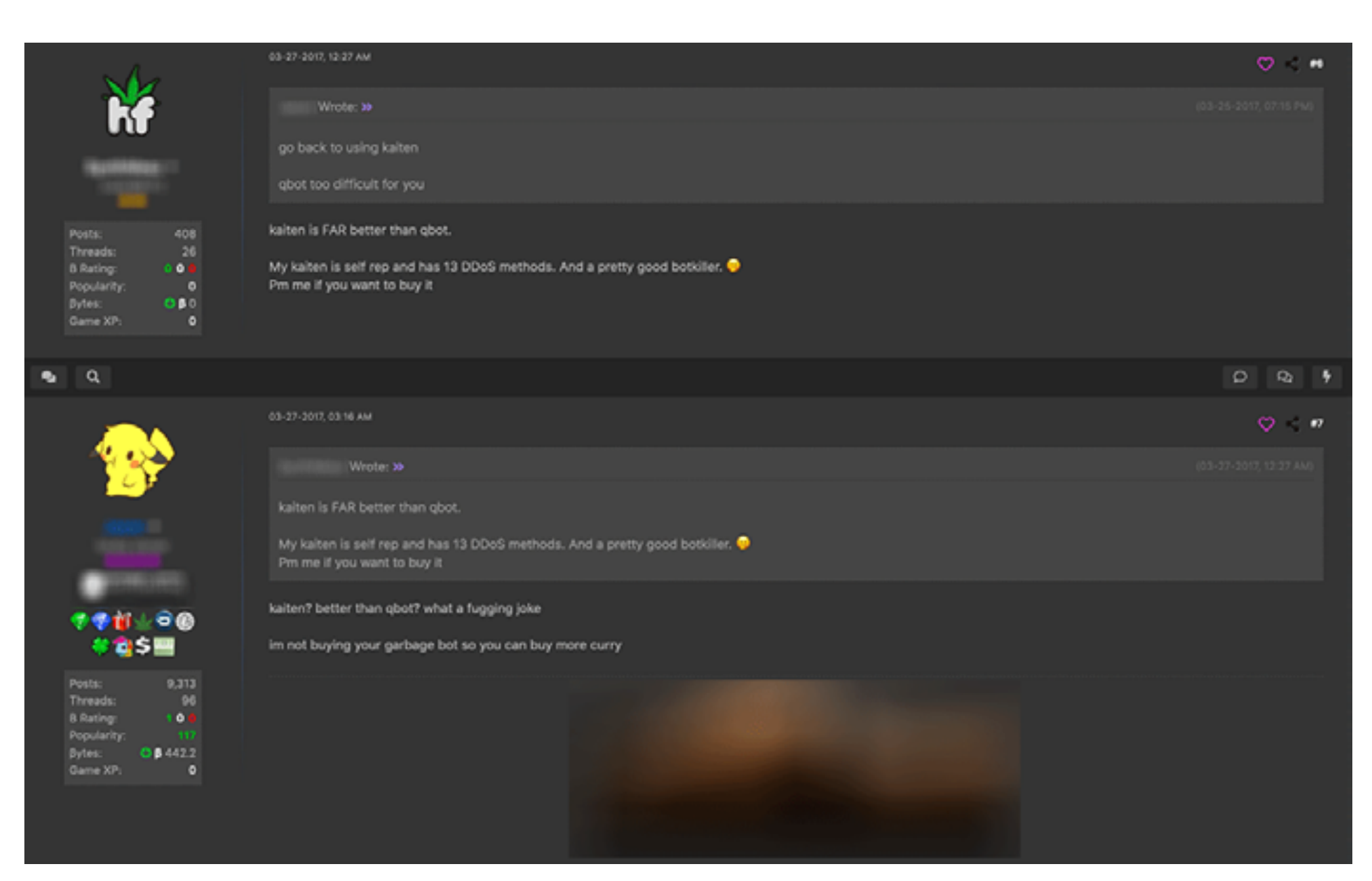

La publication du code source a également abouti à de nombreuses fourchettes, dont les dernières versions incluent également une fonction "bot killer" qui nettoie l'appareil détourné des concurrents.

Les auteurs de Kaiten Fork se vantent de la fonctionnalité de botkilling sur les forums

Qbot

Ce botnet est apparu dans le domaine de l'information en 2008. Son code source ne contient que quelques fichiers. Toute la configuration se résume à l'édition des sources, donc ce botnet n'est pas si populaire parmi les débutants. Sur les forums de cybercriminalité, vous pouvez souvent trouver des fils dans lesquels les débutants demandent des conseils sur la configuration de ce botnet.

Qbot prend également en charge diverses architectures matérielles et se connecte aux serveurs de gestion via TCP, sans s'appuyer sur des protocoles de niveau supérieur.

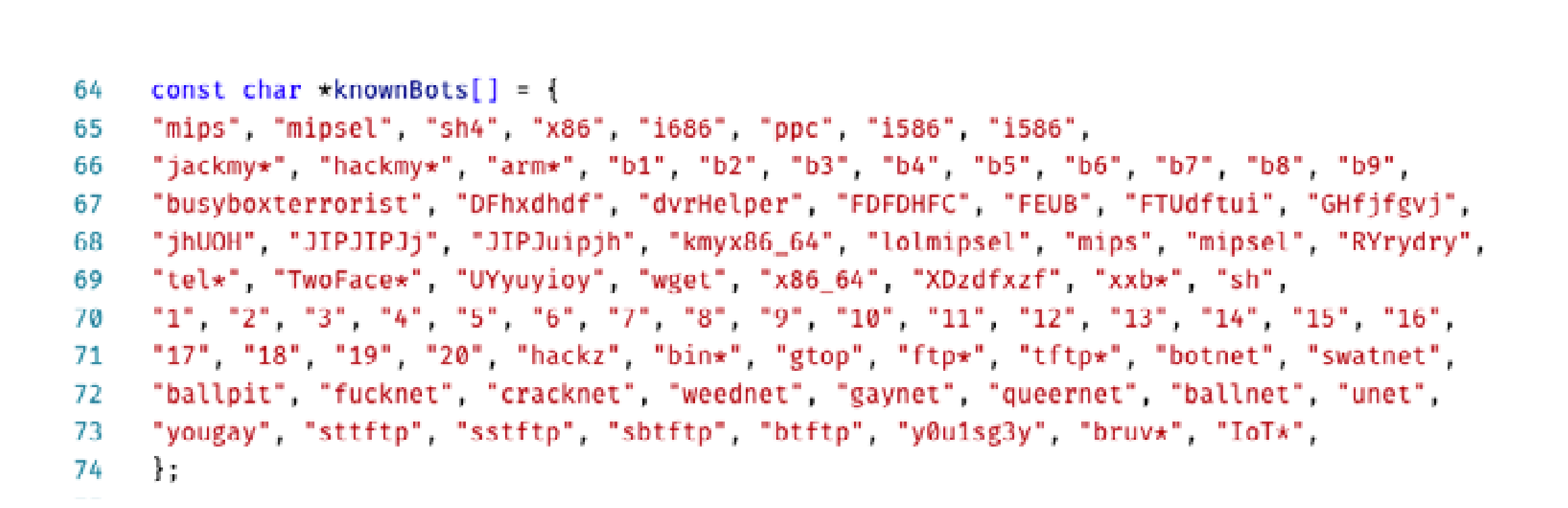

Extrait de code QBot contenant des chaînes d'identification pour les logiciels malveillants concurrents

Qbot ne tolère pas non plus ses concurrents. L'une de ses fourches contient 438 noms de processus concurrents, dont Mirai et Kaiten.

Effets

Les attaquants peuvent utiliser divers outils pour compromettre autant de routeurs que possible, y compris ceux déjà entre les mains de concurrents. Les routeurs infectés sont utilisés à des fins diverses - de la vente de services basés sur des routeurs infectés à l'attaque d '«ennemis», par exemple sur les ressources d'autres groupes ou sur des serveurs concurrents.

Les internautes ordinaires n'ont aucune idée que cette guerre se déroule dans leurs foyers, et ne savent pas comment elle les affecte, ce qui rend ce problème encore plus grave. Les propriétaires de routeurs doivent veiller à la sécurité de leurs appareils et de leurs connexions Internet, sinon ils risquent d'être victimes de cybercriminels. Ce problème est particulièrement vrai lorsque de nombreux employés travaillent à distance de leur domicile.

Recommandations de protection

Nous recommandons aux informaticiens de vérifier l'état des routeurs «subordonnés» au moins une fois par trimestre à l'aide de cette liste de contrôle:

- vérifiez les journaux du routeur pour un comportement inhabituel, des comptes étranges et d'autres anomalies;

- assurez-vous que le routeur dispose du dernier firmware;

- utilisez un mot de passe fort et modifiez-le de temps à autre;

- limiter le nombre de tentatives de saisie d'un mot de passe erroné, si le firmware le permet;

- désactiver telnet sur le routeur et autoriser uniquement les connexions à partir du réseau local.

Nous encourageons également le personnel informatique à aider les télétravailleurs à sécuriser leurs routeurs domestiques.

Parmi les solutions de Trend Micro figure l'appliance Trend Micro Home Network Security. Il examine le trafic Internet entre le routeur et le réseau domestique et aide également les utilisateurs à évaluer les vulnérabilités des appareils connectés au réseau. Cette solution empêche les botnets de détourner des appareils en temps de guerre, où les routeurs sont le champ de bataille et le prix à gagner.