La question fréquemment posée est de savoir comment protéger de manière fiable votre VPS / serveur dédié contre le piratage? J'ai donc décidé d'écrire un tutoriel sur la façon d'implémenter l'authentification à deux facteurs.

2FA est le deuxième niveau de protection des données, grâce auquel vous ne pouvez accéder à votre compte qu'après confirmation de votre identité. Désormais, même si un attaquant connaît le nom d'utilisateur et le mot de passe, grâce à l'authentification à deux facteurs, il ne pourra pas accéder à votre serveur.

La présence de l'authentification à deux facteurs réduit la probabilité que les attaquants accèdent au compte à presque zéro, garantissant la sécurité des données des utilisateurs.

Si vous êtes toujours convaincu qu'en proposant un mot de passe complexe, vous êtes assuré de protéger votre serveur contre le piratage et toutes les données personnelles contre le vol, vous vous trompez profondément. Aujourd'hui, les pirates utilisent un grand nombre de méthodes pour forcer rapidement les mots de passe les plus complexes, donc l'authentification à deux facteurs est la mesure de sécurité la plus importante à ne pas négliger.

Nous prenons le téléphone et configurons l'application d'authentification. C'est assez simple. Différents programmes peuvent être utilisés, mais je recommande l'authentification Twilio Authy 2-Factor.

Vous pouvez le télécharger à ce lien:https://play.google.com/store/apps/details?id=com.authy.authy&hl=ru .

Le site officiel du programme: authy.com

L'avantage de Twilio Authy 2-Factor Authentication est la possibilité de travailler sur plusieurs appareils simultanément, même sur un ordinateur de bureau ou un ordinateur portable. Google Authenticator n'a pas cette option. Si vous perdez soudainement votre smartphone, vous enregistrerez toutes vos données pour accéder aux comptes.

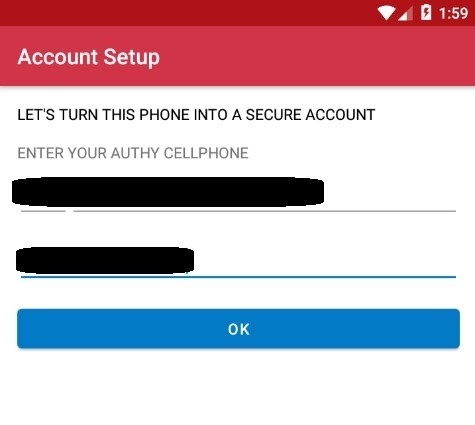

Installez l'application depuis Google Play et lancez-la. Le système vous demandera alors d'entrer le code du pays et le numéro de téléphone. N'oubliez pas d'inclure le numéro de téléphone auquel vous avez accès. N'oubliez pas non plus de saisir votre e-mail.

La prochaine étape est la confirmation. Choisissez la méthode qui vous convient le mieux: recevoir un SMS ou répondre à un appel.

Le package d'authentification devra être installé sur le système. Cela se fait comme suit:

Pour Debian 9/10:

root@alexhost:~# apt install libpam-google-authenticator - yPour CentOS , tout d'abord, vous devez connecter le référentiel epel:

root@alexhost:~# yum install epel-releaseCe n'est qu'alors que le package peut être installé:

root@alexhost:~# yum install google-authenticatorÀ l'étape suivante, exécutez:

root@alexhost:~# google-authenticatorLe système posera la question suivante: Voulez-vous que les jetons d'authentification soient basés sur l'heure (o / n . Nous répondons y , car cette option est la plus fiable.

À la question "Voulez-vous que je mette à jour votre fichier" /root/.google_authenticator "? ( y / n) "nous répondons y .

A la question " Voulez-vous interdire les utilisations multiples du même jeton d'authentification? Cela vous limite à une connexion toutes les 30 secondes environ, mais cela augmente vos chances de remarquer ou même d'empêcher l'homme-dans-le- attaques intermédiaires (o / n) », nous répondons en fonction de combien vous vous souciez de la sécurité et que vous êtes prêt à sacrifier la commodité pour cela.

Le fait est que vous ne pouvez vous connecter à l'aide d'un authentificateur qu'une fois toutes les 30 secondes. Pas très pratique, mais certainement plus sûr.

Ensuite, nous avons une autre question:«Par défaut, un nouveau token est généré toutes les 30 secondes par l'application mobile. Afin de compenser un éventuel décalage temporel entre le client et le serveur, nous autorisons un jeton supplémentaire avant et après l'heure actuelle. Cela permet un décalage de temps allant jusqu'à 30 secondes entre le serveur d'authentification et le client. Si vous rencontrez des problèmes avec une mauvaise synchronisation de l'heure, vous pouvez augmenter la fenêtre de sa taille par défaut de 3 codes autorisés (un code précédent, le code actuel, le code suivant) à 17 codes autorisés (les 8 codes précédents, le code actuel et les 8 codes suivants). Cela permettra un décalage de temps allant jusqu'à 4 minutes entre le client et le serveur. Voulez-vous le faire? (o / n) ” réponse y

Question suivante:«Si l'ordinateur auquel vous vous connectez n'est pas protégé contre les tentatives de connexion par force brute, vous pouvez activer la limitation de débit pour le module d'authentification. Par défaut, cela limite les attaquants à pas plus de 3 tentatives de connexion toutes les 30 secondes » .

Encore une fois, voyez ce qui est le plus important pour vous - la commodité ou la sécurité. Il n'y a pas de réponse correcte unique, tout dépend de vos préférences. Si vous répondez y, le système autorisera un maximum de 3 tentatives de connexion en 30 secondes.

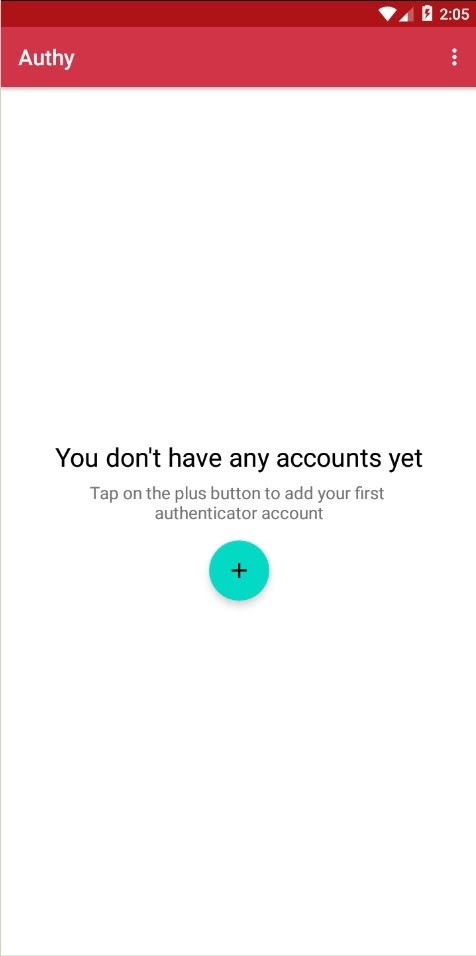

La prochaine chose que vous devrez faire est de cliquer sur le + dans l'application d'authentification et de scanner le code qr suggéré dans le terminal.

Ensuite, vous devez définir un mot de passe de sécurité pour les sauvegardes, qui comprendra au moins 6 caractères. Bien entendu, tous les comptes ajoutés à l'application sont enregistrés dans le cloud.

Enregistrez votre compte sous n'importe quel nom que vous aimez

Attention! N'oubliez pas de noter les codes d'urgence. Dans notre cas, ce sont:

Vos codes à gratter d'urgence sont:

13455461

88816366

91315051

48752467

40022285

root@alexhost:~# nano /etc/pam.d/sshdA la toute fin du fichier, vous devrez ajouter «auth required pam_google_authenticator.so».

Enregistrez le fichier Ctrl + O puis appuyez sur Entrée

Quittez l'éditeur en appuyant simultanément sur Ctrl + X

Au fait, vous pouvez utiliser un autre éditeur de texte sans aucun problème. Vous n'avez pas du tout besoin d'utiliser nano

La prochaine chose à faire:

«root @ alexhost: ~ # nano / etc / ssh / sshd_config» remplace «ChallengeResponseAuthentication no» par «ChallengeResponseAuthentication yes»

Assurez-vous d'ajouter «AuthenticationMethods keyboard-interactive» à la fin du fichier

Appuyez sur Ctrl + O et enregistrez le fichier, puis Entrée

Quittez l'éditeur Ctrl + X

Lors de l'une des dernières étapes, vous devrez redémarrer le service ssh:

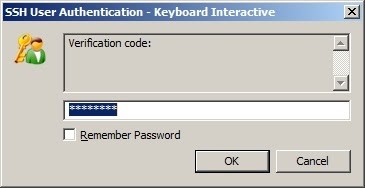

root@alexhost:~# systemctl restart sshdNous nous connectons. Le système demande d'abord un mot de passe, puis une clé à deux facteurs

C'est tout - félicitations, la configuration est terminée avec succès!

Un peu de publicité

1,5 Go de RAM / 1 cœur / disque SSD de 10 Go - 4 € / mois ou 11,88 € par an!

4 Go de RAM / 2 cœurs / disque SSD de 40 Go - 10 € / mois ou 60 € par an!

8 Go de RAM / 4 cœurs / disque SSD de 80 Go - à partir de 16 € / mois ou 144 € par an!

ICI - AlexHost.com