Des menaces

Le terme ACS est apparu dès l'introduction de la technologie informatique dans les systèmes de contrôle. Le premier ACS le plus simple ne comportait que deux niveaux: la collecte d'informations et la prise de décision. Les informations sont venues de l'objet de contrôle à l'opérateur, qui a échangé des données avec l'ordinateur et contrôlé l'objet. Ici, la puissance de calcul a agi comme une aide à la gestion humaine et à la prise de décision.

Depuis l'époque des premiers ordinateurs, les systèmes de contrôle de processus automatisés ont fait un pas de géant. Mais leur caractéristique est toujours un processus machine automatisé suivi par une personne.

Ces systèmes sont destinés à être utilisés exclusivement dans des processus industriels. Étant impliqués dans des infrastructures critiques, les systèmes de contrôle de processus sont construits sur la base d'une technologie informatique hautement fiable et tolérante aux pannes. Il s'agit d'une technologie industrielle conçue spécifiquement pour un fonctionnement à long terme 24 heures sur 24 dans les installations industrielles. Les conséquences d'une défaillance ou d'une défaillance du fonctionnement des systèmes constituent une menace sérieuse pour l'équipement, la vie et la santé humaines.

Malgré une telle responsabilité pour la continuité du processus, la nécessité d'augmenter le niveau de sécurité du système de contrôle de processus n'a été discutée que récemment. Les attaques de virus, qui sont devenues régulières vers le milieu des années 2010, ont suscité un intérêt de masse pour le sujet. Par exemple, certaines des attaques qui se sont produites au cours de la dernière décennie:

- 2012 Flame, , . . .

- 2014 , , .

- 2017 , , Triton, Trisis/HatMan.

Triton . , , . - 2018 . . Windows XP. HMI SCADA-, .

- 2018 . , . , .

- 2018 , «» , . , , .

, 13- , , «» - , , , ( ).

“ , , — SCADA-, — , . , . — , - , , , . « » – , . . , , . , , .”

- Alexey Kosikhin, chef du département pour le travail avec le complexe carburant et énergie du centre de sécurité de l'information de Jet Infosystems

Parmi les cybermenaces inhérentes aux ICS, trois classes peuvent être distinguées:

- menaces artificielles;

- menaces anthropiques;

- menaces d'accès non autorisé.

Les menaces technologiques comprennent l'impact physique sur les composants de l'APCS. Par des actions anthropiques - intentionnelles et non intentionnelles de personnes engagées dans le service de systèmes d'automatisation, erreurs humaines, erreurs dans l'organisation du travail avec les composants de l'ACS. Les menaces d' accès non autorisé pour APCS sont considérées en présence d'interaction de ses composants avec le réseau informatique local de l'entreprise. Une telle connexion existe pour transférer des informations sur l'état de l'environnement technologique et contrôler l'impact sur les objets technologiques.

L'imbrication de ces facteurs affecte la sécurité globale des systèmes. C'est l'échec des mesures de sécurité même minimales, l'utilisation de Windows comme système d'exploitation principal pour les postes de travail et les serveurs, et la faible discipline des employés.

protection

La mise en œuvre du système de sécurité de l'information de l'APCS est une tâche complexe. Sa solution dépend de la mise en œuvre des règles à tous les niveaux:

- administratif: formation par la direction d'un programme de travail sur la sécurité de l'information;

- procédurale: définition des règles et règlements du personnel au service du réseau;

- logiciel et matériel: contrôle d'accès;

- assurer l'intégrité;

- assurer une interconnexion sécurisée;

- protection anti-virus;

- analyse de sécurité;

- détection d'intrusion;

- surveillance continue de l'état, détection des incidents, réponse.

Les systèmes de contrôle de vulnérabilité sont l'une des méthodes les plus efficaces pour contrer les cybermenaces industrielles. Ce sont des programmes hautement spécialisés conçus spécifiquement pour les systèmes d'automatisation industrielle. Ils vous permettent de déterminer l'intégrité de l'environnement interne de l'appareil, d'enregistrer toutes les tentatives de modification du programme d'application du contrôleur, les changements dans la configuration de la protection du réseau et les dispositifs de contrôle dans les réseaux électriques.

De nombreux développeurs de produits de cybersécurité soulignent la nécessité d' une visibilité accrue au sein du réseau en premier lieu... L'expérience montre que c'est vraiment important. Un compromis réseau inaperçu dans le temps peut fonctionner pendant des mois avec des exploits non activés. Des outils dédiés de détection et de prévention des cybermenaces détectent non seulement les vulnérabilités, mais également les menaces zero-day.

De nombreux risques de sécurité de l'information sont associés à du matériel et des logiciels obsolètes - par exemple, il existe des systèmes SCADA qui ne peuvent fonctionner qu'avec Windows NT ou Windows 98. Certains de ces risques peuvent être atténués avec les technologies de virtualisation modernes , mais ce n'est pas toujours possible. Un autre type de protection est associé à cela: l' isolation... Les serveurs SCADA et OPC (OLE pour Process Control), les API et autres composants des systèmes de contrôle automatisés doivent être isolés d'Internet.

Par ailleurs, il convient de souligner les plates-formes pour créer une infrastructure distribuée de fausses cibles , DDP (Distributed Deception Platform). Ils vous permettent de déployer un réseau de faux appareils leurres qui sont presque impossibles à distinguer des vrais, ce qui attire les attaquants.

Maintenant que nous avons une idée générale du fonctionnement de la cybersécurité ICS, nous passons à la deuxième partie de cet article. Il fournira un aperçu des solutions de sécurité pratiques présentées dans le tableau comparatif .

Pour cet article, nous n'avons sélectionné que quelques points clés du tableau, tels que la détection des menaces zero-day, les intégrations, la détection des anomalies et l'analyse du trafic, l'inventaire des appareils, les fonctionnalités du produit.

Solutions

Plateforme de cybersécurité industrielle Dragos

Dragos est une société américaine fondée en 2016. Malgré son «jeune» âge, elle a déjà reçu de nombreux prix mondiaux dans le domaine de la cyberdéfense des systèmes industriels.

Il s'agit d'une équipe d'experts spécialisée dans les solutions de sécurité industrielle et l'Internet des objets. Leur produit phare est exactement la plate-forme, mais Dragos fournit également des services de réponse aux incidents, une analyse des menaces à votre réseau et une formation à la cybersécurité.

Dragos Industrial Cybersecurity Platform est une solution de sécurité de réseau industriel qui trouve et identifie automatiquement les actifs du réseau. Le programme analyse les actifs, trouve des paramètres incorrects, des opportunités d'amélioration de la configuration.

Dans le cas où une activité suspecte est détectée, la plate-forme fournit des conseils étape par étape pour enquêter et répondre à l'incident et aux outils de dépannage.

Caractéristiques:

Inventaire des appareils : oui

Détection des menaces Zero-day : non

Détection des anomalies : oui

Analyse du trafic : oui

Intégrations : SIEM

Systèmes pris en charge : DCS, PLC

Fonctionnalité : guide de gestion de la sécurité étape par étape par des experts de l'équipe, publié dans un playbook.

CyberX OT

Avant de créer CyberX , son équipe avait travaillé dans le domaine de la protection des infrastructures critiques américaines. Leur fierté, en plus de la protection au niveau du Pentagone et de la coopération avec les leaders du marché mondial, est une méthode brevetée d'apprentissage automatique. C'est grâce à lui que leurs produits révèlent instantanément les anomalies des réseaux industriels.

La plateforme Work CyberX OT repose sur cinq éléments clés: une analyse comportementale des actifs pour identifier les actions inhabituelles; surveillance des violations de protocole; détection d'agents malveillants (y compris les menaces avancées); trouver des problèmes opérationnels; identifier les connexions entre les machines qui ne doivent pas «communiquer».

La solution est capable de s'intégrer pleinement dans votre pile de sécurité grâce à son API ouverte. Cette intégration résoudra le problème de sécurité dans les environnements informatiques et industriels.

Caractéristiques:

Inventaire des appareils : Oui

Détection des menaces Zero-Day : Oui

Détection des anomalies : Oui

Analyse du trafic : Oui

Intégrations : Pare-feu, CMDB, IDS / IPS, SIEM, SOC

Systèmes pris en charge : DCS, PLC, RTU

Fonctionnalité : Analyse automatique de la machine qui réduit les faux déclenchement à zéro.

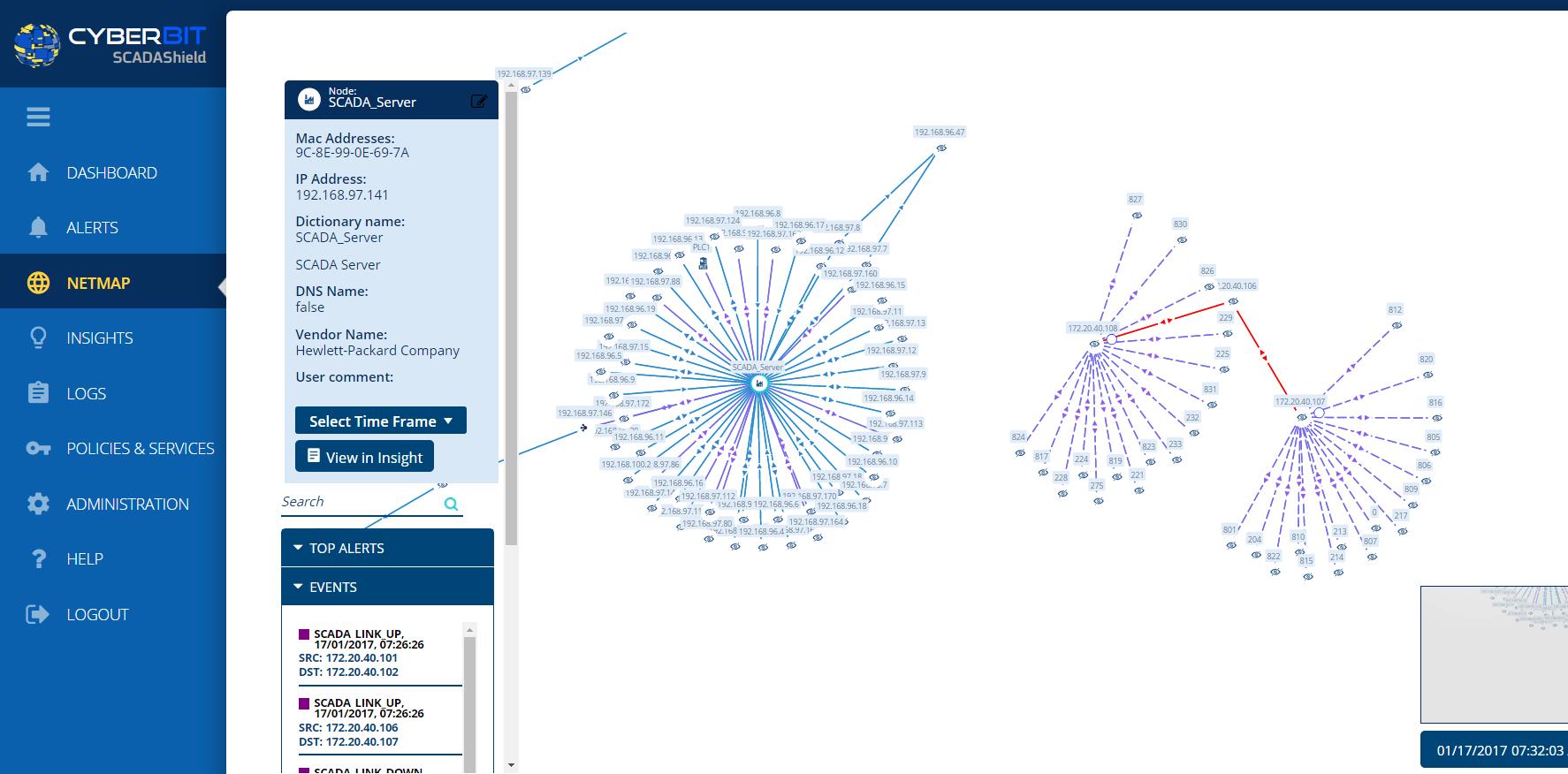

Cyberbit SCADASchield

Depuis 2015, Cyberbit fournit des solutions de cybersécurité au marché. L'entreprise est spécialisée dans l'émulation d'attaques et la formation des équipes de sécurité de l'information, la protection des terminaux, la protection des réseaux industriels, l'orchestration et l'automatisation des systèmes de sécurité.

SCADAShield offre une visibilité réseau sans précédent, la détection des anomalies connues et inconnues et des erreurs dans la technologie d'exploitation. Et avec 7 couches d'inspection approfondie des paquets (DPI), la solution dépasse les limites opérationnelles.

La visualisation de l'ensemble de votre réseau est en temps réel et comprend des appareils IP et non IP.

Caractéristiques:

Inventaire des appareils: Non

Détection des menaces Zero-Day: Oui

Détection d'anomalies: oui

Analyse du trafic: non

Intégrations: Cyberbit EDR, SIEM

Systèmes supportés: N / A

Fonctionnalité: formation d'une cartographie des flux d'informations entre les actifs du réseau, génération automatique de règles

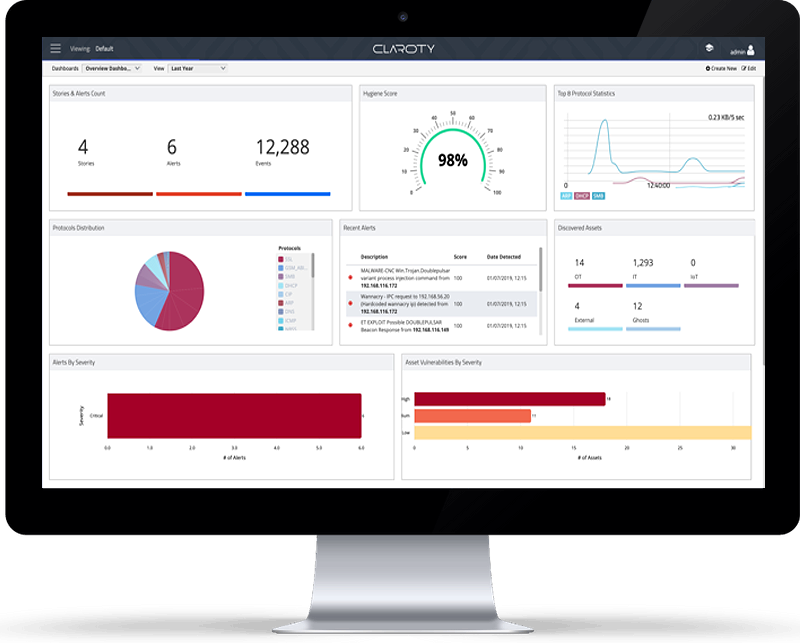

Plateforme Claroty

La mission de Claroty est de protéger les réseaux industriels. Il s'agit d'une équipe composée de professionnels de différents domaines d'expertise: il y a un ancien amiral de la cybersécurité de l'armée américaine, un ingénieur spatial et un spécialiste de l'assurance.

La plateforme Claroty offre aux équipes de sécurité une visibilité exceptionnelle sur les réseaux de contrôle industriel et une surveillance en temps réel. La surveillance est capable de reconnaître les menaces avancées et d'identifier les vulnérabilités du réseau à temps.

La plateforme vous permet de segmenter le réseau, de contrôler et de fournir un accès distant sécurisé, d'élaborer des politiques d'accès granulaires et d'enregistrer les sessions.

Caractéristiques:

Inventaire des appareils: Oui

Détection des menaces Zero-Day:oui

Détection d'anomalies: oui

Analyse du trafic: non

Intégrations: SIEM, SOC

Systèmes pris en charge: IHM, API

Caractéristique: contrôle d'accès à distance, réponse rapide et précise aux incidents de sécurité

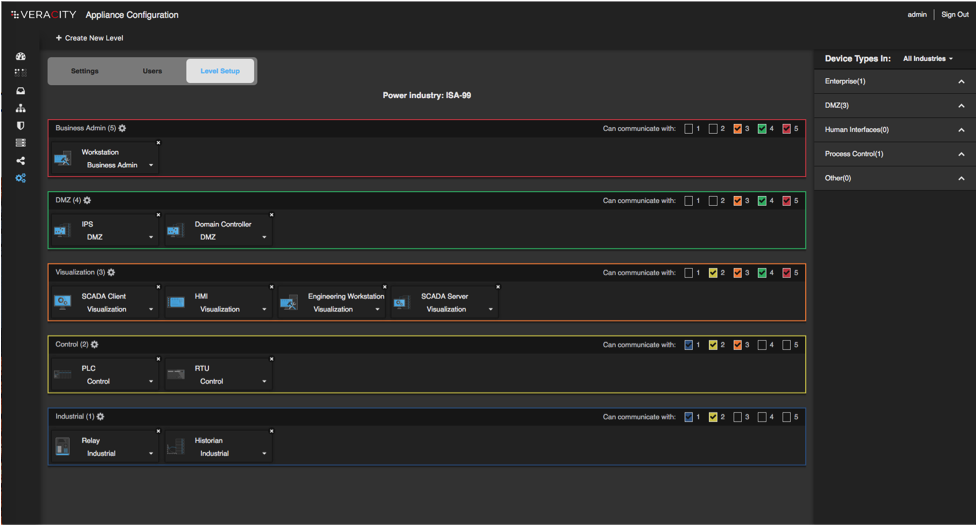

Cervelet de véracité

L' objectif de Veracity est de rendre votre réseau industriel résilient et sécurisé. L'entreprise fournit une solution locale et centralisée pour une configuration, une gestion et une surveillance optimales du réseau.

Le produit phare, Veracity Cerebellum , est conçu pour être similaire au cervelet humain. La fonction du cervelet est de recevoir des signaux de la moelle épinière, du cerveau, des systèmes sensoriels et, sur la base des données, de réguler les mouvements du corps.

La plateforme Veracity Cerebellum remplit des fonctions similaires dans les réseaux industriels. Il réagit aux entrées sensorielles et gère la réponse préconçue du processus de fabrication.

Caractéristiques:

Inventaire des appareils: Oui

Détection des menaces Zero-Day:non

Détection d'anomalies: oui

Analyse du trafic: oui

Intégrations: OT

Systèmes pris en charge: N / A

Fonctionnalité: création de modèles de sécurité à partir de modèles ou à partir de zéro, gestion étendue des périphériques réseau (y compris la quarantaine), segmentation du réseau et attribution de zones de sécurité

Passerelles de sécurité unidirectionnelles Waterfall

Waterfall Security Solutions protège les réseaux industriels critiques depuis 2007. La passerelle de sécurité unidirectionnelle est leur solution propriétaire pour une intégration et une communication sécurisées entre les réseaux IT et OT. Cette solution permet une surveillance et des diagnostics à distance basés sur le cloud, protège contre les accès non autorisés. Dans le même temps, il est dépourvu de vulnérabilités qui existent lors de la connexion via un pare-feu.

Les passerelles de sécurité unidirectionnelles offrent une protection matérielle du périmètre du réseau. La solution se compose d'un composant matériel ( module TX - émetteur fibre optique, module RX - récepteur optique) et d' un composant logiciel (connecteurs logiciels d'application industrielle).

Cette configuration permet la transmission et la réplication unidirectionnelle des informations du serveur du réseau OT vers le réseau externe, tout en empêchant la propagation de tout virus, attaque DOS, erreur humaine ou toute cyberattaque.

Caractéristiques:

Inventaire des appareils: Non

Détection des menaces Zero-Day: Non

Détection des anomalies: Oui

Analyse du trafic: Oui

Intégrations:

Systèmes pris en charge par IT / OT : N / A

Fonctionnalité: Réplication de serveur, Émulation d'appareils industriels, Conversion de cloud de données industrielles

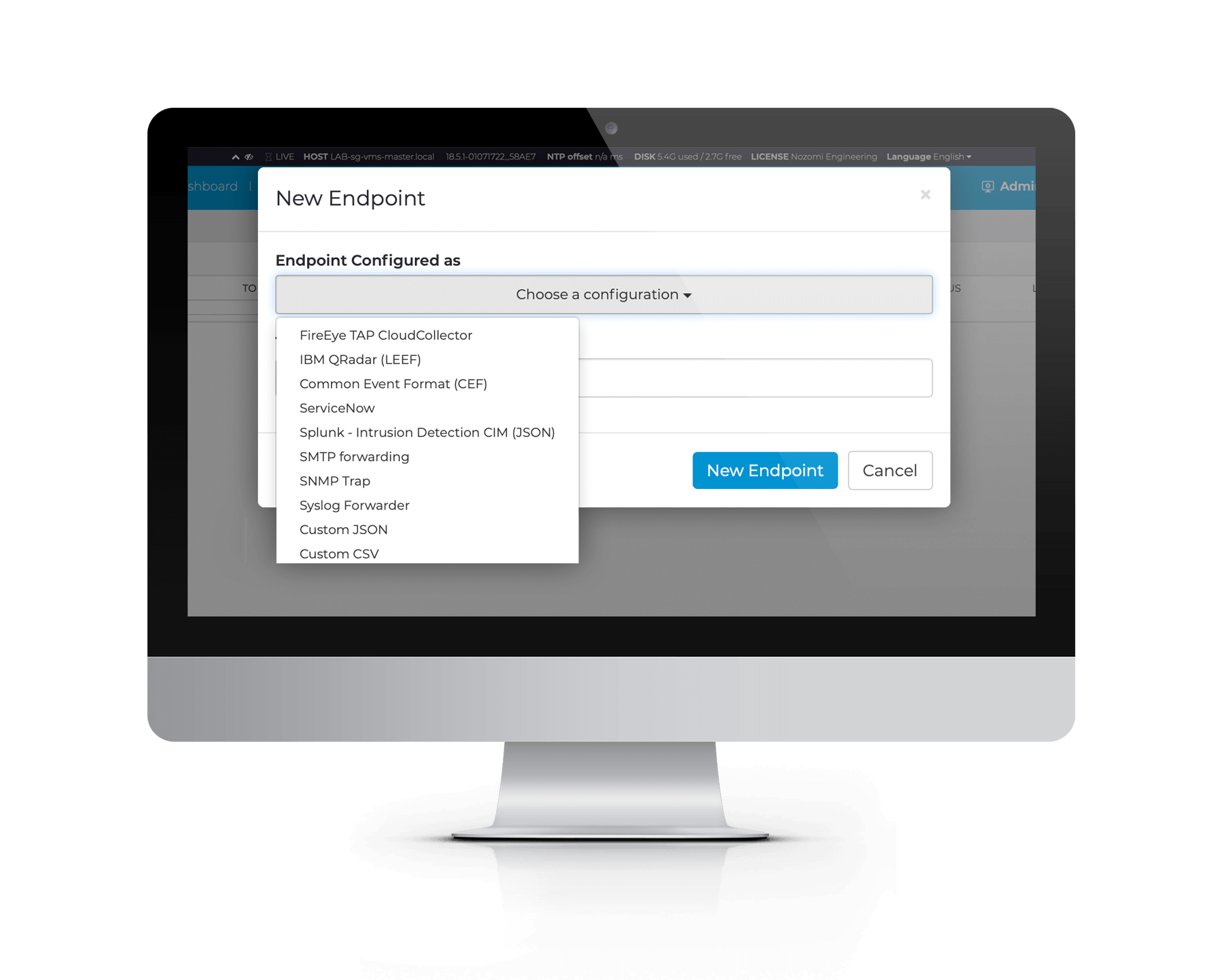

Nozomi Networks Guardian

Nozomi Networks offre une solution unique pour la gestion des cyber-risques en temps réel. Une grande précision et un minimum de faux positifs sont obtenus grâce à une utilisation innovante de l'intelligence artificielle et de l'apprentissage automatique. Les

technologies de Nozomi Networks Guardian lui permettent de cartographier et de visualiser automatiquement l'ensemble de votre réseau industriel, y compris les actifs, les connexions et les protocoles. La solution surveille les communications et le comportement du réseau pour détecter les risques et fournit les informations nécessaires pour réagir rapidement.

L'infrastructure de sécurité intégrée comprend des intégrations intégrées pour les systèmes de gestion d'actifs, les systèmes de gestion des tickets et des identités, SIEM.

Caractéristiques:

Inventaire des appareils: Oui

Détection des menaces zero-day: oui

Détection d'anomalies: oui

Analyse du trafic: oui

Intégrations: IT / OT, SOC

Systèmes pris en charge: N / A

Fonctionnalité: évolutivité, visualisation du réseau, détection avancée des anomalies et des menaces, auto-apprentissage

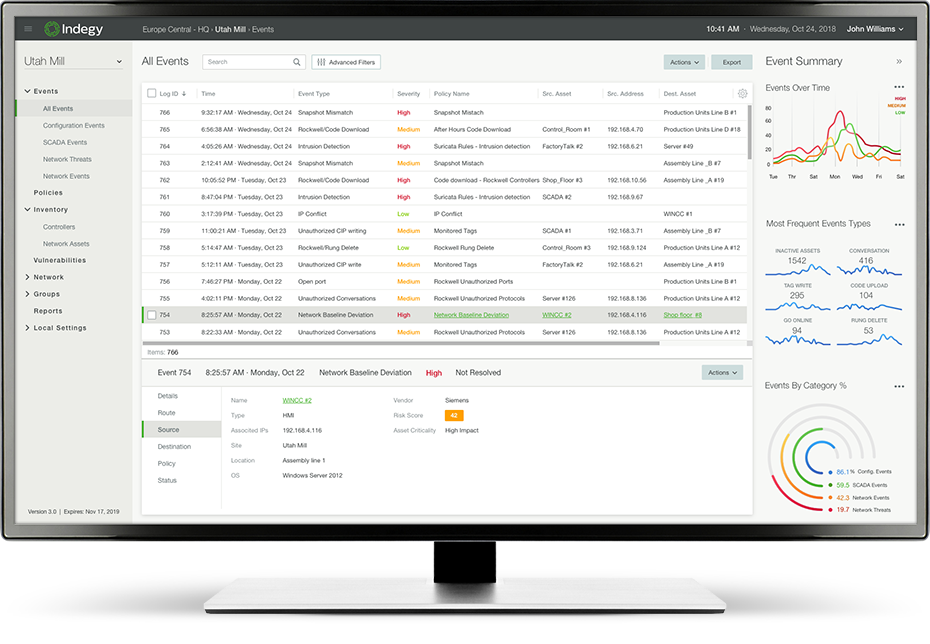

Suite de cybersécurité industrielle Indegy

Fondée dans le but de sécuriser les réseaux industriels, l'équipe Indegy possède une combinaison unique d'expertise en cybersécurité et de connaissances pratiques en contrôle industriel.

Les équipes de direction et de recherche de la société comprennent des spécialistes de la sécurité, des opérations industrielles et de la défense, dont plusieurs diplômés des unités d'élite de la cybersécurité d'Israël.

Déployé en tant qu'appliance réseau ou virtuelle, Indegy Industrial Cybersecurity Suit fournit des outils de sécurité complets pour le personnel de sécurité de l'information et les ingénieurs OT.

La plate-forme fournit le suivi des actifs, la détection et l'atténuation des menaces, la gestion des vulnérabilités et l'intégrité des appareils. Il est capable de protéger le réseau non seulement contre les interférences malveillantes, mais également contre les erreurs humaines involontaires.

Caractéristiques:

Inventaire des appareils: Oui

Détection des menaces Zero-Day: Non

Détection d'anomalies: Oui

Analyse du trafic:

Intégrations: CMDB, SIEM

Systèmes pris en charge: DCS, PAC, PLC, RTU

Fonctionnalité: Connexion réseau sans agent, alertes de politique personnalisées et courrier, technologie de détection active pour garantir l'intégrité de l'appareil

ICS CyberVision

Sentryo a été fondée par deux entrepreneurs et vétérans du secteur de la sécurité de l'information. Ils appliquent désormais leurs années d'expérience dans l'environnement des logiciels, du piratage informatique et de la cybersécurité au monde de la cybersécurité industrielle.

La société a développé des algorithmes d'IA uniques pour fournir des informations complètes sur les actifs industriels. Leur intelligence artificielle est capable d'identifier les vulnérabilités, de détecter les anomalies en temps réel et de travailler avec l'équipe informatique pour repousser les cyberattaques.

ICS CyberVision utilise un langage OT unique pour étiqueter automatiquement chaque actif et activité réseau. Cela vous permet de voir immédiatement les fonctions de l'appareil, les marques du système, les protocoles utilisés, le comportement OT ou informatique et les informations sur le réseau.

La solution vous permet de regrouper les actifs et de définir leur «impact sur l'industrie» afin que vous puissiez prioriser les actions par rapport à vos objectifs de sécurité.

Fonctionnalités:

Inventaire des appareils: oui

Détection des menaces Zero-day: non

Détection d'anomalies: oui

Analyse du trafic: non

Intégrations: pare-feu, CMDB, SIEM, SOC

Systèmes pris en charge: N / A

Fonctionnalité: surveillance passive sans impact sur le système, événements contextualisés, regroupement et hiérarchisation actifs du réseau par leur impact sur la sécurité

Plateforme Forescout

Forescout , fondée en 2000, développe des solutions dans son propre laboratoire pour la visibilité des appareils, le contrôle du comportement et la cybersécurité pour tout type d'appareil réseau. Leur équipe s'est engagée à améliorer la capacité des organisations à identifier, comprendre et gérer les menaces d'un écosystème d'appareils en constante expansion.

Forescout Platform est une plate-forme de sécurité unifiée qui fournit une connaissance complète de la situation de l'environnement de l'entreprise et organise des actions pour atténuer les risques.

Le produit vous permet d'appliquer des politiques adaptatives et granulaires et d'

afficher rapidement les résultats à l'aide de votre infrastructure réseau physique et virtuelle existante.

La plate-forme évolue jusqu'à 2 millions d'appareils par déploiement sur l'infrastructure d'entreprise, le centre de données, le cloud et les réseaux OT.

Caractéristiques:

Inventaire des appareils: oui

Détection des menaces Zero-day: non

Détection d'anomalies: oui

Analyse du trafic: non

Intégration: CMDB

Systèmes pris en charge: N / A

Fonctionnalité: évolutivité, segmentation dynamique des appareils, réparer les appareils incompatibles pendant la connexion

Après avoir examiné tous les produits, vous pouvez conditionnellement groupe comme celui-ci:

- , — CyberX OT, Indegy Industrial Cybersecurity Suite, ICS CyberVision, Cyberbit SCADASchield;

- , — Forescout Platform;

- , Nozomi Networks Guardian Veracity Cerebellum;

- , — Dragos Industrial Cybersecurity Platform, Claroty Platform;

- protection périmétrique matérielle - Passerelles de sécurité unidirectionnelles en cascade .

Vous pouvez voir une liste plus détaillée des fonctions de chacune des solutions dans le tableau de comparaison , et créer votre propre tableau de comparaison avec les solutions qui vous intéressent ici .

Auteur: Natalka Chekh, pour ROI4CIO