Depuis plus de 15 ans, je travaille dans un petit, mais plutôt bien connu dans les cercles étroits de la société russe de Novossibirsk "Tornado Modular Systems", qui développe et met en œuvre des complexes logiciels et matériels pour les systèmes de contrôle de processus des installations énergétiques. Au fil des ans, je me suis engagé dans des domaines complètement différents: programmation de systèmes logiciels spécialisés de haut niveau pour la protection et l'automatisation des relais MP, mise en place de systèmes de télémécanique et de contrôle de processus automatisés, participation au développement d'un ordinateur industriel moderne et vente de projets complexes pour plusieurs dizaines de millions de roubles. Une telle variété de tâches de production, peut-être, a prédéterminé ce qui m'intéressait dans cette nouvelle direction - IS ACS TP.

Mais tout d'abord. Or, il peut sembler que la croissance actuelle, pourrait-on dire, en avalanche du marché des équipements, logiciels et services pour résoudre le problème de la sécurité de l'information d'un système de contrôle de processus automatisé soit due à l'émergence de menaces d'influence sur les processus technologiques de l'extérieur, ce qui conduit également à une croissance naturelle du cadre réglementaire du régulateur FSTEC, etc. Cette opinion est largement vraie, cependant, il me semble que le fondement de ces processus est la diffusion incontrôlée de l'interface Ethernet en tant que norme de facto pour l'organisation des réseaux industriels de systèmes de contrôle industriels. Pourquoi incontrôlable? Comment pouvez-vous le dire? À mon avis, il y a toutes les raisons à cela. Le sujet de l'IS ACS TP est apparu il n'y a pas si longtemps, et avant cela, tout concepteur d'un ACS ou d'un sous-système, d'un léger mouvement de la main, connectait les réseaux de l'unité d'alimentation, le poste de commutation de la station, le panneau de commande principal et bien d'autres systèmes de contrôle et de gestion petits et peu nombreux.Tout cela a été fait sur commande du client afin d'assurer une plus grande observabilité de l'installation et d'améliorer la qualité du contrôle et de la gestion.

Quels sont les résultats de ces bonnes intentions? Les spécialistes de la maintenance des systèmes de surveillance et de contrôle technologiques ont largement perdu leur compréhension des processus se déroulant dans ces LAN et de leur impact possible sur le maintien de l'opérabilité du processus technologique. Vous pourriez penser que c'est une conséquence des faibles qualifications du personnel. Mais dans de nombreux cas, ce n'est pas vrai. Le fait est que l'échelle des informations à analyser par le personnel affecte l'adéquation de la perception de l'état de l'objet de contrôle. Le volume des réseaux industriels et le nombre d'appareils actifs aujourd'hui est tel que même un spécialiste qualifié ne peut pas prévoir les conséquences possibles de la modification des paramètres des contrôleurs ICS, des équipements réseau, de l'installation de nouveaux appareils, ou même de la mise en réparation des sous-systèmes de contrôle ou des modes de réglage de routine.Et je n'aborde pas encore les problématiques des hackers externes avec diverses tâches et moyens de pénétration et d'influence.

Ainsi, l'apparition de spécialistes de la sécurité de l'information dans les installations industrielles aux points de contrôle a en général coïncidé organiquement avec cette pression croissante des réseaux industriels, sous laquelle le dos des vaillants personnels d'exploitation a déjà commencé à plier. Ces chevaliers de pare-feu, de défenses anti-virus et de systèmes de détection d'intrusions étaient censés reprendre la bannière de la sécurité industrielle et assurer son bon fonctionnement dans des conditions modernes avec des connexions Internet, des canaux de communication à distance, MES et ERP aspirant des gigaoctets de données du système de contrôle de processus.

Je crois qu'à bien des égards, cette tâche est en train d'être résolue par les développeurs modernes de systèmes de sécurité de l'information pour les systèmes de contrôle de processus, ou sera principalement résolue dans les années à venir. Bien sûr, il y a des difficultés, tous les ICS ne transfèrent pas en permanence l'intégration des outils de sécurité de l'information dans leurs architectures sensibles. Mais ce sont des moments de travail. Cependant, je pense qu'il existe un certain nombre de problèmes conceptuels qui devraient être analysés par les fournisseurs et intégrateurs d'outils ICS de sécurité de l'information.

Afin de comprendre l'efficacité des moyens d'assurer la sécurité de l'information de l'APCS, il est utile de considérer les moyens qui fournissent ses tâches cibles. Les principales tâches de l'APCS par ordre de priorité sont:

1. Maintenir le processus technologique

2. S'il est impossible de sauver le premier équipement technologique et la vie du personnel

En cas d'accident technologique, il existe deux options pour l'évolution de la situation. Le développement d'une situation d'urgence peut être stoppé par l'action automatique du sous-système de protection dans le cadre du complexe logiciel et matériel de l'APCS, ou par l'arrêt du processus technologique par le personnel de service à l'aide du panneau de commande d'urgence. Dans ce cas, un arrêt de routine du processus technologique sera mis en œuvre. Si, pour une raison quelconque, ces mesures n'ont pas permis d'arrêter systématiquement le processus technologique, une situation d'urgence peut se développer avec des conséquences imprévisibles. Ainsi, tous les APCS modernes incluent des logiciels et du matériel et du matériel simple conçu pour l'arrêt automatique ou manuel en toute sécurité du processus technologique.

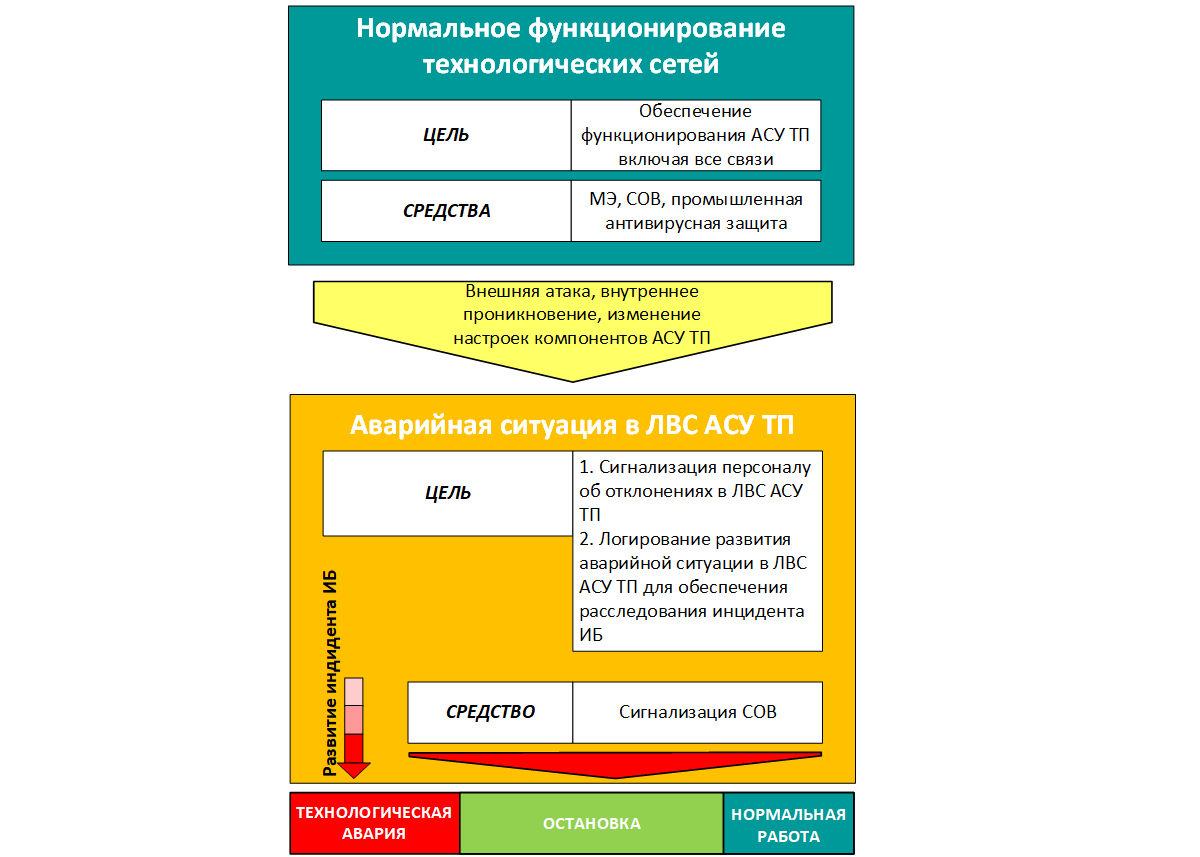

Nous allons maintenant considérer les tâches cibles du SI de l'APCS. Les entreprises développant des logiciels et du matériel pour les systèmes de contrôle de la sécurité de l'information ont toujours été les développeurs des mêmes solutions pour le marché informatique. Mais les tâches de IS IT et IS ICS sont idéologiquement différentes. Dans le domaine de la sécurité de l'information informatique, la tâche est de maintenir l'opérabilité de l'ensemble de l'infrastructure informatique de l'organisation, y compris toutes les connexions (connexion à Internet, VPN aux succursales, etc.). On peut même dire que la performance de ces connexions est l'une des principales priorités, puisqu'un produit utile de nombreuses organisations, lorsqu'il est déconnecté, par exemple, la connexion à Internet tend vers zéro. Quant au SI de l'APCS, aujourd'hui la tâche principale est formulée comme

suit : 1. Assurer le fonctionnement de l'APCS, y compris toutes les communications

L'attention est attirée sur le fait qu'en cas d'incident de sécurité de l'information, son issue peut être n'importe quoi, jusqu'à un accident technologique, et ne dépend pratiquement pas du personnel de service de l'installation. Actuellement, les SOC pour les objets avec APCS ne sont pratiquement pas trouvés, et leur apparence peut être limitée par une évaluation de leur efficacité financière et surtout cible pour APCS. Cela signifie que le paradigme existant pour le développement du SI ICS se distingue par l'absence de moyens d'influence active sur le développement d'un incident du SI ICS après le moment de la pénétration réussie dans le LAN de l'ICS.

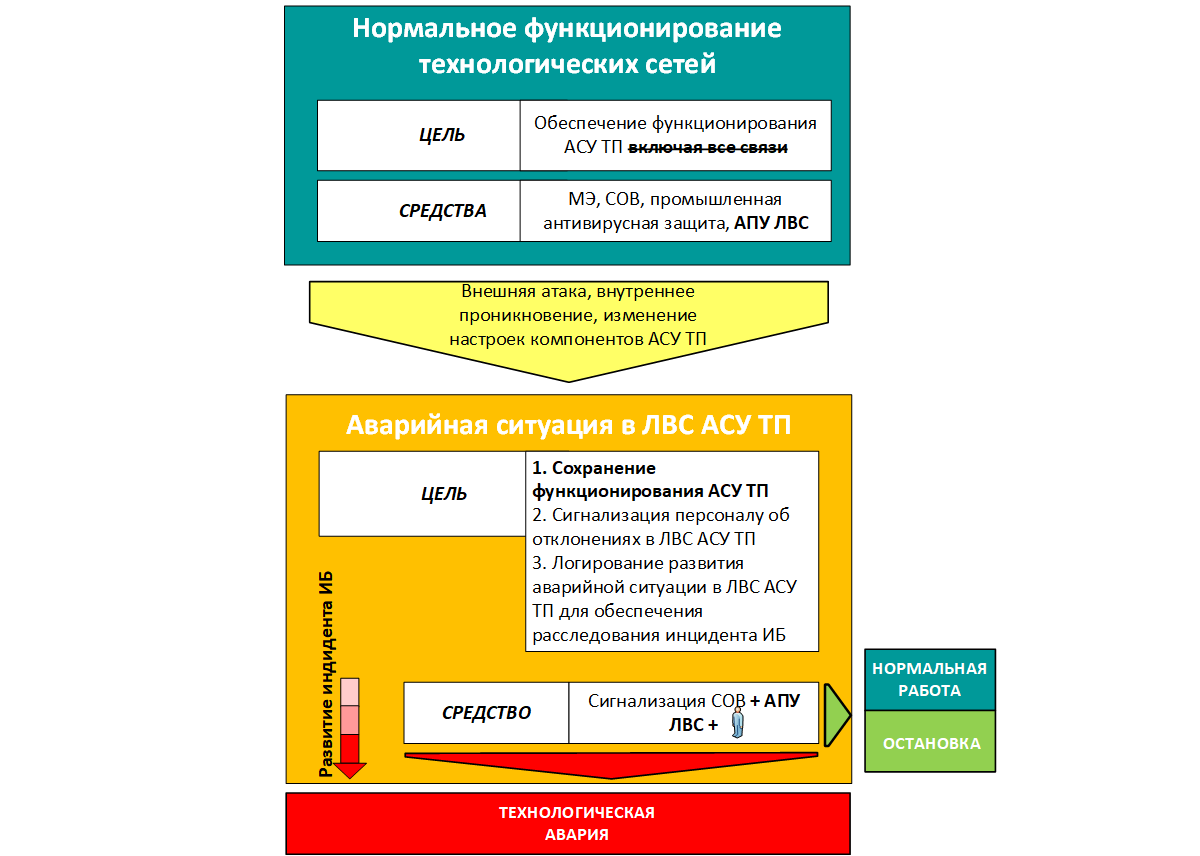

En effet, dans une installation industrielle, nous pouvons décomposer tous les réseaux industriels en segments isolés conditionnellement, qui assurent à eux seuls le fonctionnement du processus technologique. Ainsi, dans des situations critiques, ou avec un niveau de danger accru pour le SI d'une installation industrielle, les connexions de tels sous-réseaux ne sont pas valables du point de vue du processus technologique. Et ici, il y a la première dissonance - les spécialistes de la sécurité de l'information sont habitués à voir comme leur objectif la préservation de l'opérabilité de toute l'infrastructure de l'organisation, alors que dans le domaine de la sécurité de l'information, ICS, ils doivent commencer à comprendre que toutes les connexions ne sont pas valables. Par conséquent, dans certaines situations, ils peuvent être physiquement désactivés pour minimiser ou arrêter la propagation de processus destructeurs dans le réseau APCS.

Laissez-moi vous donner un exemple. Nous connaissons tous l'accident de la centrale hydroélectrique de Sayano-Shushenskaya. Je n'aborderai pas cet objet en lui-même, l'évolution de l'accident est bien décrite. L'un des facteurs qui y a conduit a été le transfert de la HPP Sayano-Shushenskaya vers le mode de contrôle de fréquence dans le système d'alimentation. La raison de ce transfert est qu'un incendie s'est déclaré dans la salle de communication de la centrale hydroélectrique de Bratsk, qui est le principal régulateur de fréquence du réseau électrique sibérien. En conséquence, le principal centre d'expédition de l'ODU de Sibérie a complètement perdu la communication avec tous les systèmes automatisés de la HPP de Bratsk, y compris le système de contrôle automatique de la fréquence et de la puissance. Ainsi, l'une des principales installations énergétiques de Sibérie a abandonné le processus de régulation automatique. La communication des systèmes automatisés a été interrompue.Comment cela a-t-il affecté le fonctionnement de la centrale hydroélectrique de Bratsk elle-même? En fait, presque rien. Bien sûr, la station n'effectuait plus de régulation automatique, mais les générateurs restaient en fonctionnement, la station était contrôlée via les canaux de communication vocale de l'ODU de Sibérie, les systèmes d'automatisation de la station fonctionnaient. Cet exemple montre que même la perte de canaux de contrôle et de gestion importants peut ne pas conduire à un arrêt du processus. Que dire des nombreuses connexions informationnelles de l'APCS - transfert de données vers ERP et MES, panneaux de contrôle général des installations, canaux d'accès à distance, etc. Par conséquent, en termes de garantie des mesures pour le SI ICS, un nouveau principe devrait apparaître - toutes les connexions LAN de l'ICS ne sont pas valables, de telles connexions doivent être identifiées lors du développement de projets IS ICS,le projet doit prévoir la possibilité de déconnecter physiquement ces liaisons.

La deuxième dissonance que je ressens concerne la réponse aux incidents de sécurité de l'information ICS. En tant que personne impliquée dans les systèmes de contrôle automatisé de processus, je suis habitué au fait que lorsqu'une indignation apparaît, le système de contrôle avec ses algorithmes compense cette indignation. Autrement dit, il y a une réaction active. Et qu'entend-on par «réponse à un incident de sécurité de l'information d'un SCI»? Dans la plupart des cas, dans une installation industrielle, cette action implique une post-analyse de l'incident et l'adoption de mesures pour ajuster la protection et les paramètres en termes de sécurité de l'information et APCS pour éviter un tel cas à l'avenir. Un cas d'arrêt régulier et de redémarrage ultérieur d'une grande unité technologique peut coûter des dizaines de millions de roubles, un arrêt d'une unité technologique avec des dommages à l'équipement technologique peut coûter des centaines de millions de roubles. Et alors,toutes les attaques et intrusions se produisent si rapidement que le personnel de service (le spécialiste de la sécurité de l'information de l'établissement, du moins maintenant, n'est pas le personnel de service) ne peut rien faire? Dans la plupart des cas, non. Les logiciels IDS modernes, associés à l'analyse de la valeur des connexions LAN de l'APCS, permettent de former des scénarios efficaces pour la réponse du personnel de service en service aux incidents dans les réseaux industriels de l'APCS.

La désactivation des liaisons inutiles peut arrêter une attaque ou l'empêcher de se propager à d'autres réseaux locaux ICS connectés. Bien entendu, dans ce domaine, il est nécessaire de former certains scénarios pour analyser les messages IDS et évaluer l'adéquation de la contrôlabilité d'un objet lors d'un incident, sur la base desquels il est nécessaire de formuler des instructions pour les actions du personnel opérationnel et de service dans des conditions de menace ou de mise en œuvre d'un incident de sécurité de l'information. Pour implémenter la fonction de déconnexion des connexions inutiles, un panneau de contrôle LAN d'urgence de l'APCS peut être fourni, contenant des disjoncteurs Ethernet.

Et le dernier aspect concernant l'introduction de systèmes IDS modernes pour les systèmes de contrôle de processus. Il me semble que, du moins pour aujourd'hui, le principal danger pour le système de contrôle des procédés est le personnel propre de l'installation ou des spécialistes détachés. De plus, je les considère comme dangereux même s'ils n'ont pas d'installation pour endommager l'APCS ou s'ils ne savent pas eux-mêmes que leur clé USB dispose d'un programme de pénétration de l'APCS, qui s'active automatiquement. Les réalités d'aujourd'hui sont telles que la reconfiguration de tout terminal de protection peut augmenter la charge du réseau de 10% dans le mode de fonctionnement normal du processus technique. Cela peut conduire à une défaillance du LAN au moment de la transition du processus technologique vers les modes pré-urgence et urgence et une éventuelle défaillance de la protection technologique, des dommages matériels.Cette circonstance devrait pousser les développeurs d'IDS à créer des moyens d'affichage des métriques clés des réseaux technologiques des systèmes de contrôle de processus. Tels que: chargement de différents segments de réseau (moyenne sur un intervalle, maximum), temps de réponse, affichage des flux d'informations entre différents sous-réseaux pour diagnostiquer une segmentation LAN insuffisante, etc. De telles informations, me semble-t-il, seront demandées par le personnel d'exploitation et maintiendront le niveau d'hygiène des processus requis échange de données technologiques dans des réseaux industriels de systèmes de contrôle de processus automatisés.sera sollicité par le personnel d'exploitation et permettra de maintenir le niveau d'hygiène requis du processus d'échange de données technologiques dans les réseaux industriels du système de contrôle de processus.sera sollicité par le personnel d'exploitation et permettra de maintenir le niveau d'hygiène requis du processus d'échange de données technologiques dans les réseaux industriels du système de contrôle de processus.