La vulnérabilité a été découverte pour la première fois le 26/06/2020, que l'auteur a immédiatement signalée au support technique de Dom.ru. L'auteur a longtemps et obstinément tenté de résoudre le problème de manière non publique, mais s'est heurté à une incompréhension totale de la part des spécialistes techniques. Le fournisseur assure que le cas de l'auteur est isolé, mais aujourd'hui, la confirmation du problème est venue d'autres sources. L'auteur ne publie les données personnelles de personne et n'appelle pas à des actions illégales. La rédaction de cet article est une mesure obligatoire.

Cependant, si le fournisseur dit directement que tout va bien, la description publique du fonctionnement de ses services ne devrait pas comporter de risques.

À quoi ça sert?

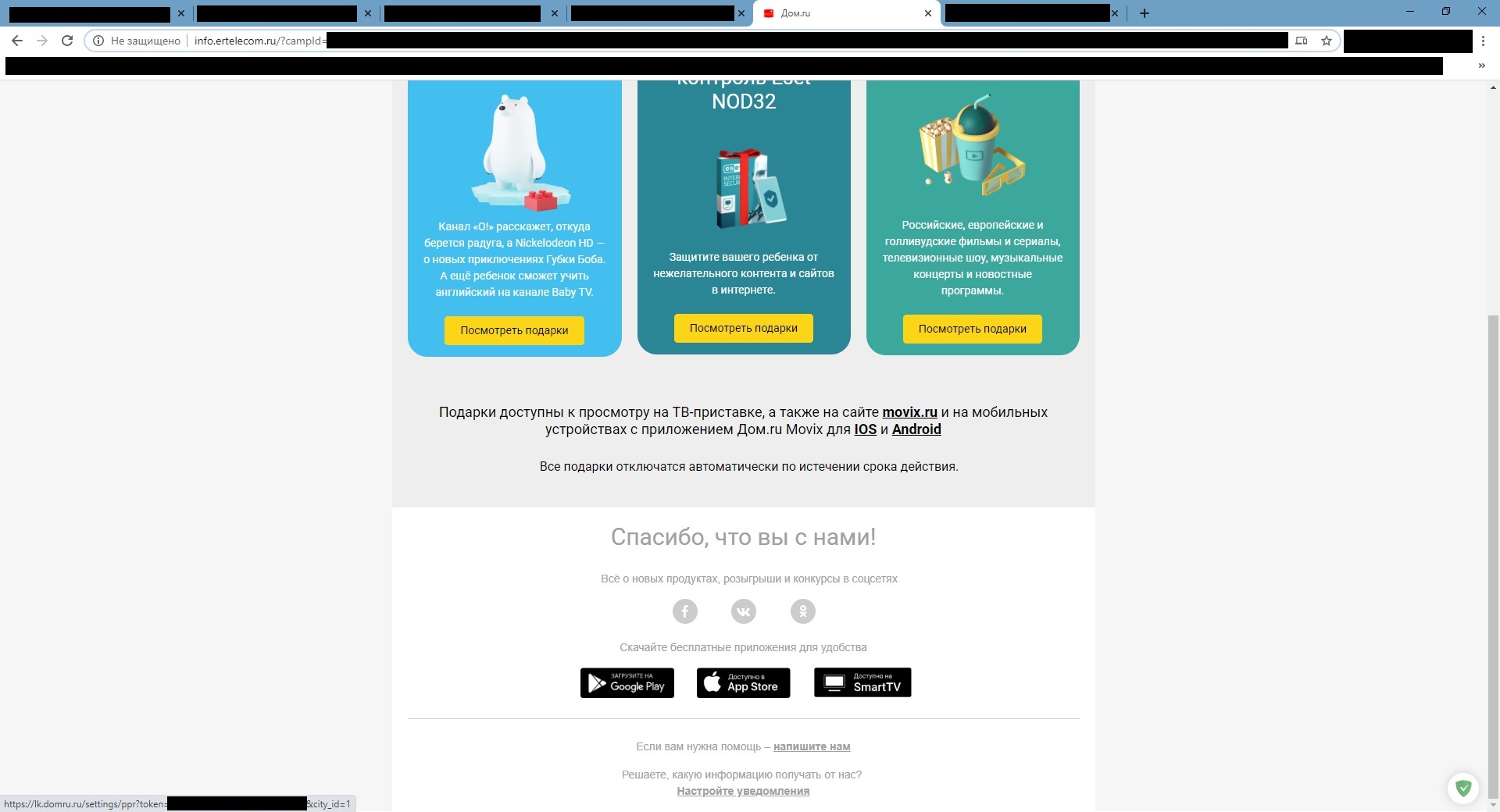

Un grand fournisseur Internet Dom.ru intercepte le trafic http de l'utilisateur et, de temps à autre, le redirige vers sa page publicitaire au lieu de celle cible. Dans le corps de la page publicitaire, le fournisseur envoie un lien pour configurer ou se désabonner des notifications publicitaires, ce qui conduit au compte personnel de l'utilisateur. Ce lien fournit un accès complet au compte personnel de l'utilisateur sans entrer de nom d'utilisateur et de mot de passe et vous permet de le faire de n'importe où dans le monde. La page publicitaire est transmise via le protocole http non chiffré. Cela signifie qu'une fuite a pu se produire sur n'importe quel nœud (ou même via un insert ) entre vous et le serveur responsable de la publication des pages publicitaires (info.ertelecom.ru), et peu importe que le compte personnel lui-même, après avoir cliqué sur le lien, fonctionne via https.

Mes données ont-elles été divulguées?

Le fournisseur lui-même ne vous le dira pas exactement. Si vous avez récemment vu une page similaire ouverte via le protocole http, vous êtes vulnérable à une fuite.

Comment se protéger?

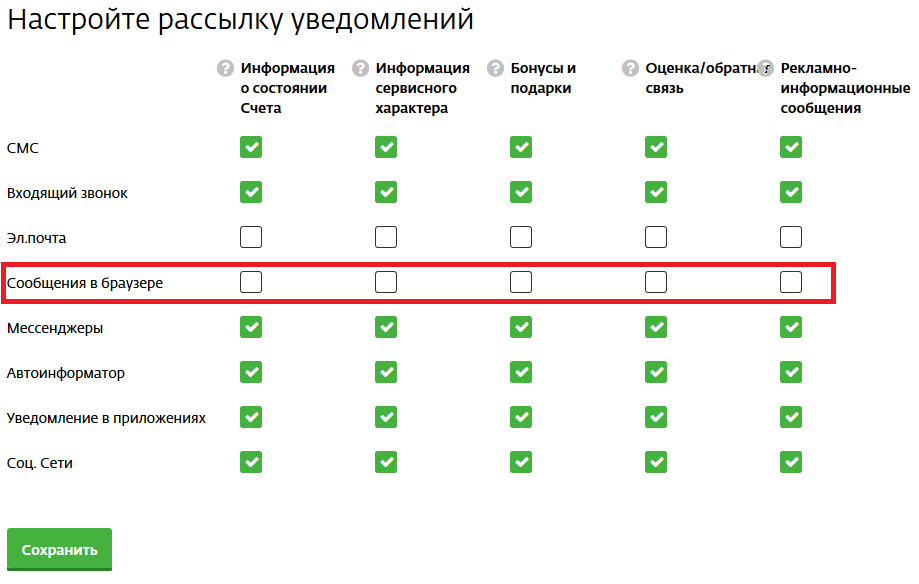

- Allez dans les paramètres de votre compte personnel, puis en bas de la page sélectionnez "Configurer les notifications de Dom.ru" et, au moins, désactivez toute publicité du navigateur.

- Si vous avez récemment vu une page de publicité, il vous suffit d'espérer que les données n'ont pas fui et que le fournisseur refusera bientôt l'accès aux liens de porte dérobée. Du moins pour ceux déjà «exposés».

- Si vous n'avez jamais vu une telle publicité, vous ne pouvez qu'espérer que la désactivation de la publicité par navigateur vous aidera. Je n'ai pas de données fiables, mais les utilisateurs habrayants dans un autre sujet ont mentionné que d'autres publicités ont été diffusées malgré leur déconnexion.

Détails. Qu'est-ce qui aurait pu fuir?

La vulnérabilité a été trouvée pour la première fois le 26/06/2020. Je n'ai aucune donnée sur la durée d'activation de cette vulnérabilité avant le 26/06/2020. Le 07/02/2020, j'ai reçu une capture d'écran d'un autre abonné, sur laquelle la page a été ouverte en utilisant le protocole https, mais le 07/05/2020 j'ai reçu une autre capture d'écran avec une page publicitaire ouverte via http, ce qui suggère que vos données peuvent encore fuir, même si vous n'avez jamais vu de page publicitaire auparavant. J'ai longtemps essayé, sans succès, d'attirer l'attention des spécialistes techniques du fournisseur sur le problème. Dans la capture d'écran à la fin de l'article, le dernier message du fournisseur à moi, reçu le 04/07/2020.

Et maintenant sur le lien de porte dérobée lui-même. Au bas de la page publicitaire, il y a un lien standard pour se désinscrire des notifications publicitaires. Voici à quoi ça ressemble:

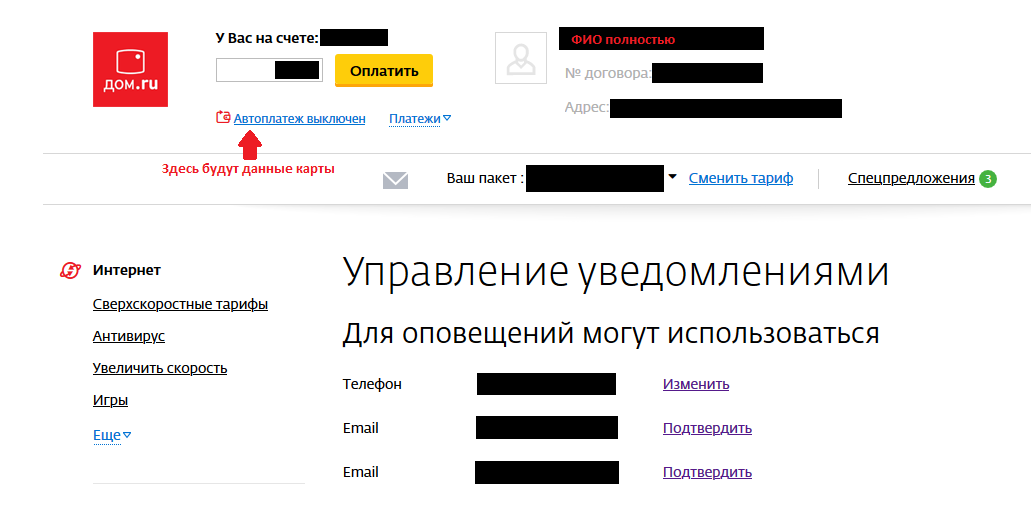

https://lk.domru.ru/settings/ppr?token=&city_id=

city_id est un nombre à deux chiffres, le jeton est une séquence alphanumérique de 31 caractères.

Un clic sur le lien ouvre un accès complet à votre compte personnel, à ses fonctions administratives, telles que la modification du tarif, et aux données personnelles de l'utilisateur:

- Nom complet

- Adresse de résidence exacte à l'appartement

- Numéro de carte bancaire complet, si la carte a été ajoutée au compte, masqué avec seulement deux astérisques

- Numéro de téléphone masqué par 4 astérisques - facile à lier à une base de données téléphonique existante par ville, nom

- Solde du compte client

- Vos préférences télévisuelles pour les packages complémentaires prestations de service

et autres données.

Du bien - le fournisseur ne fournit aucun service comme un portefeuille domra ou tout autre moyen de retirer de l'argent du solde. Vous n'obtiendrez l'argent que si l'attaquant active le service.

Néanmoins, le fait que les attaquants puissent disposer d'un autre ensemble de données vous concernant, parfois des données assez rares, n'est pas de bon augure.

- Ingénierie sociale. L'attaquant peut se présenter comme vous dans une conversation téléphonique avec une banque ou une autre organisation. L'ensemble de données pour discuter avec lui est maintenant élargi.

- Fraude téléphonique. Le discours des pseudo-agents de sécurité de la banque sera encore plus personnalisé. Ils vous diront où vous habitez et quel est votre numéro de carte bancaire, ne connaissant que votre numéro de téléphone et votre nom auparavant.

Je ne sais pas si le fournisseur sait comment extraire des pages http du corps des demandes non chiffrées vers des chaussettes et un proxy http et placer des annonces à la place.

De plus, je ne sais pas combien de liens de porte dérobée auraient pu fuir, ce qui signifie combien d'entre eux peuvent encore être utilisés.

À propos de subjectif

Mon opinion personnelle est qu'un tel lien ne devrait pas exister ici en principe. Même transmis sur https. Dans cette situation, le lien doit conduire soit à un compte non connecté, soit à un petit formulaire de désinscription, mais en aucun cas à la version complète du compte personnel. Même si la sécurité de la transmission d'un tel lien est garantie, vos internautes à domicile ne sont pas toujours intelligents. Un enfant qui voit une telle publicité peut surprendre ses parents en se connectant à un nouveau tarif haut débit. Le tarif est haut débit, en fait il a été montré dans la publicité.

Je ne vais pas spéculer, mais même avec un transfert sécurisé du lien, dans le pire des cas, il peut être disponible pour de très nombreux employés du fournisseur. Je ne suis pas sûr qu'il ne soit pas enregistré dans les journaux d'accès des serveurs d'applications, tout comme les mots de passe ne doivent pas être enregistrés. Je ne suis pas sûr que le jeton, en tant que remplacement pratique de l'ID utilisateur, ne soit pas utilisé dans ceux-ci. soutien. La tentation d'utiliser un tel lien «sur le côté» peut être très grande s'il est disponible et disponible n'importe où, et son utilisation n'est en aucun cas suivie. Fournir une telle activité, si jamais retrouvé, alors trouver le coupable sera très problématique. Et en fin de compte, il ne vaut clairement pas la peine de créer des tentations et des risques inutiles là où cela peut être évité.

Quant à savoir si cela a été fait à dessein et non par erreur, je ne vais pas non plus spéculer.

Le fournisseur appelle ce lien pass-through, mais je pense que ce n'est pas le cas. Et qu'en penses-tu?

Cerise sur le gâteau, je voudrais publier la dernière réponse du fournisseur.

- La page apparaît comme par magie immédiatement dans mon routeur, et j'ai pensé à des nœuds intermédiaires dans la trace.

- Je ne sais pas quelle est la durée de vie des jetons, mais je peux toujours me connecter en utilisant le jeton daté du 26/06/2020 (pas le fait qu'il n'ait pas été détourné non plus). Le 07/05/2020, j'ai reçu un autre jeton de mon compte. Les deux sont valables en même temps.

- Et en général, le navigateur de l'utilisateur est à blâmer.

Au fait, j'ai obtenu le deuxième jeton dans un autre navigateur.

Le 07/05/2020, j'ai même eu la chance d'attraper le prochain paquet sur l'interface du routeur.

Le navigateur est à blâmer

17:04:27.910885 IP (tos 0x28, ttl 126, id 54321, offset 0, flags [none], proto TCP (6), length 415)

___ > __: Flags [P.], cksum 0xad30 (correct), seq 1:376, ack 731, win 65534, length 375: HTTP, length: 375

HTTP/1.1 303 See Other

Cache-Control: no-cache,no-store,max-age=1

Pragma: no-cache

Expires: Thu, 01 Jan 1970 00:00:00 GMT

Connection: close

Content-Length: 13

Location: http://info.ertelecom.ru/?campId=&machine=perm&ourl=__

Le 07/06/2020, j'ai reçu un rapport d'une autre source sur l'ouverture d'une page publicitaire via http.

UPD 14/07/2020. Les anciens jetons ne fonctionnent pas, mais la publicité, et donc un lien qui ouvre un accès complet à votre compte personnel, est toujours transmise via http.

Capture d'écran fraîche

Au lieu d'une conclusion

Je n'ai toujours aucune aversion pour le fournisseur, même si, je pense, beaucoup à ma place ressentiraient une colère aiguë. Je comprends que le facteur humain peut parfois être très fort. Je n'ai jamais cherché à rendre quelqu'un mauvais - ce n'est pas à propos de moi. Mon objectif est enfin de contacter le fournisseur et de vous avertir. Et vous avertirez vos amis et vos proches.

Comme de nombreuses entreprises, Dom.ru n'a pas de programme de prime aux bogues. J'exhorte tous les lecteurs à ne jamais parler du profit «noir» momentané. Tout d'abord, vous agissez contre des gens comme vous, pas contre le «système».

Je voudrais poser quelques questions aux Khabrovites.