- Limitez le nombre de places et les technologies appliquées pour convertir un document électronique en analogique.

- Limiter le nombre de places et le cercle des personnes autorisées à se familiariser avec le contenu des documents analogiques.

- Équiper des lieux de familiarisation avec le contenu d'un document analogique avec enregistrement vidéo et contrôle visuel

- etc.

En plus du coût élevé, l'utilisation de telles méthodes réduit considérablement l'efficacité du travail avec des documents.

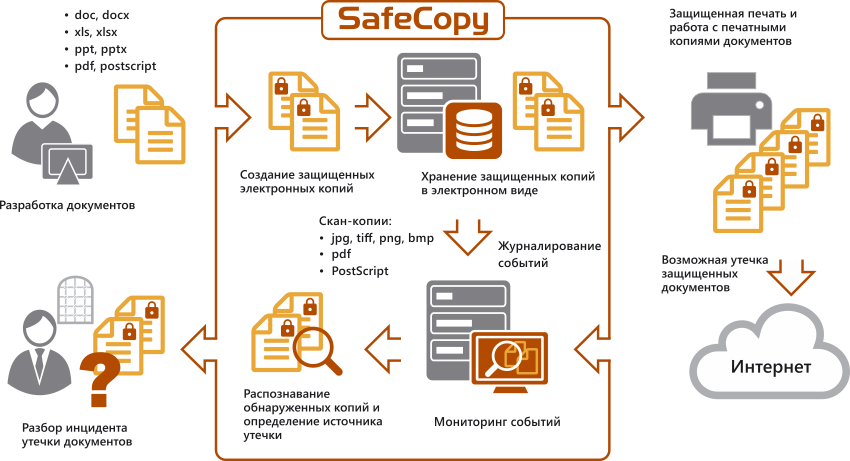

Un compromis peut être trouvé dans notre produit SafeCopy .

Principe de protection des documents

Avec SafeCopy, une copie unique du document est créée pour chaque destinataire, dans laquelle un marquage caché est introduit à l'aide de transformations affines. Dans le même temps, l'espacement entre les lignes et les caractères du texte, la pente des caractères, etc. peuvent légèrement changer. Le principal avantage de ce marquage est qu'il ne peut pas être supprimé sans modifier le contenu du document. Les filigranes sont lavés avec de la peinture ordinaire, cette astuce ne fonctionnera pas avec les transformations affines.

Des copies sont délivrées aux destinataires en format papier ou électronique pdf. En cas de fuite d'une copie, le destinataire peut être identifié de manière fiable par l'ensemble unique de corruptions introduit dans chaque copie. Puisque le texte entier est marqué, littéralement quelques paragraphes suffisent pour cela. Le reste de la page peut être manquant / froissé / recouvert d'une paume / rempli de café (souligner le nécessaire). Ce que nous n'avons tout simplement pas vu.

À quoi sert l'étiquetage?

Protection des documents confidentiels . Le scénario est décrit ci-dessus. En bref: nous avons marqué les copies, les avons données aux destinataires et vdim. Dès qu'une copie du document «s'est présentée dans des endroits non autorisés», ils l'ont comparée à toutes les copies marquées et ont rapidement identifié le propriétaire de la «copie déclarée».

Pour déterminer le spyena, nous superposons un par un la «copie annoncée» sur la copie de chaque destinataire du document. Celui qui a un pourcentage plus élevé de coïncidence de pixels est un espion. Mais il vaut mieux le voir une fois sur la photo.

La superposition de la "copie annoncée" sur toutes les copies marquées ne se fait pas manuellement, mais automatiquement. Les copies étiquetées ne sont pas stockées sur le système afin de ne pas gaspiller des gigaoctets de disque. Le système stocke uniquement un ensemble de fonctions de marquage uniques pour chaque destinataire et génère des copies instantanément.

Authentification des documents . Vous pouvez en savoir plus sur les méthodes de fabrication de produits imprimés sécurisés sur Wiki . En fait, ils se résument à la production de formulaires avec différents types de marquages - filigranes, encre spéciale, etc. Des exemples de tels produits sont les billets de banque, les polices d'assurance, les permis de conduire, les passeports, etc. De tels produits ne peuvent pas être fabriqués avec une imprimante conventionnelle. Mais là-dessus, vous pouvez imprimer un document avec des transformations de texte affines. Qu'est ce que ça fait?

En imprimant un formulaire avec des marques de texte invisibles, vous pouvez vérifier son authenticité simplement par la présence de marques. Dans le même temps, l'unicité du marquage permet non seulement de vérifier l'authenticité, mais également d'établir une personne physique ou morale spécifique à laquelle le formulaire a été transféré. S'il n'y a pas de marquage ou s'il pointe vers un autre destinataire, le formulaire est faux.

Un tel marquage peut être utilisé à la fois indépendamment, par exemple pour des formulaires de déclaration stricts, et en conjonction avec d'autres méthodes de protection, par exemple, pour protéger les passeports.

Traduire les contrevenants en justice... Les grandes fuites coûtent beaucoup d'argent aux entreprises. Pour punir le contrevenant ne se limite pas à une réprimande, il est nécessaire de le traduire en justice au tribunal. Nous avons breveté notre façon de protéger les documents afin que les résultats de SafeCopy soient acceptés comme preuve devant les tribunaux.

Quel marquage ne peut pas?

Le marquage n'est pas une panacée dans la lutte contre les fuites de données et la protection des copies de documents. Lors de sa mise en œuvre dans votre entreprise, il est important de comprendre trois limitations clés: Le

marquage protège le document, pas son texte . Le texte peut être mémorisé et raconté. Le texte d'une copie marquée peut être réécrit et envoyé dans le messager. Rien ne vous sauvera de ces menaces. Il est important de comprendre ici que dans le monde du faux total, ne drainer qu'une partie du texte d'un document n'est rien d'autre que des potins électroniques. Pour qu'un drain ait de la valeur, il doit contenir des données permettant de vérifier l'authenticité des informations fusionnées - un sceau, une signature, etc. Et ici le marquage sera déjà utile.

Le marquage n'interdit pas la copie et la photographie de copies du document... Mais si des scans ou des photos de documents "arrivent", elle aidera à trouver le contrevenant. Par essence, la protection contre la copie est de nature préventive. Les employés savent qu'ils ont la garantie de pouvoir les identifier et de les punir sur la base de photographies et de copies de documents, et qu'ils recherchent d'autres moyens (plus laborieux) de «drainer», ou bien l'abandonner complètement.

Le marquage identifie la copie qui a été divulguée, pas qui l'a divulguée... Un exemple de la vie - un document a fui. Le marquage montrait qu'une copie d'Ivan Neudachnikov avait fui (nom et prénom modifiés). Le service de sécurité commence une enquête et il s'avère qu'Ivan a laissé un document sur la table de son bureau, où l'intrus en a pris une photo. Ivan - une réprimande, le service de sécurité - une quête pour trouver le coupable parmi les personnes qui ont visité le bureau de Neudachnikov. Une telle quête n'est pas anodine, mais plus simple que la recherche parmi les personnes qui ont visité les bureaux de tous les destinataires du document.

Mélangez mais ne secouez pas

Si vous n'intégrez pas le système d'étiquetage avec d'autres systèmes d'entreprise, la portée de son application sera probablement limitée uniquement au flux de travail papier, qui se réduit au fil des ans. Et dans ce cas, l'utilisation du marquage peut difficilement être qualifiée de pratique - vous devrez télécharger manuellement chaque document et en faire des copies.

Mais si vous intégrez le système d'étiquetage au paysage global de la sécurité informatique et de l'information, un effet synergique devient perceptible. Les intégrations suivantes sont les plus utiles:

Intégration avec EDMS . L'EDMS distingue un sous-ensemble de documents qui nécessitent un marquage. Chaque fois qu'un nouvel utilisateur demande un tel document à l'EDMS, il reçoit une copie étiquetée.

Intégration avec les systèmes de gestion d'impression... Les systèmes de gestion de l'impression agissent comme un proxy entre les PC des utilisateurs et les imprimantes d'une organisation. Ils peuvent déterminer que le document envoyé à l'impression nécessite un étiquetage, par exemple, par la présence d'une étiquette sensible dans les attributs du fichier ou par la présence du fichier dans le référentiel d'entreprise des documents confidentiels. Dans ce cas, l'utilisateur qui a envoyé le document pour impression recevra une copie marquée du bac de l'imprimante. Dans un scénario plus simple, vous pouvez créer une imprimante virtuelle distincte, en envoyant des documents auxquels des copies tamponnées sortiront du bac.

Intégration avec l'email... De nombreuses organisations ne peuvent pas utiliser le courrier électronique pour envoyer des documents confidentiels, mais ces interdictions sont souvent violées. Quelque part à cause de la négligence, quelque part à cause d'un délai serré ou d'instructions directes de la direction. Pour éviter que la sécurité des informations ne soit un bâton dans la roue du progrès et apporte de l'argent à l'entreprise, nous proposons de mettre en œuvre le scénario suivant, qui vous permet d'envoyer en toute sécurité par e-mail interne et d'économiser sur l'envoi de documents par coursier.

Lors de l'envoi d'un document, l'utilisateur ajoute un signe de la nécessité d'un marquage. Dans notre cas, il s'agit d'une adresse e-mail professionnelle. Le serveur de messagerie, recevant une lettre avec un tel signe, fait des copies de toutes les pièces jointes pour chaque destinataire et les envoie à la place des pièces jointes d'origine. Pour ce faire, un composant du système de marquage est installé sur le serveur de messagerie. Dans le cas de Microsoft Exchange, il joue le rôle du soi-disant. agent de transport. Ce composant n'interfère pas avec le travail du serveur de messagerie.