À la fin de l'Union soviétique, la soi-disant théorie de la résolution inventive des problèmes (TRIZ) a gagné une grande popularité, ce qui, entre autres, permet de trouver des méthodes pour améliorer les systèmes techniques. Dans ce document, Heinrich Altshuller a introduit le concept de «système technique idéal, dans lequel les coûts d'obtention d'un effet bénéfique sont égaux à zéro». En d'autres termes, la solution est meilleure, plus elle est simple et la solution idéale est lorsqu'il n'y a pas de système et que ses fonctions sont remplies. Cette vieille méthode oubliée vous permet de jeter un regard neuf sur le développement futur des nouvelles industries informatiques. Dans de nombreux domaines de l'informatique, nous rencontrerons «l'idéalisation» des systèmes et des processus. Cette «idéalisation» est associée à la disparition des procédures redondantes et des coûts injustifiés de maintien des fonctions cibles des systèmes d'information.

Problème de données personnelles

Toutes les entreprises ne sont pas confrontées à des outils de sécurité de l'information tels que les systèmes DLP ou SIEM, mais presque tout le monde sait ce que sont 152-FZ et la protection des données personnelles (PD). Un grand nombre de spécialistes travaillent dans le domaine de la mise en application de la réglementation 152-FZ. La plupart de ce travail est bureaucratique et inutile et consiste uniquement à rédiger l'ensemble des documents nécessaires pour Roskomnadzor. En réalité, le nombre d'incidents de fuite de données personnelles ne fait qu'augmenter chaque année. Essayons de comprendre à quoi devrait ressembler la législation «idéale» sur la protection des données personnelles. Comme il ressort déjà de la logique du raisonnement ci-dessus, la législation «idéale» sur les données personnelles est une législation qui n'existe pas, mais en même temps personne ne vole les données personnelles et ne les utilise pas à d'autres fins. En d'autres termes,l'ensemble idéal de procédures pour travailler avec les informations personnelles des utilisateurs implique l'impossibilité de s'en écarter, même en l'absence d'une loi qui les oblige à protéger. Techniquement, il devrait être impossible de copier et d'envoyer des données à une autre ressource qui n'est pas destinée à leur traitement, il est impossible d'accéder aux données personnelles pour ceux qui ne devraient pas les avoir. Cela ressemble à un conte de fées utopique, mais plongeons un peu plus dans ce problème. Paradoxalement, nous disposons déjà de toute la pile technologique pour construire un avenir aussi idéal; il ne reste plus qu'à comprendre pourquoi nous ne vivons pas encore dans cette belle réalité.Techniquement, il devrait être impossible de copier et d'envoyer des données à une autre ressource qui n'est pas destinée à leur traitement, il est impossible d'accéder aux données personnelles pour ceux qui ne devraient pas les avoir. Cela ressemble à un conte de fées utopique, mais plongeons un peu plus dans ce problème. Paradoxalement, nous disposons déjà de toute la pile technologique pour construire un avenir aussi idéal; il ne reste plus qu'à comprendre pourquoi nous ne vivons pas encore dans cette belle réalité.Techniquement, il devrait être impossible de copier et d'envoyer des données à une autre ressource qui n'est pas destinée à leur traitement, il est impossible d'accéder aux données personnelles pour ceux qui ne devraient pas les avoir. Cela ressemble à un conte de fées utopique, mais plongeons un peu plus dans ce problème. Paradoxalement, nous disposons déjà de toute la pile technologique pour construire un avenir aussi idéal; il ne reste plus qu'à comprendre pourquoi nous ne vivons pas encore dans cette belle réalité.pourquoi ne vivons-nous pas encore dans cette belle réalité.pourquoi ne vivons-nous pas encore dans cette belle réalité.

Modèle idéal pour travailler avec des données personnelles

Ci-dessous, je vais essayer de décrire à quoi pourrait ressembler un modèle idéal de travail avec la DP de mon point de vue. Seul le propriétaire des données personnelles peut être le propriétaire et le gestionnaire des données personnelles - c'est-à-dire que, dans le modèle idéal, seul le propriétaire du PD y a accès et peut autoriser toutes les opérations avec eux. Il est techniquement impossible d'accéder ou de modifier les données sans le consentement du propriétaire. L'idée de stocker des données personnelles et de ne les montrer à personne est confrontée à la nécessité de les utiliser par diverses entreprises et services. Nous pouvons les diviser conditionnellement en groupes suivants:

- Organisations étatiques (Caisse de pension, FTS, FSS, etc.).

- Départements d'alimentation.

- Entreprises-employeurs (ici - instituts pour étudiants, écoles et jardins d'enfants pour élèves, etc.).

- Banques.

- Entreprises vendant des marchandises.

- Les fournisseurs de services.

J'espère que je n'ai manqué personne. Analysons pour chaque groupe séparé pourquoi ils ont besoin d'utiliser des données personnelles et s'il est possible (toujours dans le «monde idéal») de les refuser.

- , . ? , , — , , , . , . , , - . , - «» ( ). . , , , 3 16 . : , , , .

- . , . , .

- . , , ., - , . — ( ).

- : , . , - . . . , - . . , .

- , : , , - - . , - .

- , : , , , (, ), «» - .

Considérons le schéma selon lequel tous les sujets présentés ci-dessus peuvent fonctionner.

Bien entendu, ce schéma ne prétend pas être le seul correct. Nous essaierons ici plutôt de décrire la structure possible d'un système «idéal» pour travailler avec la DP, en prouvant qu'il existe en principe (au moins en théorie).

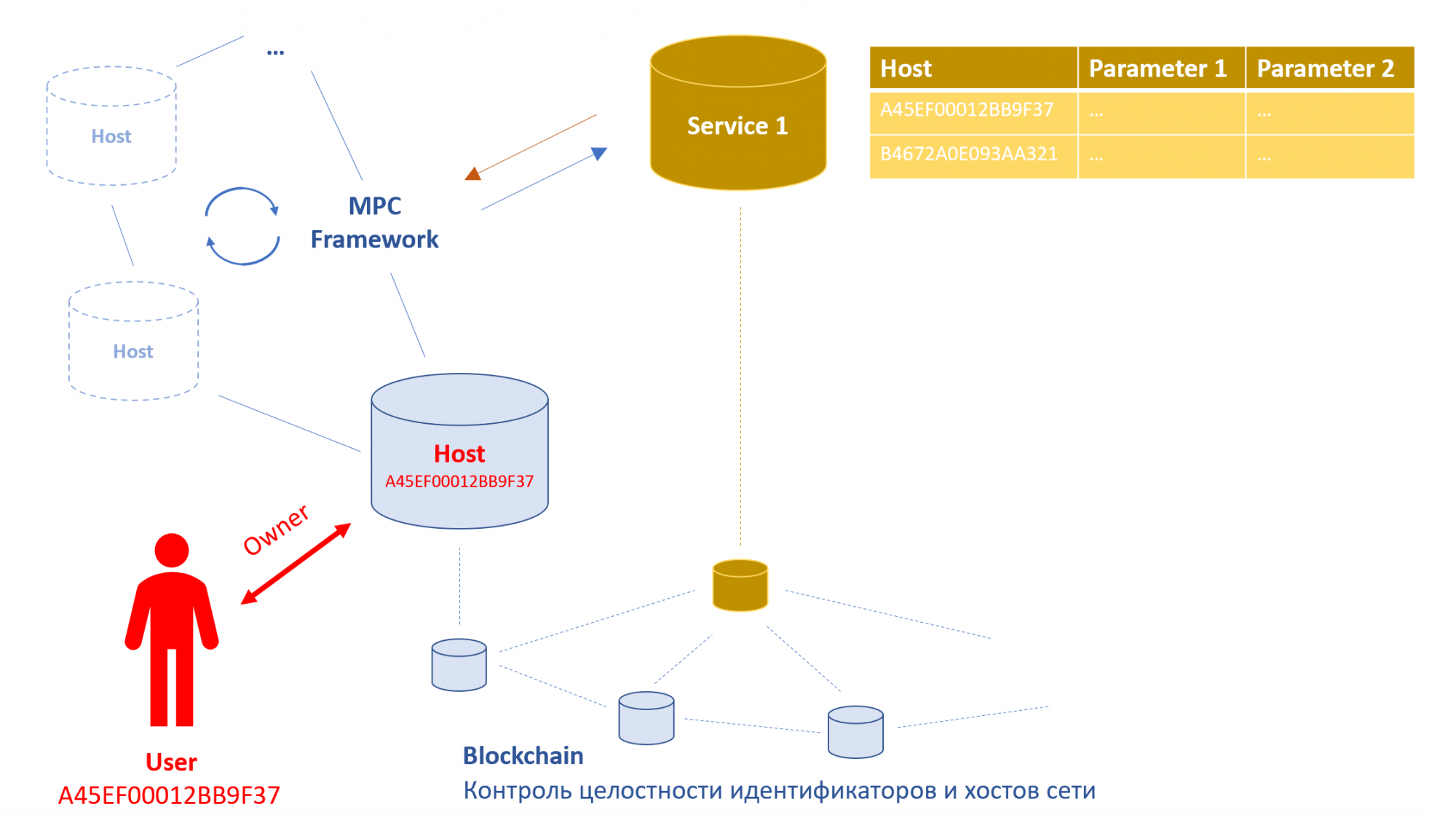

L'ensemble du système pour travailler avec des données personnelles se compose d'entités: les hôtes (stockage PD) et les services (qui, pour une raison quelconque, ont besoin d'accéder à PD). Un réseau blockchain peut être utilisé pour confirmer l'intégrité de l'ensemble de la structure. Il établira la fiabilité des services (confirmera qu'ils sont exactement ce qu'ils prétendent être). Ici, vous pouvez parler de la mise en œuvre de la technologie d' infrastructure à clé publique décentralisée... Dans le même temps, le réseau blockchain garantit l'intégrité des données hôte et des chaînes transactionnelles pour modifier ces données.

Disons que nous avons un utilisateur nommé User . Le système lui attribue un identifiant unique A45EF00012BB9F37 . Pour que cet identifiant ne se transforme pas en PD de l'utilisateur par lui-même, il serait correct de le rendre dynamique. Pour un tel dynamisme, vous pouvez utiliser des techniques similaires à celles développées dans la méthodologie Moving Target Defense pour, par exemple, randomiser les attributs d'un LAN d'entreprise . Utilisateur A45EF00012BB9F37est le propriétaire de l'hôte du même nom. Cet hôte est le seul endroit - le stockage du PD de l'utilisateur. Aucun autre membre ne stocke ses données personnelles. Une personne ne signe aucun document sur consentement pour stocker et traiter sa DP ailleurs.

Il est à noter que l'utilisateur possède son hôte de manière très conditionnelle. Il a bien sûr le statut de propriétaire, mais il ne peut pas supprimer et modifier arbitrairement les données de l'hôte. En outre, il ne peut pas refuser certaines demandes à l'hôte, par exemple, des agences gouvernementales. Dans le même temps, il peut voir l'historique complet des demandes et des demandes à ses données et surveiller son exactitude, ainsi qu'approuver ou rejeter les demandes à l'hébergeur de sociétés commerciales. Par exemple, s'il a commandé une pizza dans une boutique en ligne, l'hôte peut recevoir une demande d'envoi de l'adresse dans un message SMS au coursier. Si la caisse de pension effectue des paiements aux citoyens avec enfants de 3 à 16 ans, la demande correspondante parviendra à l'hôte à partir du cadre MPC. L'utilisateur le voit, mais ne peut plus le rejeter à volonté.

Le prochain élément important du système "idéal" est le cadre MPC ( multi-party-computation). Il est nécessaire de demander des données aux hôtes. Le système ne sera idéal que s'il ne divulgue aucune information inutilement. Si une agence d'analyse voulait connaître l'âge moyen des résidents de Moscou, elle n'a pas besoin de demander des informations sur l'âge et l'adresse de chaque utilisateur du système. Le framework MPC peut extraire la valeur finale sans recevoir de PD des hôtes. Aussi, afin d'éviter de traiter des PD "inutiles", la cryptographie homomorphe peut être utilisée pour toutes les requêtes dont le destinataire est l'utilisateur lui-même. Par exemple, la police de la circulation peut former complètement un protocole sur une infraction administrative sans même savoir à qui elle la délivre, et l'utilisateur déchiffre lui-même les messages et voit le document.

Sans détails architecturaux détaillés du schéma ci-dessus, de nombreux défauts peuvent y être trouvés. Par exemple, il peut sembler que tout stocker dans un PD en un seul endroit est extrêmement dangereux du point de vue de la fiabilité: quelque chose peut se casser et toutes les données seront perdues. Cependant, il est possible de reproduire un cluster de stockage hôte distribué, dont la fiabilité en termes de perte possible de données sera même d'un ordre de grandeur plus élevée que la manière dont les données sont stockées actuellement. De même, il existe des décisions sur la question de l'arbitrage des droits dans le système, de sorte qu'il n'y a pas de superadmin en lui, et par conséquent, aucune vulnérabilité critique. Au moins quelques articles supplémentaires peuvent être consacrés à cela, mais ils nous éloigneront de l'idée principale - la faisabilité d'un schéma idéal pour travailler avec la DP.

Vers un monde parfait

Malgré le fait que la pile technologique actuelle nous permet d'éliminer presque complètement le traitement de la DP par des tiers, une telle transition nécessite un grand nombre de changements organisationnels. Le principal obstacle à ces changements est la valeur des tableaux accumulés de données personnelles. Aujourd'hui, les baies PD sont d'une valeur significative pour les structures commerciales et gouvernementales.

Pour les entreprises commerciales, il s'agit d'un canal de marketing direct, ainsi que d'une ressource supplémentaire pour générer des flux de trésorerie. Il existe différentes approches pour évaluer le coût de la DP - par exemple, sur la base de l'analyse de la structure de profit des opérateurs... Dans cette logique, les données personnelles d'un citoyen moyen de la Fédération de Russie peuvent coûter 926 dollars américains, et un citoyen des États-Unis - 6105 dollars par an. Cela ne signifie pas que vous pouvez prendre vos données personnelles et les vendre à quelqu'un pour 926 $: ce chiffre est tiré du revenu total de toutes les sociétés commerciales pour une année civile, en tenant compte du produit reçu de l'utilisation des données personnelles d'un citoyen particulier. Bien entendu, la perte de données personnelles entraînera des frais financiers pour l'entreprise. Cependant, si toutes les entreprises sont «simultanément» privées de données personnelles, alors la perte statistique moyenne de revenus ne se produira pas, car les structures commerciales sont plus susceptibles de partager les canaux des utilisateurs avec leur capacité limitée. Ici nous parlonsque le marché est en équilibre et qu'il est peu probable que quelqu'un soit le premier à refuser d'accumuler des PD de sa propre initiative.

Pour les agences gouvernementales, l'accès sans entrave aux renseignements personnels est une ressource supplémentaire pour accroître les pouvoirs. Dans le schéma «idéal» décrit, toute demande de données des autorités sera enregistrée et enregistrée dans le système. Toute demande déraisonnable ne peut passer inaperçue. Si vous ne vous êtes pas rendu aux urnes et que le GAS correspondant a, pour une raison quelconque, demandé la formation d'un bulletin de vote, vous comprenez certainement que quelque chose n'allait pas. Toute utilisation de vos données dans les systèmes gouvernementaux devient aussi transparente que possible pour vous et aussi opaque que possible pour les autres. Cela ne peut être assuré que par un gouvernement clair et confiant.

Cependant, l'équilibre actuel entre le désir des «parties prenantes» clés de conserver l'accès aux données personnelles et l'inefficacité des mécanismes existants pour travailler avec eux ne signifie pas qu'il n'y aura pas de mouvement de rejet des données personnelles. De telles initiatives existent déjà, mais le mouvement vers un «monde idéal» durera probablement plus longtemps que nous le souhaiterions.

Plusieurs scénarios possibles pour une telle transition peuvent être envisagés:

- . . , , . . — , , .

- . . , «» . , , (IDaaS), . , - . IDaaS-, , , - IDaaS. , , , . , .

- . , , « » . , 20 . «» . , «» AuthaaS (Authentication as a Service). - . .

La destruction des opérateurs de données personnelles entraînera inévitablement des changements sur le marché informatique. Bien sûr, cela affectera les entreprises qui fournissent des services de protection des données personnelles, mais nous nous concentrerons ici sur des conclusions non évidentes. Les plus grands changements peuvent être attendus dans les directions suivantes.

Déclin du rôle des entreprises.En littérature et en cinématographie, il est d'usage de considérer les scénarios apocalyptiques-technogéniques du futur, quand une personne est complètement contrôlée par l'État, comme par exemple dans l'œuvre de George Orwell "1984". Cette idée est largement exploitée, à propos de laquelle l'idée du futur contrôle numérique total a pris racine dans l'esprit des citoyens - de sorte que toute idée sur la numérisation de notre vie soit perçue négativement. Cependant, je considérerais un tel scénario apocalyptique plus comme une voie non naturelle de développement technologique. La voie naturelle (décrite dans cet article) implique une augmentation du contrôle de la part des citoyens et une diminution de la ressource correspondante de la part de l'Etat et des grandes entreprises. Aussi paradoxal que cela puisse paraître, c'est l'analphabétisme numérique de la population qui ralentit le chemin du développement naturel et favorise la mise en œuvre de scénarios de maîtrise numérique totale.

Augmentation de la dynamique du marché. Tout spécialiste du marketing sait que le coût de fidélisation d'un client existant est plusieurs fois inférieur au coût d'en attirer un nouveau. Il existe CRR (taux de fidélisation de la clientèle - un coefficient montrant la capacité d'une entreprise à fidéliser les clients existants) et CAC (coût d'acquisition des clients). Si l'entreprise n'accumule pas la PD de l'utilisateur, n'est pas en mesure de lui envoyer du spam, etc., cela entraînera une diminution inévitable du CRR. Cependant, cela entraînera également une diminution du CAC, ce qui est bon pour les petites et moyennes entreprises: avec une plus grande dynamique de marché, elles ont une chance accrue d'attirer des clients. En outre, les grandes entreprises dans ce scénario perdent la valeur ajoutée qui aurait pu être générée par l'accumulation de PD, et réduisent ainsi davantage le prix d'entrée des petites entreprises.

Monétisation des données personnelles. Le schéma d'interaction entre les acteurs du marché, dans lequel seul l'utilisateur peut stocker et traiter son PD, augmente son importance en tant que participant à l'échange d'informations. Si auparavant, il était possible d'obtenir des données personnelles de l'utilisateur, de les écrire pour vous-même, puis d'imposer également de la publicité et des appels avec des sondages, cela deviendra désormais impossible. Nous aurons d'énormes tableaux d'utilisateurs "bigdata", mais ses propriétaires seront les utilisateurs eux-mêmes, sans le consentement desquels il deviendra impossible de travailler avec. En conséquence, une personne pourra «vendre» le droit d'envoyer certaines demandes à son hébergeur via le framework MPC, et le coût de ces demandes pourra être classé en fonction du format de l'information.

Accès unifié au Big Data... Le problème décrit ci-dessus génère un autre changement sur le marché. Il n'y aura aucune possibilité d'augmenter votre compétitivité en accumulant des «bigdata». Maintenant, les grandes chaînes de vente au détail, analysant les transactions, peuvent facilement découvrir que le lait X est de 80 roubles. à Khovrino, il est vendu 47% mieux que le lait Y à 110 roubles. Une petite épicerie ne peut pas le savoir. À l'avenir, leurs compétences analytiques se stabiliseront.

Améliorer la qualité des services . Ce n'est pas une conclusion évidente de la disparition des opérateurs de DP, mais plus les mécanismes de concurrence non marchands sont éliminés, plus il faut utiliser d'instruments de marché pour modifier le CRR et le CAC. Et le facteur clé ici est la qualité des services.

Augmenter la part de l'externalisation dans la sécurité de l'information... Aujourd'hui, dans les petites entreprises, le service de sécurité de l'information est une personne, et jusqu'à 50% de son temps de travail (et parfois plus) cette personne passe à la préparation de jeux de documents pour la protection des données personnelles et à la mise en œuvre de la réglementation pour travailler avec PD dans l'entreprise. Si le besoin de ce travail disparaît, le spécialiste de la sécurité de l'information dédié sera redondant. Cela conduira de plus en plus d'entreprises à partir pour l'externalisation des services de sécurité de l'information.

conclusions

Dans 20 ans peut-être, nous regarderons en arrière avec sympathie, réalisant combien de procédures de protection des données personnelles inutiles nous avons eues en 2020. En eux-mêmes, ils ne créent pas de valeur ajoutée utile, "cauchemardent" les petites entreprises et ne font qu'augmenter le volume des traitements et échanges non autorisés de données personnelles. Le marché des services de protection des données personnelles est aujourd'hui énorme et continue de croître. Selon le respect des exigences du RGPD, il est estimé à 2,6 milliards de dollars d'ici 2023 . Il n'a pas été possible de trouver une telle évaluation du marché pour la conformité avec le 152-FZ, mais je suis sûr que le chiffre sera également impressionnant. Et ce marché disparaîtra dans les 10 prochaines années ou plus, car il augmente inutilement les coûts des entreprises et n'offre pas de réelle protection.

Déjà, il existe de nombreux développements qui permettent de réduire inutilement la quantité de travail avec PD. Cela peut également inclure le protocole d'échange de données personnelles, qui a été annoncé l'autre jour par NPK Kryptonit . Cependant, malgré la capacité technique déjà existante de liquider l'écrasante majorité des opérateurs de PD, nous sommes confrontés à des difficultés d'organisation et à la résistance des «parties prenantes» clés du marché.

Si nous parlons des scénarios de transformation possible, alors je vois la variante de «croissance inorganique» évoquée ci-dessus comme la plus probable. Il est déjà possible d'observer combien de grands acteurs du marché tentent d'accumuler les services IDaaS. Tout à fait réussi à cet égard, par exemple, China Mobile, qui fournit des jetons d'identification à plus d'un millier d'applications, éliminant ainsi le besoin de collecter des informations d'enregistrement et de stocker des données personnelles. L'intégration de telles initiatives aux systèmes d'information de l'État peut déjà dans un proche avenir créer un modèle de travail avec la DP qui est proche de «l'idéal».