Un élément important de la protection contre les accès non autorisés

Toute personne raisonnable a quelque chose à cacher. C'est normal. Personne ne veut voir ses clés privées pour accéder au référentiel, un code important ou des photos personnelles dans un pull de cerf fuit.

Par conséquent, j'y ai réfléchi et j'ai décidé de rassembler en un seul endroit une certaine liste de contrôle standardisée pour une protection complète de mon ordinateur portable. J'ai délibérément coupé les PC stationnaires car ils sont moins sensibles aux menaces «oubliés accidentellement dans la barre». Avec 6 kilogrammes de disques durs, des caloducs et un refroidisseur de tour, c'est beaucoup plus difficile.

Je vais essayer de passer en revue les principales menaces et méthodes de protection. Par exemple, les gens oublient souvent que saisir un mot de passe sous l'appareil photo est une mauvaise idée. Je serais extrêmement reconnaissant pour vos ajouts.

La paranoïa est improductive

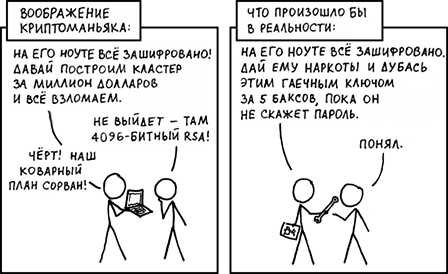

Nous pouvons fantasmer autant que nous le voulons sur les charges de termites dans le compartiment de la batterie et le démarrage à partir d'un disque dur externe déguisé en cafetière. Non, tout cela peut vraiment être mis en œuvre, mais, comme le montre la pratique, c'est assez inutile et complique grandement la vie du propriétaire.

Malheureusement, les systèmes les plus sophistiqués sont souvent rompus avec la même clé à 5 $. Par conséquent, nous définirons immédiatement le niveau de protection comme raisonnablement équilibré, où, pour allumer l'ordinateur portable, il n'est pas nécessaire de récupérer la clé de six des fragments de Shamir.

Notre plus grande préoccupation est que l'ordinateur portable est physiquement accessible. Ceci est plein de fuites de disques durs et de bonus de rootkit. Ceci est particulièrement dangereux si vous n'avez pas remarqué que l'ordinateur était entre les mains de quelqu'un.

Sentez-vous comme une princesse magique

Le problème de l'accès caché est résolu à l'idiotie simplement. Pour commencer, vous devrez apprendre à faire une face de poker dans un magasin qui vend les faux ongles les moins chers, des boucles d'oreilles en plastique et des joies similaires pour les filles de 10 ans. Oui, nous avons besoin d'un vernis à paillettes. Curieusement, mais il est presque impossible de masquer le fait de dévisser les vis du boîtier, si une goutte d'une telle horreur multicolore leur est appliquée pour 50 roubles. La structure du vernis sera perturbée et l'orientation des particules changera même en essayant de tout lisser avec une goutte de solvant. Pour cela, il est particulièrement pratique d'utiliser deux vernis différents avec de longues particules ressemblant à des cheveux.

En outre, vous pouvez utiliser des options standard telles que le verrouillage Kensington. Mais il ne s'agit plus probablement pas de protection contre les accès cachés, mais de fixer l'ordinateur portable à une armoire plus lourde afin qu'il ne soit pas traîné pendant que vous êtes en train de prendre un café.

Déverrouillage

Tout système d'exploitation plus ou moins moderne suppose le blocage automatique de la session utilisateur lors de la fermeture du couvercle de l'ordinateur portable, du blocage manuel de celui-ci ou après un certain délai. Malheureusement, toute tentative de le faire en toute sécurité conduit à l'option «Rendez-le peu pratique». Par conséquent, il est logique de prendre en compte les inconvénients des méthodes de déverrouillage simplifiées pratiques et populaires.

Empreinte digitale, s'il y a un capteur dédié pour ordinateur portable. Pas mal dans la plupart des situations, mais présente des problèmes fondamentaux communs à toute la biométrie. Il ne peut pas être remplacé car le nombre de doigts sans compromis a tendance à s'épuiser. Il est également très facile à utiliser sous la contrainte. Je pense que je ne me tromperai pas si je suppose que la plupart des gens utilisent l'empreinte de l'index droit. De plus, les capteurs standards du segment grand public ne contrôlent pas les paramètres indirects tels que la présence de pulsations capillaires, ce qui permet non seulement de mettre un doigt séparément du propriétaire, mais aussi une réplique banale prise d'un verre dans un bar.

Divers types de déverrouillage du visage sont également devenus très populaires après les téléphones mobiles, mais dans la plupart des cas, ils ne conviennent absolument pas au contrôle d'accès. Un appareil photo ordinaire est heureusement déverrouillé en réponse à une photo d'un réseau social qui s'affiche sur l'écran d'un téléphone mobile. Eh bien, tous les mêmes problèmes avec l'accès involontaire.

Les appareils fiables comme un bracelet de fitness sont déjà plus intéressants. Mais ils ont un autre problème - une portée incontrôlable. Il semble s'être éloigné de l'ordinateur portable pour le café, mais la connexion avec le bracelet est toujours préservée. En réalité, cette méthode ne convient que pour se protéger contre le vol de votre ordinateur.

Résumé: Le meilleur moyen est de saisir le mot de passe du stockage irrécupérable dans la matière grise du propriétaire. Mais si c'est très ennuyeux, alors l'empreinte digitale, bien que cela réduit la protection. Et la vérité est que vous ne devriez pas entrer de mots de passe sous des caméras de surveillance. La permission est plus que suffisante pour le restaurer.

Chiffrement

C'est un point qui n'a pas vraiment de sens à discuter. Il est absolument nécessaire de crypter. Oui, formellement, cela augmente le risque de perte de données irréversible. Mais il y a deux contre-arguments à la fois:

- Il est préférable d'enterrer les données particulièrement précieuses sous forme de viande hachée cryptée, mais de ne pas les donner entre de mauvaises mains.

- Le disque dur peut déjà tomber en panne à tout moment, car les étoiles ne s'alignent pas bien. Par conséquent, le chiffrement n'annule en aucun cas les sauvegardes.

Il reste à décider de la meilleure façon de le mettre en œuvre. La plus grande confiance est traditionnellement accordée aux options de mise en œuvre gratuites. LUKS avec dm-crypt pour Linux et des variantes de disque complet comme VeraCrypt pour toutes les variantes de système d'exploitation. Cette dernière option est bonne pour sa flexibilité dans le choix des algorithmes de chiffrement de disque et la possibilité d'utiliser des jetons et des fichiers clés sur des supports externes. Malheureusement, l'utilisation de fichiers en plus d'un mot de passe n'est possible que pour les conteneurs au niveau du système d'exploitation, mais pas pour le chiffrement complet du disque.

En plus de ces options, je voudrais également proposer un chiffrement complet du disque avec SED - Disque à chiffrement automatique. Pour le moment, il existe la spécification TCG OPAL 2.0, à laquelle la plupart des SSD modernes sont conformes. Le principal avantage de cette approche est l'absence de surcoût de chiffrement. Le processeur n'essaie même pas d'occuper cette tâche et tout le cryptage est complètement transparent pour le système d'exploitation. Tout est traité directement avec le contrôleur SSD. De plus, si nous examinons les spécifications de la série commune Samsung EVO, il sera clair qu'elles effectuent, en principe, le cryptage AES de toutes les données avec une clé câblée prête à l'emploi. Il n'ajoute tout simplement pas une autre clé personnalisée au-dessus de cette clé par défaut. Mais après l'activation du cryptage, le disque ne sera accessible qu'après avoir entré la clé utilisateur au démarrage. Il y en a un très bonConsultez le manuel de Dell sur ce sujet.

Il est important de ne pas oublier que tout cryptage est inutile au moment où l'ordinateur est dans un état déverrouillé. Par conséquent, il est important de veiller au blocage automatique après une période de temps suffisamment courte. Il y a un problème avec le disque à chiffrement automatique. Les touches sont réinitialisées au moment du cycle marche-arrêt complet. Étant donné que le processus de cryptage est transparent pour le système d'exploitation, la désautorisation régulière ne bloque pas le disque dur. De plus, sur certains modèles d'ordinateurs portables, le SSD n'interrompt pas l'alimentation au moment du redémarrage, ce qui rend potentiellement l'ensemble du système vulnérable. Je recommande de lire la présentation BlackHat sur ce sujet .

N'oubliez pas non plus de sauvegarder vos données. Habituellement, la meilleure option serait d'utiliser un cloud commercial avec un déchargement de données chiffrées. Ou vous pouvez augmenter votre Nextcloud et organiser des répliques de données sur des machines de confiance.

Autres points évidents et pas si évidents

Veuillez mettre à jour en temps opportun. Je suis moi-même parfois assis pendant longtemps sur Ubuntu LTS, qui est déjà passé à oldstable. Mais quand même, ne tardez pas jusqu'à la fin du support de sécurité pour votre système d'exploitation et vos composants clés. Chaque CVE non fermé est un vecteur d'attaque potentiel.

Ne connectez jamais des appareils inconnus. C'est ringard, mais c'est un vecteur typique de prise de contrôle, surtout si le système d'exploitation a des vulnérabilités ou est utilisé en zero-day. Si vous en avez vraiment besoin, il est préférable d'utiliser le live-cd de n'importe quelle distribution Linux.

Gardez une trace des logiciels que vous installez. Maintenant, tout le monde veut fouiller dans vos fichiers. Il est difficile de se cacher de Microsoft, on ne peut qu'espérer qu'ils n'ignoreront pas au moins certaines cases à cocher. Eh bien, sur l'efficacité du filtrage de la télémétrie au niveau DNS à partir du pi-trou local. Mais en plus des utilitaires système, il existe également des antivirus tiers, des clients de stockage dans le cloud avec un CLUF trouble et les droits de vous renseigner dans un «raccourci pour une application de visioconférence» de 101 mégaoctets. Préférez autant que possible des alternatives logicielles gratuites. En règle générale, ils ne créent pas un tel jeu.

Liste de contrôle

- La protection doit être proportionnée à la menace. Utilisez des méthodes simples et fiables qui ne vous gênent pas.

- Fournit une protection contre l'ouverture cachée du boîtier. Quelques gouttes de vernis à ongles résoudront ce problème.

- . , , .

- . — LUKS VeraCrypt , CPU IOPS. — TCG OPAL 2.0. .

- . - , - .

- security- .

- .

- .