Nous travaillons avec presque tous les fournisseurs et, au fil des ans, dans notre laboratoire, j'ai eu le temps de me plonger dans l'architecture de tous les principaux développeurs de solutions définies par logiciel. Le SD-WAN de Fortinet est un peu à part ici, qui a simplement intégré la fonctionnalité d'équilibrage du trafic entre les canaux de communication dans le logiciel de pare-feu. La solution est plutôt démocratique, elle est donc généralement envisagée dans les entreprises où elles ne sont pas encore prêtes pour des changements globaux, mais souhaitent utiliser leurs canaux de communication plus efficacement.

Dans cet article, je veux vous dire comment configurer et travailler avec Fortinet SD-WAN, qui est la bonne solution pour cette solution, et quels pièges vous pouvez rencontrer ici.

Les acteurs les plus notables du marché SD-WAN peuvent être classés en deux types:

1. Les startups qui ont créé des solutions SD-WAN à partir de rien. Les plus réussis d'entre eux reçoivent une énorme impulsion de développement lorsqu'ils sont achetés par de grandes entreprises - c'est l'histoire de Cisco / Viptela, VMWare / VeloCloud, Nuage / Nokia

2. Les grands fournisseurs de réseaux qui ont créé des solutions SD-WAN, développant la programmabilité et la gérabilité de leurs routeurs traditionnels sont de l'histoire ancienne Juniper, Huawei

Fortinet a réussi à trouver son chemin. La fonctionnalité a été intégrée au logiciel des pare-feu, ce qui permet de combiner leurs interfaces en canaux virtuels et d'équilibrer la charge entre eux à l'aide d'algorithmes complexes par rapport au routage habituel. Cette fonctionnalité s'appelle SD-WAN. Est-ce que ce que Fortinet a appelé SD-WAN? Le marché développe progressivement une compréhension que le Software-Defined signifie la séparation du Control Plane du Data Plane, des contrôleurs dédiés, des orchestrateurs. Fortinet n'a rien de tel. La gestion centralisée est facultative et est proposée à l'aide de l'outil traditionnel Fortimanager. Mais à mon avis, il ne faut pas chercher la vérité abstraite et perdre du temps à se disputer sur les termes. Dans le monde réel, toute approche a ses mérites et ses inconvénients. La meilleure solution est de les comprendre et de pouvoir choisir des solutions qui correspondent aux tâches.

Je vais essayer de vous dire, avec des captures d'écran en main, à quoi ressemble et peut faire le SD-WAN de Fortinet.

Comment ça fonctionne

Supposons que vous ayez deux branches connectées par deux liaisons de données. Ces canaux de transmission de données sont regroupés de la même manière que les interfaces Ethernet ordinaires sont regroupées dans le LACP-Port-Channel. Les anciens se souviendront de PPP Multilink, qui est également une analogie appropriée. Les canaux peuvent être des ports physiques, des SVI VLAN et des tunnels VPN ou GRE.

VPN ou GRE est généralement utilisé lors de la connexion de réseaux locaux de succursales sur Internet. Et les ports physiques - en présence de connexions L2 entre les sites, ou lors de la connexion via un MPLS / VPN dédié, si nous sommes satisfaits de la connexion sans Overlay et cryptage. Un autre scénario dans lequel les ports physiques sont utilisés dans le groupe SD-WAN consiste à équilibrer l'accès local des utilisateurs à Internet.

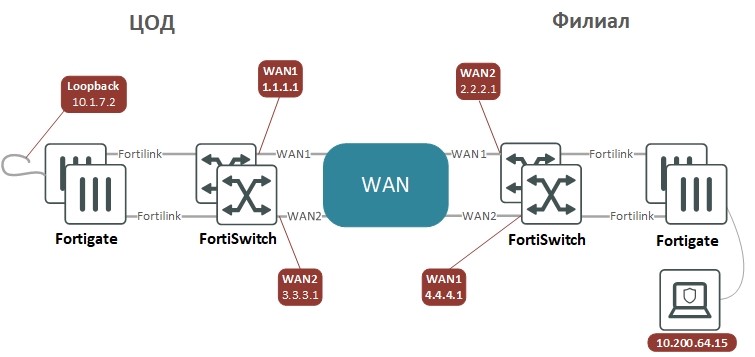

Sur notre stand, il y a quatre pare-feu et deux tunnels VPN fonctionnant à travers deux «opérateurs télécoms». Le schéma ressemble à ceci:

les tunnels VPN sont configurés en mode frontal, de sorte qu'ils ressemblent à des connexions point à point entre des appareils avec des adresses IP sur des interfaces P2P qui peuvent être cinglées et s'assurent que la connexion se fait via un le tunnel fonctionne. Pour que le trafic soit chiffré et aille du côté opposé, il suffit de l'acheminer dans le tunnel. L'alternative - sélectionner le trafic pour le chiffrement à l'aide de listes de sous-réseaux, déroute grandement l'administrateur car la configuration devient plus complexe. Dans un grand réseau, pour construire un VPN, vous pouvez utiliser la technologie ADVPN, c'est un analogue du DMVPN de Cisco ou du DVPN de Huawei, ce qui simplifie la configuration.

Configuration VPN site à site pour deux appareils avec routage BGP des deux côtés

«» (DC)

«» (BRN)

config system interface

edit "WAN1"

set vdom "Internet"

set ip 1.1.1.1 255.255.255.252

set allowaccess ping

set role wan

set interface "DC-BRD"

set vlanid 111

next

edit "WAN2"

set vdom "Internet"

set ip 3.3.3.1 255.255.255.252

set allowaccess ping

set role lan

set interface "DC-BRD"

set vlanid 112

next

edit "BRN-Ph1-1"

set vdom "Internet"

set ip 192.168.254.1 255.255.255.255

set allowaccess ping

set type tunnel

set remote-ip 192.168.254.2 255.255.255.255

set interface "WAN1"

next

edit "BRN-Ph1-2"

set vdom "Internet"

set ip 192.168.254.3 255.255.255.255

set allowaccess ping

set type tunnel

set remote-ip 192.168.254.4 255.255.255.255

set interface "WAN2"

next

end

config vpn ipsec phase1-interface

edit "BRN-Ph1-1"

set interface "WAN1"

set local-gw 1.1.1.1

set peertype any

set net-device disable

set proposal aes128-sha1

set dhgrp 2

set remote-gw 2.2.2.1

set psksecret ***

next

edit "BRN-Ph1-2"

set interface "WAN2"

set local-gw 3.3.3.1

set peertype any

set net-device disable

set proposal aes128-sha1

set dhgrp 2

set remote-gw 4.4.4.1

set psksecret ***

next

end

config vpn ipsec phase2-interface

edit "BRN-Ph2-1"

set phase1name "BRN-Ph1-1"

set proposal aes256-sha256

set dhgrp 2

next

edit "BRN-Ph2-2"

set phase1name "BRN-Ph1-2"

set proposal aes256-sha256

set dhgrp 2

next

end

config router static

edit 1

set gateway 1.1.1.2

set device "WAN1"

next

edit 3

set gateway 3.3.3.2

set device "WAN2"

next

end

config router bgp

set as 65002

set router-id 10.1.7.1

set ebgp-multipath enable

config neighbor

edit "192.168.254.2"

set remote-as 65003

next

edit "192.168.254.4"

set remote-as 65003

next

end

config network

edit 1

set prefix 10.1.0.0 255.255.0.0

next

end

config system interface

edit "WAN1"

set vdom "Internet"

set ip 2.2.2.1 255.255.255.252

set allowaccess ping

set role wan

set interface "BRN-BRD"

set vlanid 111

next

edit "WAN2"

set vdom "Internet"

set ip 4.4.4.1 255.255.255.252

set allowaccess ping

set role wan

set interface "BRN-BRD"

set vlanid 114

next

edit "DC-Ph1-1"

set vdom "Internet"

set ip 192.168.254.2 255.255.255.255

set allowaccess ping

set type tunnel

set remote-ip 192.168.254.1 255.255.255.255

set interface "WAN1"

next

edit "DC-Ph1-2"

set vdom "Internet"

set ip 192.168.254.4 255.255.255.255

set allowaccess ping

set type tunnel

set remote-ip 192.168.254.3 255.255.255.255

set interface "WAN2"

next

end

config vpn ipsec phase1-interface

edit "DC-Ph1-1"

set interface "WAN1"

set local-gw 2.2.2.1

set peertype any

set net-device disable

set proposal aes128-sha1

set dhgrp 2

set remote-gw 1.1.1.1

set psksecret ***

next

edit "DC-Ph1-2"

set interface "WAN2"

set local-gw 4.4.4.1

set peertype any

set net-device disable

set proposal aes128-sha1

set dhgrp 2

set remote-gw 3.3.3.1

set psksecret ***

next

end

config vpn ipsec phase2-interface

edit "DC-Ph2-1"

set phase1name "DC-Ph1-1"

set proposal aes128-sha1

set dhgrp 2

next

edit "DC2-Ph2-2"

set phase1name "DC-Ph1-2"

set proposal aes128-sha1

set dhgrp 2

next

end

config router static

edit 1

set gateway 2.2.2.2

et device "WAN1"

next

edit 3

set gateway 4.4.4.2

set device "WAN2"

next

end

config router bgp

set as 65003

set router-id 10.200.7.1

set ebgp-multipath enable

config neighbor

edit "192.168.254.1"

set remote-as 65002

next

edit "192.168.254.3"

set remote-as 65002

next

end

config network

edit 1

set prefix 10.200.0.0 255.255.0.0

next

end

Je donne la configuration sous forme de texte, car, à mon avis, il est plus pratique de configurer VPN de cette façon. Presque tous les paramètres sont identiques des deux côtés; sous forme de texte, ils peuvent être effectués par copier-coller. Si vous faites la même chose dans l'interface Web, il est facile de se tromper: oublier une coche quelque part, entrer la mauvaise valeur.

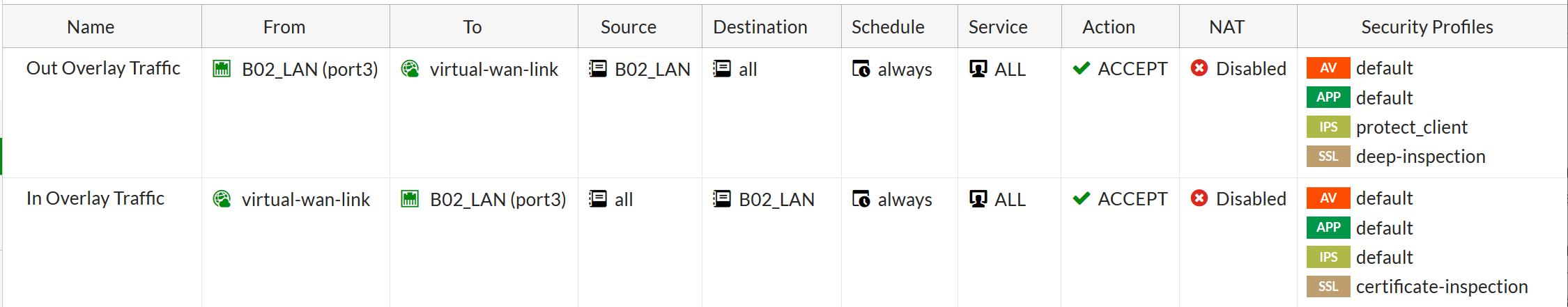

Une fois que nous avons ajouté des interfaces au bundle,

toutes les routes et politiques de sécurité peuvent s'y référer, et non les interfaces qui y sont incluses. Au minimum, le trafic des réseaux internes vers le SD-WAN doit être autorisé. Lorsque vous créez des règles pour eux, vous pouvez appliquer des mesures de protection telles que la divulgation IPS, antivirus et HTTPS.

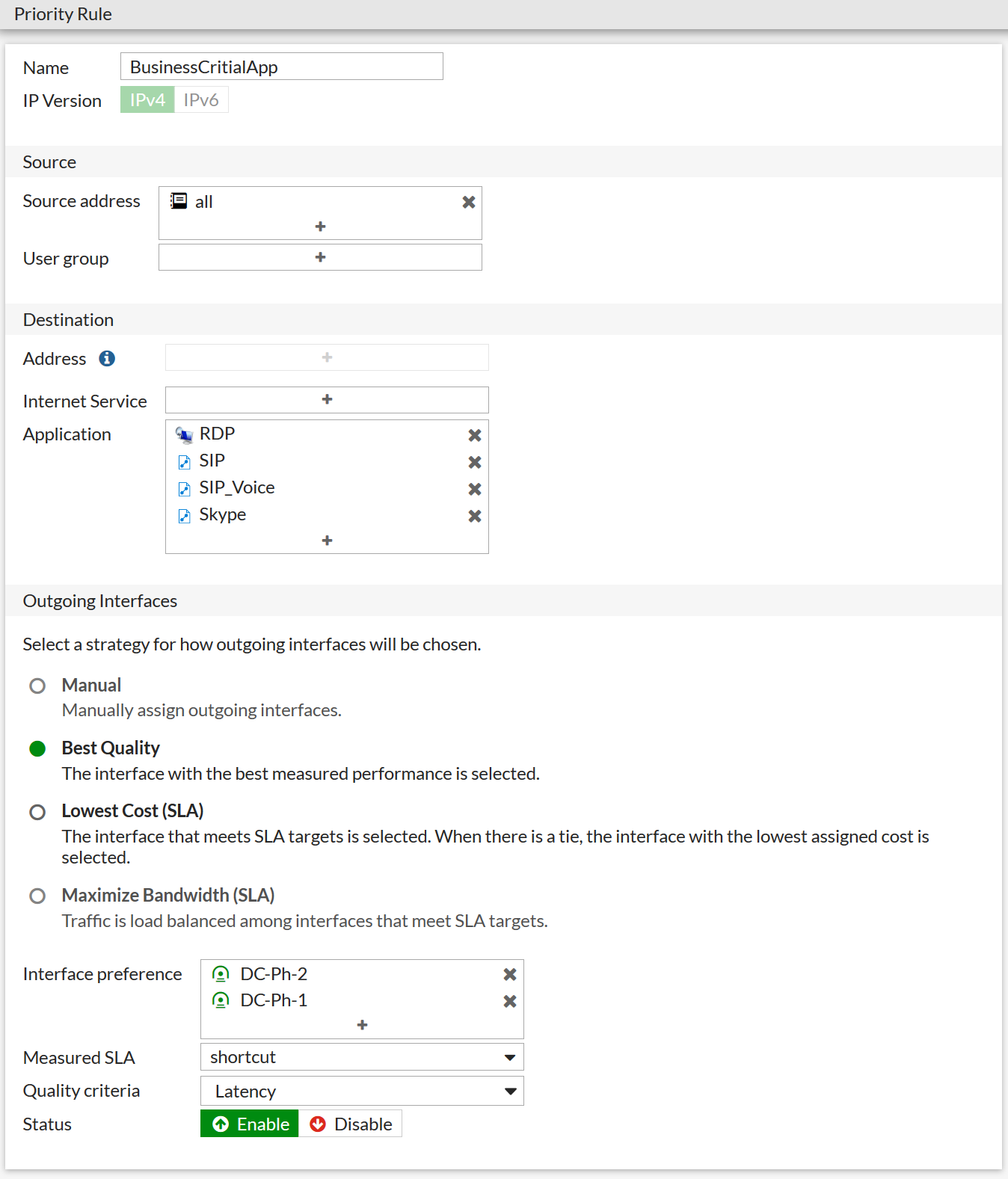

Les règles SD-WAN sont configurées pour le bundle. Ce sont les règles qui déterminent l'algorithme d'équilibrage pour un trafic spécifique. Ils sont similaires aux stratégies de routage dans le routage basé sur des stratégies, uniquement en raison du trafic relevant de la stratégie, et non du prochain saut ou d'une interface sortante régulière, mais les interfaces ajoutées au bundle SD-WAN plus l'algorithme d'équilibrage du trafic entre ces interfaces.

Le trafic peut être séparé du flux général par des informations L3-L4, par des applications reconnues, des services Internet (URL et IP), ainsi que par des utilisateurs reconnus de postes de travail et d'ordinateurs portables. Après cela, l'un des algorithmes d'équilibrage suivants peut être affecté au trafic dédié:

La liste des préférences d'interface sélectionne ces interfaces parmi celles déjà ajoutées au bundle qui serviront ce type de trafic. En n'ajoutant pas toutes les interfaces, vous pouvez restreindre les canaux que vous utilisez, par exemple le courrier électronique, si vous ne voulez pas le charger avec des canaux coûteux avec un SLA élevé. Dans FortiOS 6.4.1, il est devenu possible de regrouper les interfaces ajoutées au bundle SD-WAN en zones, créant, par exemple, une zone pour la communication avec des sites distants et une autre pour l'accès Internet local à l'aide de NAT. Oui, le trafic qui va à Internet ordinaire peut également être équilibré.

À propos des algorithmes d'équilibrage

En ce qui concerne la façon dont Fortigate (un pare-feu de Fortinet) est capable de répartir le trafic entre les canaux, il existe deux options intéressantes qui ne sont pas très courantes sur le marché: le

plus bas coût (SLA) - parmi toutes les interfaces qui satisfont au SLA pour le moment, celle avec le poids le plus bas est choisie (coût) défini manuellement par l'administrateur; ce mode convient aux trafics "lourds" tels que les sauvegardes et les transferts de fichiers.

Meilleure qualité (SLA) - cet algorithme, en plus du délai habituel, de la gigue et de la perte de paquets Fortigate, peut utiliser la charge actuelle du canal pour évaluer la qualité des canaux; ce mode convient au trafic sensible tel que la VoIP et la visioconférence.

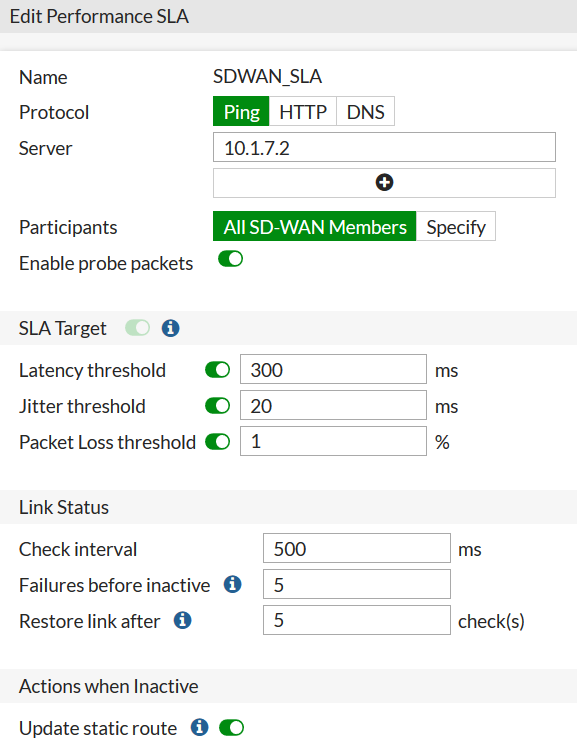

Ces algorithmes nécessitent la mise en place du SLA de performance. Ce compteur surveille périodiquement (intervalle de contrôle) les informations sur la conformité SLA: perte de paquets, latence et gigue dans le canal de communication - et peut «rejeter» les canaux qui ne satisfont actuellement pas aux seuils de qualité - perdent trop de paquets ou donnent trop de retard. De plus, le compteur surveille l'état du canal, et peut temporairement le retirer du bundle en cas de pertes répétées de réponses (échecs avant inactif). Lors de la restauration, après plusieurs réponses reçues successivement (restauration de la liaison après), le compteur renverra automatiquement le canal au faisceau et les données seront à nouveau transmises.

Voici à quoi ressemble le paramètre "compteur":

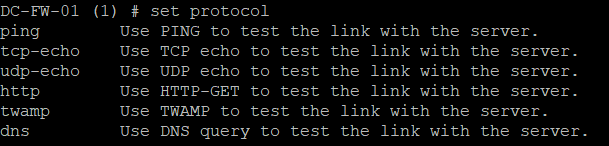

Dans l'interface Web, ICMP-Echo-request, HTTP-GET et DNS request sont disponibles en tant que protocole de test. Il y a un peu plus d'options sur la ligne de commande: les options TCP-echo et UDP-echo sont disponibles, ainsi qu'un protocole de mesure de qualité spécialisé - TWAMP.

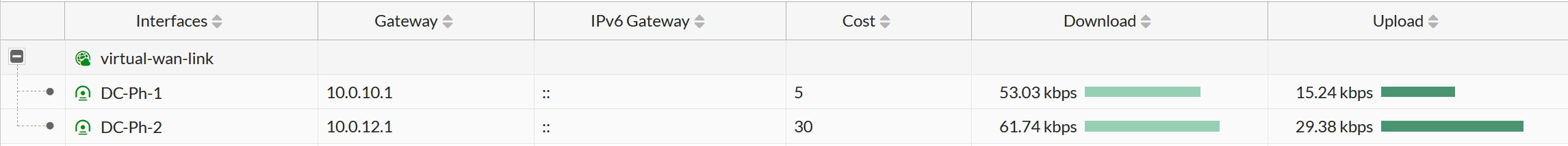

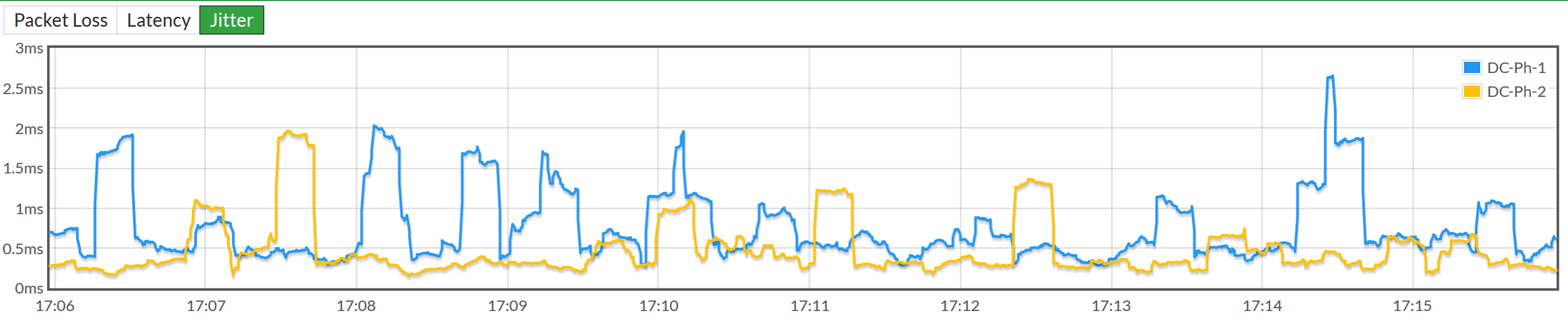

Les résultats de mesure peuvent être consultés dans l'interface Web:

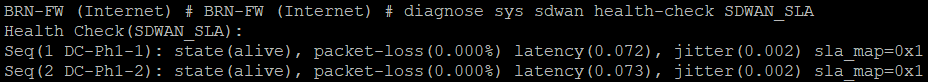

Et dans la ligne de commande:

Dépannage

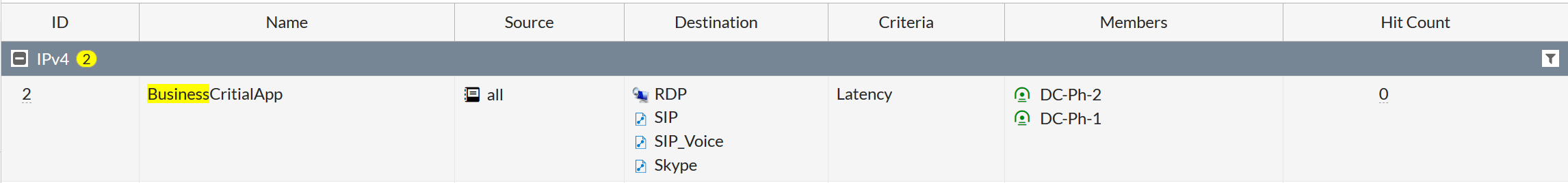

Si vous avez créé une règle et que tout ne fonctionne pas comme prévu, vous devez consulter la valeur du nombre de hits dans la liste Règles SD-WAN. Il montrera si le trafic tombe dans cette règle du tout:

Sur la page de configuration du compteur, vous pouvez voir le changement des paramètres de canal au fil du temps. La ligne pointillée indique la valeur seuil du paramètre Dans l'

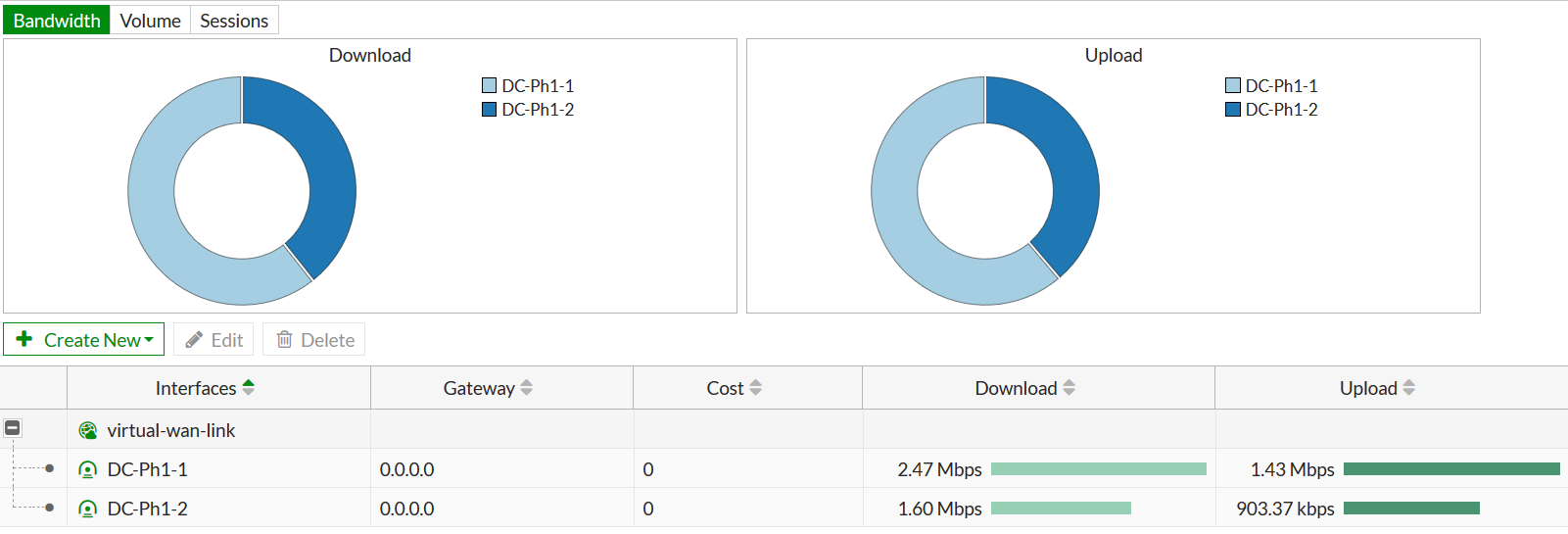

interface Web, vous pouvez voir comment le trafic est réparti en fonction du volume de données transmises / reçues et du nombre de sessions:

En plus de tout cela, il existe une excellente opportunité de suivre le passage des paquets avec un maximum de détails. Lorsque vous travaillez dans un réseau réel, la configuration de l'appareil accumule de nombreuses politiques de routage, pare-feu et distribution du trafic sur les ports SD-WAN. Tout cela interagit de manière complexe, et bien que le fournisseur fournisse des schémas fonctionnels détaillés d'algorithmes de traitement de paquets, il est très important de ne pas pouvoir construire et tester des théories, mais voir où va réellement le trafic.

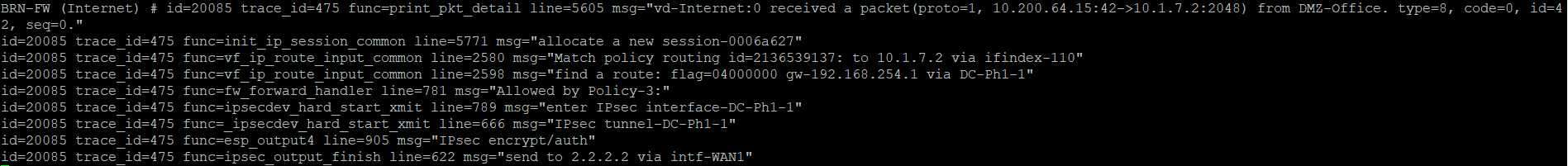

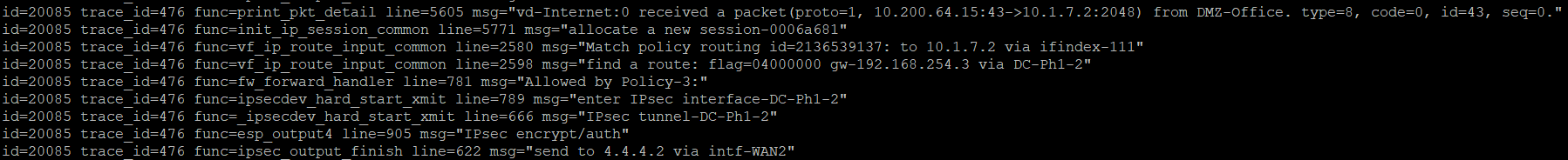

Par exemple, l'ensemble de commandes suivant suivra deux paquets avec une adresse source de 10.200.64.15 et une adresse de destination de 10.1.7.2. Ping 10.7.1.2 à partir de 10.200.64.15 deux fois et regardez la sortie sur la console. Premier paquet: Deuxième paquet:

diagnose debug flow filter saddr 10.200.64.15

diagnose debug flow filter daddr 10.1.7.2

diagnose debug flow show function-name

diagnose debug enable

diagnose debug trace 2

Voici le premier paquet reçu par le pare-feu: Une nouvelle session a été créée pour lui: Et une correspondance a été trouvée dans les paramètres des politiques de routage Il s'avère que le paquet doit être envoyé à l'un des tunnels VPN: Une règle d'autorisation est trouvée dans les politiques du pare-feu: Le paquet est chiffré et envoyé au tunnel VPN: Chiffré le paquet est envoyé à l'adresse de la passerelle pour cette interface WAN: Pour le deuxième paquet, tout est pareil, mais il est envoyé vers un tunnel VPN différent et part par un port de pare-feu différent:

id=20085 trace_id=475 func=print_pkt_detail line=5605 msg="vd-Internet:0 received a packet(proto=1, 10.200.64.15:42->10.1.7.2:2048) from DMZ-Office. type=8, code=0, id=42, seq=0."

VDOM – Internet, Proto=1 (ICMP), DMZ-Office – L3-. Type=8 – Echo.

msg="allocate a new session-0006a627"

msg="Match policy routing id=2136539137: to 10.1.7.2 via ifindex-110"

"find a route: flag=04000000 gw-192.168.254.1 via DC-Ph1-1"

msg="Allowed by Policy-3:"

func=ipsecdev_hard_start_xmit line=789 msg="enter IPsec interface-DC-Ph1-1"

func=_ipsecdev_hard_start_xmit line=666 msg="IPsec tunnel-DC-Ph1-1"

func=esp_output4 line=905 msg="IPsec encrypt/auth"

msg="send to 2.2.2.2 via intf-WAN1"

func=ipsecdev_hard_start_xmit line=789 msg="enter IPsec interface-DC-Ph1-2"

func=_ipsecdev_hard_start_xmit line=666 msg="IPsec tunnel-DC-Ph1-2"

func=esp_output4 line=905 msg="IPsec encrypt/auth"

func=ipsec_output_finish line=622 msg="send to 4.4.4.2 via intf-WAN2"

Avantages de la solution

Fonctionnalité fiable et interface conviviale. L'ensemble de fonctionnalités qui était disponible dans FortiOS avant l'avènement du SD-WAN est complètement préservé. Autrement dit, nous n'avons pas de logiciel nouvellement développé, mais un système mature d'un fournisseur de pare-feu éprouvé. Avec l'ensemble traditionnel de fonctions réseau, une interface Web pratique et facile à apprendre. Combien de fournisseurs de SD-WAN ont, par exemple, une fonctionnalité VPN d'accès à distance sur leurs terminaux?

Niveau de sécurité 80. FortiGate fait partie des meilleures solutions de pare-feu. Il existe de nombreux documents sur Internet pour configurer et administrer les pare-feu, et de nombreux spécialistes de la sécurité sur le marché du travail maîtrisent déjà les solutions du fournisseur.

Aucun coût pour la fonctionnalité SD-WAN.Il en coûte autant de construire un réseau SD-WAN sur FortiGate que de construire un réseau WAN régulier dessus, car aucune licence supplémentaire n'est nécessaire pour implémenter la fonctionnalité SD-WAN.

Seuil d'entrée bas pour le prix. Fortigate a une bonne gradation d'appareils pour des performances différentes. Les modèles les plus jeunes et les moins chers conviennent tout à fait pour élever un bureau ou un point de vente pour, par exemple, 3 à 5 employés. De nombreux fournisseurs ne proposent tout simplement pas de modèles aussi peu performants et abordables.

Haute performance. La réduction de la fonctionnalité SD-WAN à l'équilibrage du trafic a permis à l'entreprise de publier un ASIC SD-WAN spécialisé, grâce auquel le fonctionnement du SD-WAN ne réduit pas les performances du pare-feu en général.

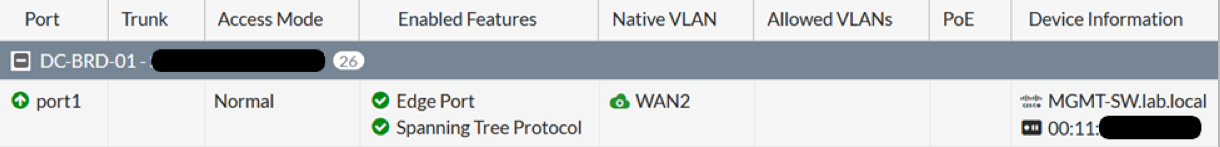

La possibilité d'implémenter un bureau entier sur des équipements Fortinet.Ce sont quelques pare-feu, commutateurs, points d'accès Wi-Fi. Ce bureau est facile et pratique à gérer - les commutateurs et les points d'accès sont enregistrés sur les pare-feu et contrôlés à partir d'eux. Par exemple, voici à quoi peut ressembler un port de commutateur à partir de l'interface du pare-feu qui contrôle ce commutateur:

Aucun contrôleur comme point de défaillance unique. Le fournisseur lui-même se concentre sur cela, mais cela ne peut être qualifié de plus qu'en partie, car les fournisseurs qui ont des contrôleurs garantissant leur tolérance aux pannes sont peu coûteux, le plus souvent au prix d'une petite quantité de ressources informatiques dans un environnement de virtualisation.

Ce qu'il faut chercher

Manque de séparation du plan de contrôle et du plan de données . Cela signifie que le réseau doit être configuré manuellement ou à l'aide des outils de gestion traditionnels existants - FortiManager. Pour les fournisseurs qui ont mis en œuvre une telle séparation, le réseau est assemblé par lui-même. L'administrateur peut seulement avoir besoin d'ajuster sa topologie, d'interdire quelque chose quelque part, rien de plus. Cependant, l'atout de FortiManager est qu'il peut gérer non seulement les pare-feu, mais aussi les commutateurs et les points d'accès Wi-Fi, c'est-à-dire la quasi-totalité du réseau.

Croissance conditionnelle de la contrôlabilité.En raison du fait que les outils traditionnels sont utilisés pour automatiser la configuration du réseau, la gérabilité du réseau avec la mise en œuvre du SD-WAN n'augmente pas de manière significative. D'autre part, les nouvelles fonctionnalités deviennent disponibles plus rapidement, puisque le fournisseur ne les publie d'abord que pour le système d'exploitation du pare-feu (ce qui permet immédiatement de les utiliser), et ne complète ensuite le système de contrôle qu'avec les interfaces nécessaires.

Certaines fonctionnalités peuvent être disponibles à partir de la ligne de commande, mais pas disponibles à partir de l'interface Web. Parfois, il n’est pas si effrayant d’aller sur la ligne de commande pour configurer quelque chose, car c’est effrayant de ne pas voir dans l’interface Web que quelque chose a déjà été configuré par quelqu'un depuis la ligne de commande. Mais cela concerne généralement les dernières fonctionnalités et progressivement, avec les mises à jour de FortiOS, les capacités de l'interface Web se resserrent.

C'est pour qui

Pour ceux qui n'ont pas beaucoup de succursales. La mise en œuvre d'une solution SD-WAN avec des composants centraux complexes sur un réseau de 8 à 10 succursales peut ne pas valoir la chandelle - vous devrez dépenser de l'argent en licences pour les périphériques SD-WAN et les ressources du système de virtualisation pour héberger les composants centraux. Une petite entreprise manque généralement de ressources informatiques gratuites. Dans le cas de Fortinet, il vous suffit d'acheter des pare-feu.

Ceux qui ont beaucoup de petites branches. Pour de nombreux fournisseurs, le prix minimum de la solution pour une agence est assez élevé et peut ne pas être intéressant du point de vue de l'activité du client final. Fortinet propose des petits appareils à un prix très attractif.

Ceux qui ne sont pas encore prêts à aller trop loin.La mise en œuvre du SD-WAN avec des contrôleurs, un routage propriétaire et une nouvelle approche de la planification et de la gestion du réseau peut être trop importante pour certains clients. Oui, une telle implémentation permettra à terme d'optimiser l'utilisation des canaux de communication et le travail des administrateurs, mais il faut d'abord en apprendre beaucoup. Pour ceux qui ne sont pas encore prêts pour le changement de paradigme, mais qui souhaitent tirer davantage parti de leurs canaux de communication, la solution Fortinet est parfaitement adaptée.