La nouvelle intéressante de la semaine dernière était un ensemble de vulnérabilités dans l'infrastructure d'Apple, qui ont été découvertes par une équipe de cinq personnes en trois mois. Pour 55 vulnérabilités, dont 11 critiques, le géant informatique paiera 237 mille dollars aux chercheurs indépendants. Ce montant est le résultat d'une analyse partielle des rapports, la récompense totale peut dépasser 500 000 $. Le paiement cumulé record correspond au danger des problèmes constatés: plusieurs bugs ont permis de pirater des comptes du service cloud iCloud, d'accéder à des ressources Apple fermées et même au réseau local de l'entreprise.

La nouvelle intéressante de la semaine dernière était un ensemble de vulnérabilités dans l'infrastructure d'Apple, qui ont été découvertes par une équipe de cinq personnes en trois mois. Pour 55 vulnérabilités, dont 11 critiques, le géant informatique paiera 237 mille dollars aux chercheurs indépendants. Ce montant est le résultat d'une analyse partielle des rapports, la récompense totale peut dépasser 500 000 $. Le paiement cumulé record correspond au danger des problèmes constatés: plusieurs bugs ont permis de pirater des comptes du service cloud iCloud, d'accéder à des ressources Apple fermées et même au réseau local de l'entreprise.

Pour un observateur extérieur, l'événement est intéressant pour la description la plus détaillée de 11 vulnérabilités critiques publiées dans le blogchef d'équipe de recherche, Sam Curry. Toutes les vulnérabilités concernent d'une manière ou d'une autre les services réseau de l'entreprise: l'un des rapports mentionne même que les attaquants n'avaient même pas d'iPhone et d'iPad directement sous la main. Selon Sam Curry, les employés d'Apple ont résolu tous les problèmes très rapidement, certains dans les heures suivant la soumission du rapport.

Le sprint pour pirater Apple a commencé par scanner les serveurs de l'entreprise accessibles depuis le Web. Dans le même temps, il est devenu connu que la société possédait entièrement la plage d'adresses IP 17.0.0.0/8. Déjà à ce stade, 22 nœuds ont fait surface avec la vulnérabilité CVE-2020-3452 dans les serveurs VPN Cisco: elle peut être utilisée pour lire des fichiers arbitraires. Parmi les 11 vulnérabilités critiques, deux des plus intéressantes méritent d'être notées.

Tout d'abord, les chercheurs ont réussi à pirater le forum du programme fermé AppleDistinguishedEducators. Le forum a utilisé le logiciel Jive Intranet , auquel le système d'autorisation Apple unifié a été fixé. Pour accéder au forum, vous deviez laisser une requête sur le serveur. Comme il est ressorti de l'analyse des demandes après avoir rempli le formulaire, le serveur a conservé un rudiment de son propre système d'autorisation Jive, sur lequel le système d'application fonctionnait. Chaque application a essentiellement créé un nouveau compte sur le forum, avec le mot de passe par défaut ### INvALID #%! 3. En effet, après tout, la connexion se fait alors via Signin withApple, il était possible de ne pas s'occuper de la conception correcte des comptes Jive internes.

C'était une erreur de la part de ceux qui ont configuré le serveur. Sam Curry et ses collègues ont naturellement trouvé un moyen d'utiliser le système d'authentification standard, mais n'ont pas pu accéder au forum car leur compte n'avait pas reçu l'approbation de l'administrateur. Ils ont exécuté une énumération de toutes les connexions à trois lettres, et l'un d'entre eux a fonctionné - avec le même mot de passe par défaut. Les chercheurs sont donc entrés dans le forum, puis ont regardé la liste des utilisateurs, identifié les administrateurs et se sont connectés de la même manière sous un compte avec des droits étendus. Après quelques expérimentations, ils ont pu exécuter du code arbitraire sur le serveur. Il semble avoir "piraté le forum et c'est tout", rien d'intéressant. Mais l'exécution de code arbitraire a ouvert l'accès au service LDAP et à une assez grande partie du réseau interne d'Apple.

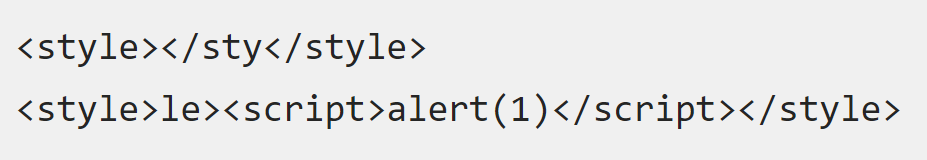

La deuxième vulnérabilité intéressante a été trouvée dans le service iCloud, plus précisément dans le client de messagerie, ou plus précisément dans sa version web. Ici, les chercheurs visaient une vulnérabilité XSS - un moyen d'exécuter du code avec accès aux données personnelles d'un utilisateur afin qu'il puisse être volé dans le pire des cas pour la victime. Et elle a été retrouvée! Tout d'abord, il s'est avéré que les nouveaux messages arrivent dans le client Web sous forme de données au format JSON, puis sont traités localement. Après un certain nombre d'expériences avec la balise "style", il est devenu possible d'exécuter un script arbitraire dans la configuration suivante:

Cela a ouvert l'accès à tous les services iCloud à partir du navigateur de la victime. Pour une attaque réussie, il suffisait d'envoyer un message électronique préparé. Si l'utilisateur l'ouvre dans un client Web, un script malveillant est exécuté. Le modèle PoC des pirates s'est avéré être élégant et diabolique: puisque nous avons un accès complet à iCloud au nom d'un utilisateur connecté et que nous l'avons obtenu via un client de messagerie, téléchargeons un tas de photos de la victime, envoyons-les à notre courrier et en même temps envoyons un message infecté partout carnet d'adresses. Si ce trou n'avait pas été découvert par des chercheurs, mais par des cybercriminels, une autre fuite massive de données privées aurait pu se produire (avec l'amendement que tout le monde n'utilise pas le client Web, bien sûr). PoC en vidéo:

D'autres vulnérabilités critiques incluent la compromission du système de contrôle de la fabrication industrielle DelmiaAlpriso, l'exécution de code arbitraire sur le serveur pour recevoir et traiter le contenu des éditeurs et l'obtention de clés d'accès aux serveurs hébergés par AmazonWebServices. Dans cette histoire, c'est précisément la description détaillée des vulnérabilités par les chercheurs qui est précieuse, car les vendeurs ne sont pas intéressés par une telle divulgation d'informations et sont généralement limités à des phrases sèches comme «dans certaines conditions, l'exécution de code est possible».

Que s'est-il passé d'autre

Journalistes arstechnica écrire au sujet d' une vulnérabilité « irrécupérables » dans la puce T2 dans les ordinateurs de bureau Apple et les ordinateurs portables. Ils ont réussi à pirater ce système de sécurité matériel en utilisant le portage conditionnel de l'exploit Checkm8 utilisé pour jailbreaker les appareils iOS.

Combiné à une autre vulnérabilité précédemment découverte dans T2, le nouveau trou a le potentiel de contourner les mécanismes de sécurité clés tels que l'authentification d'empreintes digitales et le cryptage des données. L'ampleur des conséquences n'a pas encore été déterminée avec précision: dans sa forme actuelle, l'ensemble des exploits ne peut être appliqué que localement, la vulnérabilité ne survit pas à un redémarrage, et ils n'ont pas montré d'exemples pratiques de vol de données.

Des chercheurs d'ImmersiveLabs ont trouvéun moyen de voler des données personnelles sur les montres intelligentes Fitbit et les bracelets de fitness via une application malveillante.

Des

Facebook change les règles du programme bugbounty et tente de motiver les chercheurs à travailler constamment à la recherche de vulnérabilités sur le réseau social. En échange d'argent: l'ancienneté dans le programme se transforme en primes pour les paiements pour les trous découverts.

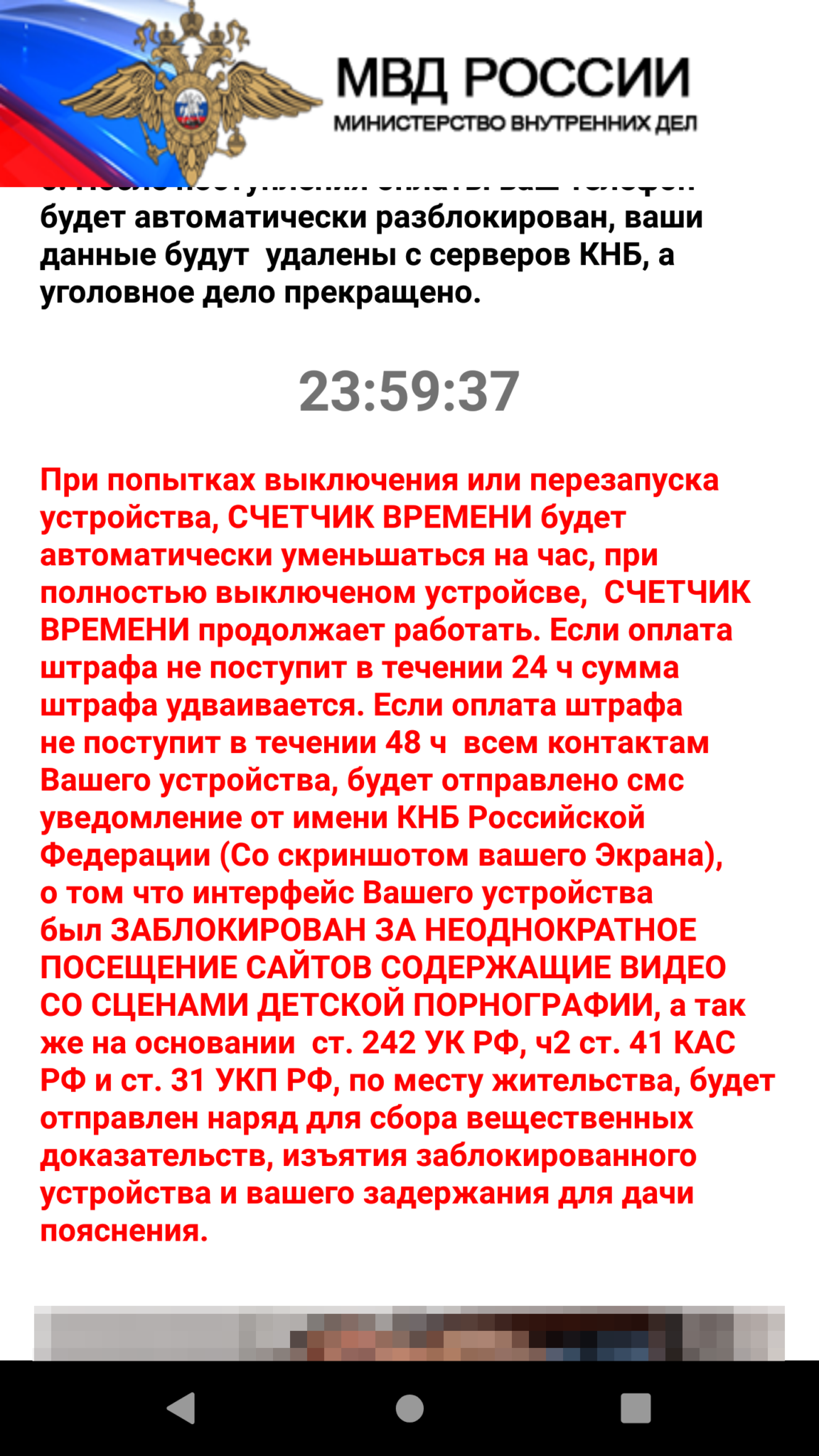

Les experts de Microsoft étudient un cheval de Troie ransomware de langue russe (voir capture d'écran ci-dessus) pour Android, connu sous le nom de MalLocker. Le logiciel malveillant ne crypte pas les données, mais il bloque l'accès à l'appareil et utilise un module «d'apprentissage automatique» accessible au public (!) Pour redimensionner automatiquement l'image pour l'adapter à l'écran.