Les articles précédents couvraient plusieurs sujets généraux sur la solution de surveillance Cisco StealthWatch . Permettez-moi de vous rappeler que StealthWatch est une solution de surveillance du trafic réseau pour les incidents de sécurité et la légitimité de l'interaction réseau. StealthWatch est basé sur la collecte de NetFlow et IPFIX à partir de routeurs, commutateurs et autres périphériques réseau.

Liens vers tous les articles du cycle:

1) StealthWatch: concepts de base et exigences minimales. Partie 1

2) StealthWatch: déploiement et configuration. Partie 2

3) StealthWatch: analyse et enquête sur les incidents. Partie 3

4) StealthWatch: intégration avec Cisco ISE. Partie 4

5)Nuage de Stealthwatch. Solution rapide, pratique et efficace pour les infrastructures cloud et d'entreprise. Part 5

Monitoring, en particulier Cisco StealthWatch, est avant tout une solution de détection des menaces et des attaques. Toutes les solutions de surveillance n'impliquent pas de prévention des menaces, mais cela est souvent nécessaire. StealthWatch a une intégration immédiate avec Cisco ISE (Identity Services Engine). L'intégration consiste dans le fait que StealthWatch détecte un incident de sécurité et Cisco ISE met l'hôte en quarantaine jusqu'à ce que l'administrateur le retire manuellement de la quarantaine.

Cet article décrit la configuration de l'intégration et un exemple de déclenchement.

Cisco ISE est

En bref, Cisco ISE est une solution de contrôle d'accès réseau (NAC) pour fournir un contrôle d'accès contextuel aux utilisateurs sur le réseau interne. Cisco ISE vous permet de:

- Créez un accès invité rapidement et facilement

- Détecter les appareils BYOD (tels que les ordinateurs personnels des employés qu'ils apportent au travail)

- Centralisez et appliquez les politiques de sécurité aux utilisateurs de domaine et hors domaine à l'aide des étiquettes de groupe de sécurité SGT (technologie TrustSec )

- Vérifier les ordinateurs pour certains logiciels installés et la conformité aux normes (posture)

- Classer et profiler les terminaux et les périphériques réseau

- Fournir une visibilité sur les terminaux

- Envoyer les journaux des événements de connexion / déconnexion des utilisateurs, leurs comptes (identité) sur NGFW pour former une politique basée sur l'utilisateur

- Faites tout ce que le serveur AAA peut faire

De nombreux collègues du secteur ont écrit sur Cisco ISE, je vous recommande de vous familiariser avec: la pratique de la mise en œuvre de Cisco ISE , la préparation de la mise en œuvre de Cisco ISE et l' intégration avec Cisco FirePOWER .

Comment fonctionne la quarantaine

Le flux de travail de la politique ANC "ajouter / supprimer de la quarantaine" (contrôle adaptatif de réseau) dans Cisco ISE est décrit ci-dessous:

- L'utilisateur doit d'abord se connecter au réseau d'entreprise via le WLC (contrôleur de point d'accès). Ensuite, une demande de mise en quarantaine de l'API REST est envoyée depuis le nœud d'administration des stratégies .

- (Monitoring Node), , PrRT PSN (Policy Service Node, ISE). CoA .

- .

- .

- RADIUS (Monitoring Node).

- .

- , .

- , .

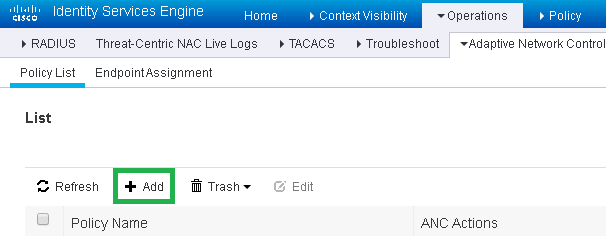

1. Dans l'interface Web de Cisco ISE, allez à l'onglet Operations> Policy List et créez une nouvelle politique en cliquant sur Add .

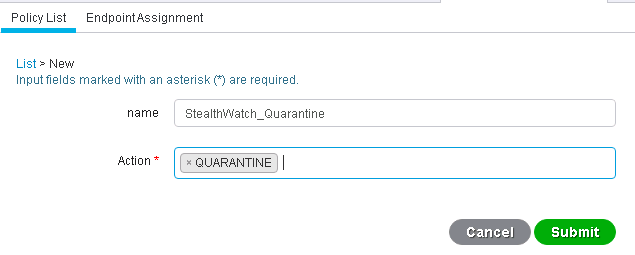

2. Appelons-le StealthWatch_Quarantine et sélectionnez l'action «Quarantaine » et cliquez sur Soumettre .

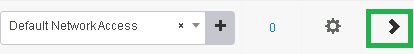

3. L'étape suivante consiste à configurer la stratégie. Accédez à Stratégie> Ensembles de règles et cliquez sur la flèche la plus à droite sous la colonne Afficher .

4. Dans l'onglet Politique d'autorisation> Exceptions globales , une nouvelle règle est créée (cliquez sur le «+»). Ensuite, dans la colonne Conditions, cliquez à nouveau sur «+» et sélectionnez l'attribut Session ANCPolicy . Action dans cette règleÉgale - StealthWatch_Quarantine .

Dans la colonne Profile> DenyAccess et éventuellement dans la colonne Security Groups , vous pouvez spécifier votre groupe de sécurité (par exemple, les invités ou le service marketing). Enfin, enregistrez les modifications.

5. Dans l'onglet Operations> Live Logs (RADIUS ou TACACS), vous pouvez afficher les journaux par utilisateur ou par adresse. Supposons que nous trouvions l'utilisateur wesley.

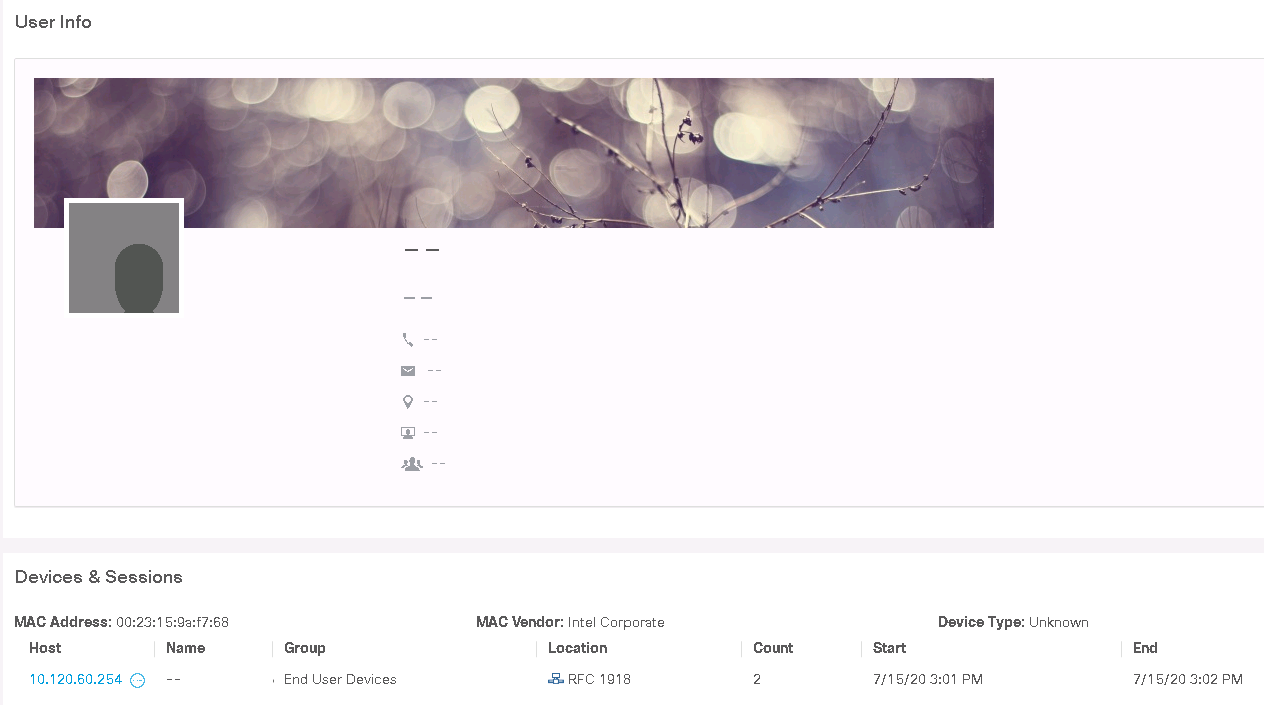

6. Accédez à l'interface Web StealthWatch et recherchez cet utilisateur dans l'onglet Moniteur> Utilisateurs .

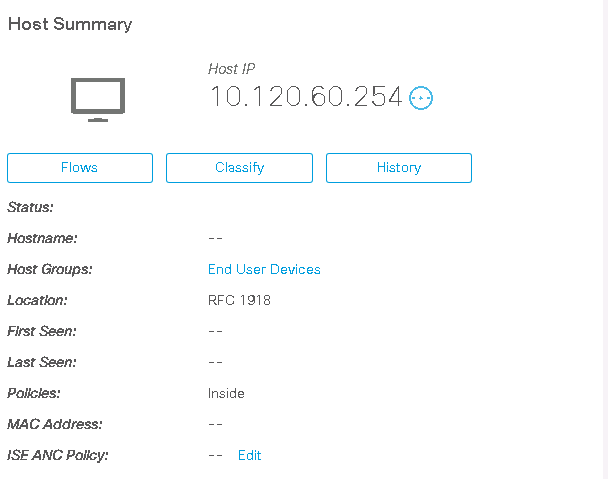

7. Accédez à son hôte en cliquant sur l'adresse IP.

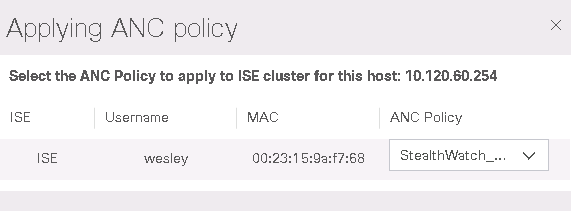

8. Dans la politique ISE ANC, sélectionnez Edit> StealthWatch_Quarantine> Save... L'hôte est mis en quarantaine en attendant une enquête plus approfondie.

De plus, la stratégie ANC peut utiliser les actions port_shutdown (arrêt d'un port d'un périphérique réseau) et port_bounce (arrêt / pas d'arrêt d'un périphérique). Par exemple, si le malware réussissait à se propager sur un VLAN entier, il serait alors plus logique et plus rapide de désactiver le port sur le commutateur de niveau d'accès, plutôt que de mettre en quarantaine chaque hôte.

Conclusion

Tout comme Cisco StealthWatch est une solution décente de surveillance des incidents de sécurité, Cisco ISE est une excellente solution de contrôle d'accès utilisateur. L'intégration de ces deux solutions fonctionne vraiment et vous permet de minimiser le temps de réponse aux incidents de sécurité de l'information.

Bientôt, Cisco promet d'ajouter une réaction automatique aux incidents sélectionnés et de leur appliquer des politiques ANC, ou vous pouvez écrire vous-même un script. StealthWatch et ISE ont tous deux une API REST ouverte . Cependant, cette intégration automatique ne doit être configurée qu'après une longue période, lorsque StealthWatch a formé les modèles de comportement d'hôte corrects et que le nombre de faux positifs est minimal.

De plus amples informations sur Cisco StealthWatch sont disponibles sur le site Web . Dans un proche avenir, nous prévoyons plusieurs autres publications techniques sur divers produits de sécurité de l'information. Si ce sujet vous intéresse, restez à l'écoute de nos chaînes ( Telegram , Facebook , VK , TS Solution Blog )!